Azure Network Security Group (NSG): Guia para gerenciamento do tráfego de rede no Azure

No ambiente em constante evolução da computação em nuvem, a segurança da rede é um aspecto crucial para garantir a proteção dos ativos digitais e a integridade dos dados. O Azure Network Security Group (NSG) é uma ferramenta fundamental oferecida pela plataforma de nuvem da Microsoft, o Azure, que permite aos usuários controlar o tráfego de rede e aplicar políticas de segurança em nível de rede. Neste artigo técnico, exploraremos em detalhes os conceitos e recursos do Azure NSG, fornecendo uma visão aprofundada das melhores práticas e da implementação eficaz dessa solução de segurança na nuvem.

O que é Azure Network Security Group?

Definição e função

O NSG é um recurso fundamental que encontramos no Azure para controle de tráfego de rede e aplicação de políticas de segurança na camada de rede. É uma solução baseada em nuvem que permite aos usuários proteger e isolar recursos em uma rede virtual do Azure.

Componentes e recursos

Um NSG é composto por um conjunto de regras de segurança que definem permissões de entrada e saída para recursos de rede associados a ele. Cada regra consiste em critérios como endereço IP de origem/destino, portas de protocolo e ação. Além disso, os NSGs podem ser associados a sub-redes ou a máquinas virtuais individuais.

Arquitetura do Azure Network Security Group

Regras de segurança

As regras de segurança são a base do Network Security Group. Cada NSG contém um conjunto de regras que definem como o tráfego de rede é filtrado. As regras podem ser configuradas para permitir ou negar o tráfego de rede com base no endereço IP de origem e destino, portas de protocolo, direção do tráfego e ação a ser executada. As regras são avaliadas em ordem de prioridade, permitindo que as regras mais específicas sejam aplicadas antes das regras mais gerais.

Prioridades de regra e avaliação de tráfego

Cada regra de segurança possui uma prioridade, representada por um número inteiro, que determina a origem de avaliação das regras. Quando o tráfego de rede chega a um NSG, as regras são verificadas sequencialmente, começando pela regra com a prioridade mais alta.

A primeira regra que corresponder ao tráfego será aplicada e as regras subsequentes serão ignoradas. É importante definir as prioridades de regras adequadamente para garantir que o tráfego seja tratado corretamente.

Implementação e configuração do Azure NSG

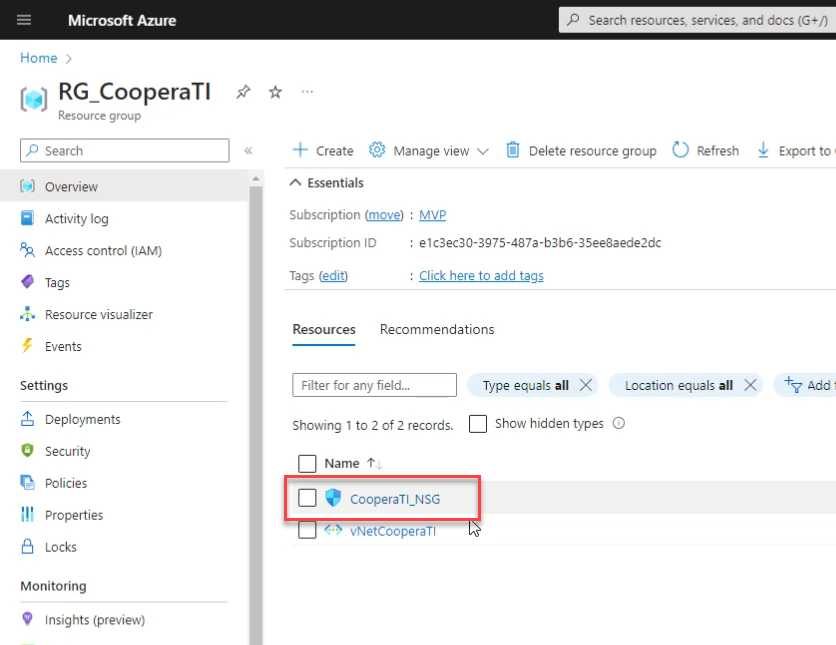

Portal do Azure

O portal do Azure fornece uma interface gráfica intuitiva para criar e gerenciar os NSGs. Através do portal, os usuários podem criar novos NSGs, definir regras de segurança, associar NSGs a sub-redes ou máquinas virtuais e monitorar o tráfego da rede. O portal também oferece recursos de edição e exclusão de NSGs, permitindo ajustes e atualizações conforme necessário.

Para criar um NSG via Portal, siga estas etapas:

- Acesse o portal do Azure em https://portal.office.com e faça login na sua conta.

- No painel de pesquisa procure por Network Security Group.

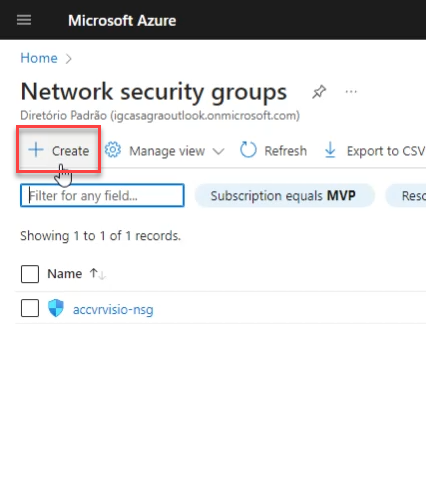

- Na página Network Security Groups clique em “+Create“.

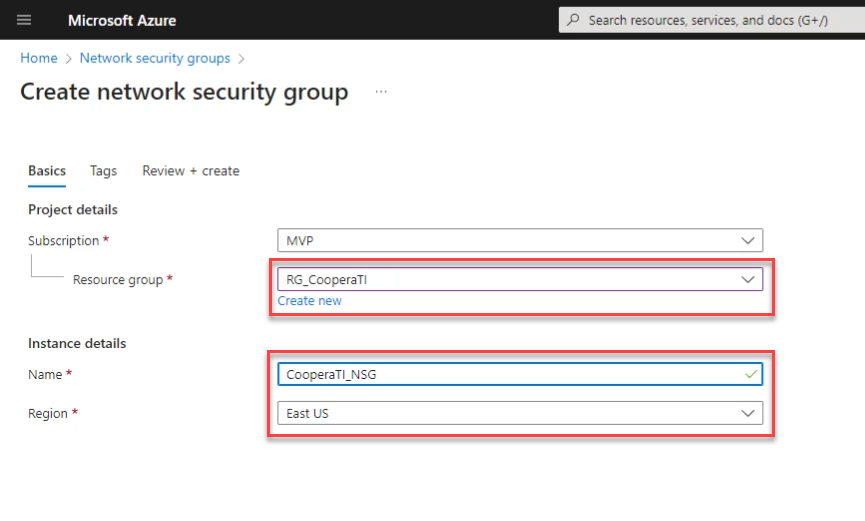

4. Na página “Create network security groups” preencha o Grupo de Recurso, Nome do Recurso e Região.

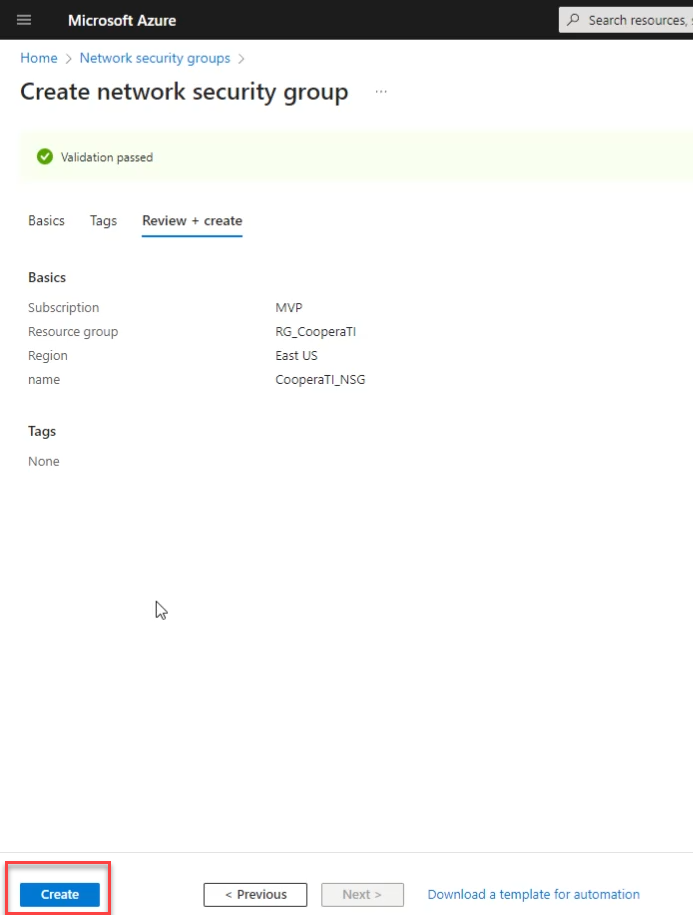

5. Após configurar as regras de segurança necessária, clique em “Revisar + criar” para revisar as configurações do NSG.

8. Revise as informações e, se estiver tudo correto, clique em “Criar” para criar o NSG.

Azure CLI

O Azure CLI é uma ferramenta de linha de comando que permite automatizar a criação e configuração do NSG. Usando comandos específicos do Azure CLI, os usuários podem criar NSGs, adicionar regras de segurança, associar NSGs a recursos de rede e realizar outras operações de gerenciamento. O Azure CLI é particularmente útil para automação e integração com scripts e fluxos de trabalho existentes

Para criar um NSG usando o Azure CLI, siga as etapas abaixo:

- Abra o terminal ou a linha de comando no seu ambiente de desenvolvimento.

- Faça login na sua conta do Azure usando o comando abaixo e siga as instruções para autenticação:

- Defina a assinatura do Azure que deseja usar com o comando:

- Crie um novo NSG usando o comandoaz network nsg create

. Por exemplo, o comando abaixo cria um NSG chamado “meu-nsg” em um grupo de recursos chamado “meu-grupo-recursos” na região eastus:

- Para adicionar regras de segurança ao NSG, use o comandoaz network nsg rule create

. Por exemplo, o comando abaixo cria uma regra que permite o tráfego SSH de qualquer origem:

- Você pode adicionar quantas regras de segurança forem necessárias usando o comandoaz network nsg rule create

, ajustando os parâmetros conforme necessário.

- Após criar o NSG e adicionar as regras desejadas, você pode associar o NSG a uma sub-rede ou uma máquina virtual para aplicar as políticas de segurança. Use o comandoaz network vnet subnet update

para associar o NSG a uma sub-rede específica.

Melhores práticas para a segurança do Azure Network Security Group

Princípio do menor privilégio

Uma das melhores práticas para a segurança do NSG é adotar o princípio do menor privilégio. Isso significa conceder apenas as permissões necessárias para o tráfego de rede. Evite abrir portas e permitir o acesso indiscriminado. Em vez disso, restrinja o tráfego apenas às portas, protocolos e endereços IP essenciais para o funcionamento dos recursos. Isso ajuda a reduzir a superfície de ataque e minimiza os riscos de segurança.

Revisão regular das regras de segurança

É importante revisar regularmente as regras de NSG para garantir que elas estejam atualizadas e sejam relevantes para o ambiente. Revise as regras existentes e remova as que se tornaram desnecessárias ou obsoletas. Além disso, avalie novas necessidades de segurança e crie regras adicionais conforme necessário. A revisão regular das regras de segurança ajuda a manter uma configuração limpa e eficaz.

Agrupamento lógico e consistente de regras

Ao definir regras de segurança no NSG, agrupe-as de maneira lógica e consistente.

Por exemplo, crie regras separadas para o tráfego de entrada e de saída. Dentro de cada grupo, organize as regras em uma ordem lógica de prioridade. Isso facilita a compreensão das políticas de segurança e o gerenciamento eficiente das regras.

Monitoramento e registro de tráfego de rede

O monitoramento e registro do tráfego de rede são partes essenciais da segurança do NSG. Utilize ferramentas como o Azure Monitor para coletar registros de tráfego e analisá-los regularmente. Isso permite identificar padrões de tráfego suspeitos, detectar tentativas de intrusão e tomar medidas corretivas rapidamente. O monitoramento contínuo do tráfego de rede ajuda a garantir a segurança e conformidade do ambiente.

Testes e simulações de segurança

Realize testes e simulações de segurança para validar a eficácia das regras de segurança e a configuração do NSG. Isso pode envolver a realização de testes de penetração controlados, simulação de ataques ou revisões de segurança regulares. Os testes ajudam a identificar possíveis vulnerabilidades e lacunas na segurança, permitindo a implementação de medidas corretivas antes que ocorram violação reais

Casos de uso e cenários comuns

Ambientes de desenvolvimento e produção

O NSG é amplamente utilizado em ambientes de desenvolvimento e produção para controlar e restringir o tráfego de rede. Por exemplo, é possível criar um NSG que permita apenas o acesso aos recursos de desenvolvimento de um determinado intervalo de endereços IP específicos. Isso garante que apenas desenvolvedores autorizados possam interagir com esses recursos, aumentando a segurança do ambiente de desenvolvimento.

Proteção de aplicativos e serviços na nuvem

Ao hospedar aplicativos e serviços no Azure, é essencial protege-los contra ameaças de segurança. O NSG pode ser usado para configurar regras de segurança que permitam apenas o tráfego HTTP e HTTPS para uma aplicativo web, bloqueando todas as outras portas e protocolos. Isso ajuda a reduzir a superfície de ataque e proteger os aplicativos contra ataques indesejados.

Acesso remoto seguro e VPN

Quando os usuários precisam de acesso remoto seguro a redes do Azure, o NSG pode desempenhar um papel importante. Por exemplo, ao configurar uma conexão VPN site a site ou ponto a site, é possível usar o NSG para controlar quais endereços IP de origem e tem permissão para estabelecer conexões VPN. Isso garante que apenas usuários autorizados possam acessar a rede virtual do Azure mesmo por meio de VPN, fortalecendo ainda mais a segurança e a comunicação com redes remotas.

Prevenção contra ataques DDoS

Os ataques do tipo DDoS podem ter um impacto significativo nos recursos de rede e serviços. o NSG pode ser usado para criar regras que filtram e bloqueiam tráfego malicioso, ajudando a mitigar ataques DDoS conhecidos, é possível reduzir a exposição a esses ataques e garantir a disponibilidade contínua dos serviços de nuvem.

Considerações sobre o desempenho e a escalabilidade do Azure NSG

Dimensionamento adequado do NSG

Ao configurar um NSG, é importante considerar o dimensionamento adequado para atender às demandas de desempenho e escalabilidade. O número de regras de segurança, a complexidade das regras e o tráfego de rede esperado devem ser levados em consideração o uso do NSG associado a alguma outra ferramenta disponível no Azure, como por exemplo o Azure Firewall ou o Azure Application Gateway.

Monitorar o NSG e ajustar as configurações conforme a necessidade é essencial para garantir um bom desempenho de rede e segurança.

Otimização de regras de segurança

Como dito logo acima, é recomendável simplificar e otimizar ao máximo as regras de segurança do NSG. Lembre-se que apesar de muito eficiente o NSG não tem o mesmo nível de controles que um firewall por exemplo.

Podemos remover regras desnecessárias, consolidar regras semelhantes e usar recursos como ASG para gerenciar lista de endereços e aplicativos em comum.

Quanto mais simplificadas as regras do NSG, mais fácil de gerenciar e maior performance de rede vamos obter.

Monitoramento

O monitoramento continuo do desempenho do NSG é fundamental para garantir segurança e eficiência. É importante utilizar as ferramentas de monitoramento do Azure, como por exemplo o Azure Monitor, para acompanhar o tráfego, utilização e métricas do NSG.

O monitoramento vai ser a base para determinar se há algum problema de desempenho e otimizar regras e realizar ajustes no NSG.

Conclusão

O NSG desempenha um papel essencial na segurança dos ambientes de nuvem, fornecendo recursos poderosos para controlar e proteger o tráfego de rede. Neste artigo, exploramos os recursos e as melhores práticas do NSG, destacando seu uso em casos de uso comuns, como a proteção de um ambiente no Azure.

Ao criar e configurar um NSG adequadamente, as organizações podem implementar políticas de segurança granulares, restringir o acesso a recursos sensíveis e mitigar ameaças potenciais. A segmentação de rede, a filtragem por endereço IP e aplicação de regras de segurança personalizadas ajudam a reduzir a superfície de ataque e melhorar a postura geral de segurança.

Além disso, a integração do NSG com outros serviços de segurança do Azure, como o Application Gateway e o Azure Application Firewall, proporcionam uma proteção ainda mais robusta para os aplicativos web hospedados na nuvem.

Em resumo, o NSG é uma ferramenta que pode auxiliar o fortalecimento da segurança de rede dos recursos de nuvem. Ao implementar corretamente suas funcionalidades e seguir as melhores práticas, as organizações podem ter confiança na segurança de seus ambientes de nuvem e garantir a proteção de dados sensíveis.

Diretor técnico na Supreme Tecnologia.

MVP Azure, MTAC e Azure Administrator Associate

E a questão do licenciamento? Como funciona?

Preciso contratar ou já vem intrínseco aos serviços disponíveis na Azure?

Artur,

O NSG não possui custo de deploy no Azure, mas é necessário atenção, pois todo tráfego de saída do Azure é tarifado.