Configurando entradas DNS DKIM e DMARC

Melhorando a entrega dos emails de sua organização utilizando DMARC, DKIM e SPF no Microsoft 365

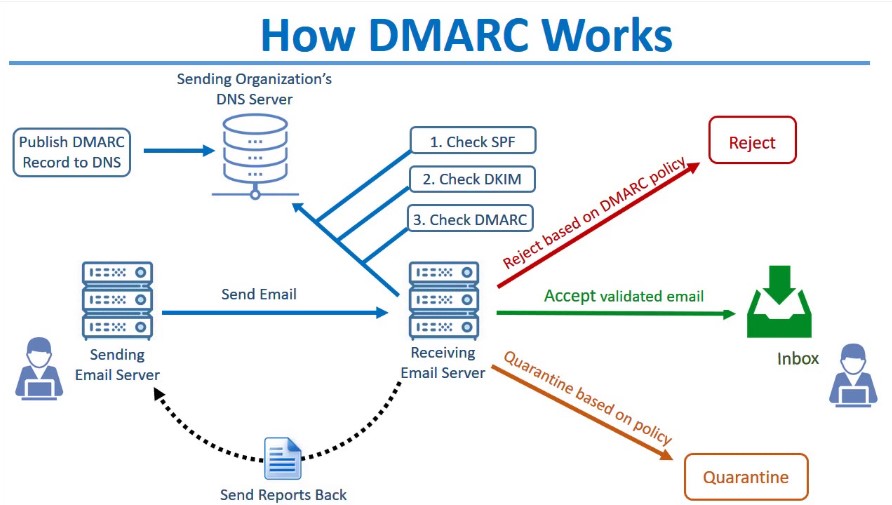

Muita gente fala que email já não é a mais importante ferramenta para envio de informações para parceiros e clientes, porém quando tem algum problema de não receber emails, não conseguir mandar um email, ou cair em quarentena/lista de Lixo Eletrônico (SPAM), todo mundo fica transtornado.

Esse post não vai salvar as empresas que fazem uso errado de emails, como utilizando para mandar mala direta ou SPAMs comerciais na cara dura. O que vamos fazer é ensinar a configurar o DNS de forma correta: SPF, DKIM e DMARC.

Esse post é para as empresas que realmente querem melhorar a entrega dos emails do Office 365, configurando recursos mais avançados que não são feitos por padrão na configuração do domínio.

Ele também não garante 100% de sucesso, pois esse sucesso depende de fatores que não temos controle, como por exemplo o nível de sensibilidade das ferramentas de Antispam e Gateways de SMTP, ou até mesmo ferramentas de inteligência artificial que podem pegar falso positivo em algum link existente no email.

Os próximos passos vão buscar configurar todos os recursos dentro do Exchange Online, bem como aplicar as boas práticas na configuração de DNS.

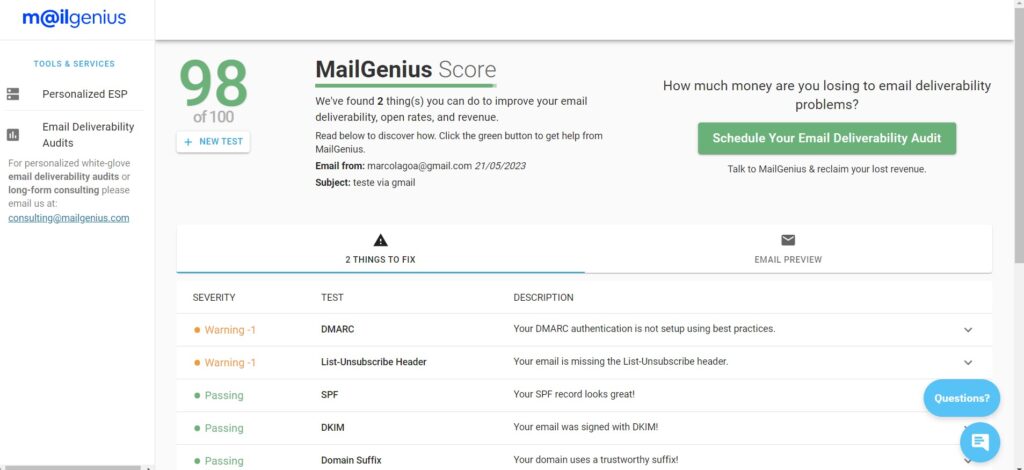

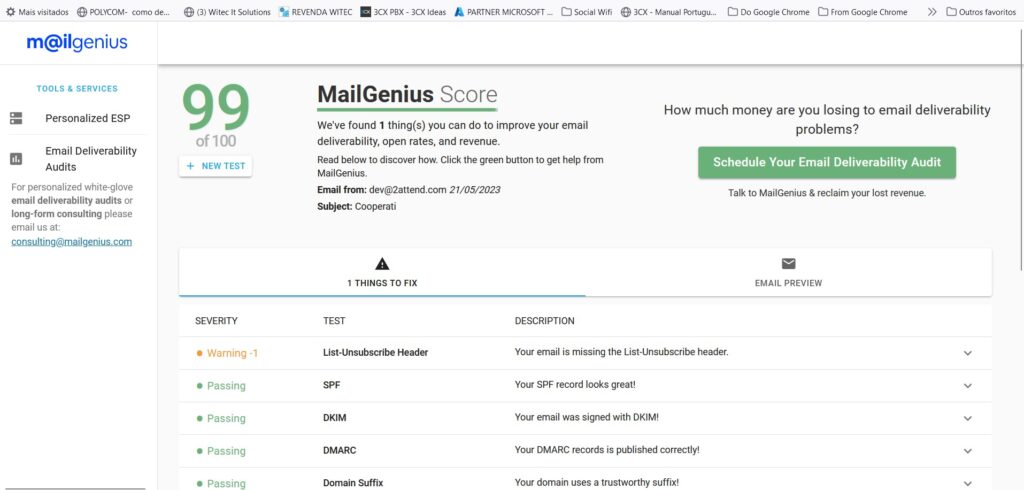

Não vou entrar em todos os detalhes, pois não é a ideia do Post. Vou focar em atingir o objetivo de chegar aos 99 pontos de 100 do MailGenius, esse número é o máximo que vamos conseguir usando o Outlook Web.

Como exemplo da não existência da perfeição, mandei um email de meu @gmail para a ferramenta. O Gmail atingiu 98 de 100. O que é ótimo, pois nesses dois pontos, vamos ver que só não atingimos dois itens.

1 – Envio com o Unsubscriber (ou desinscrever), que não temos no office 365 ou outra ferramenta, pois não somos disparadores de lista.

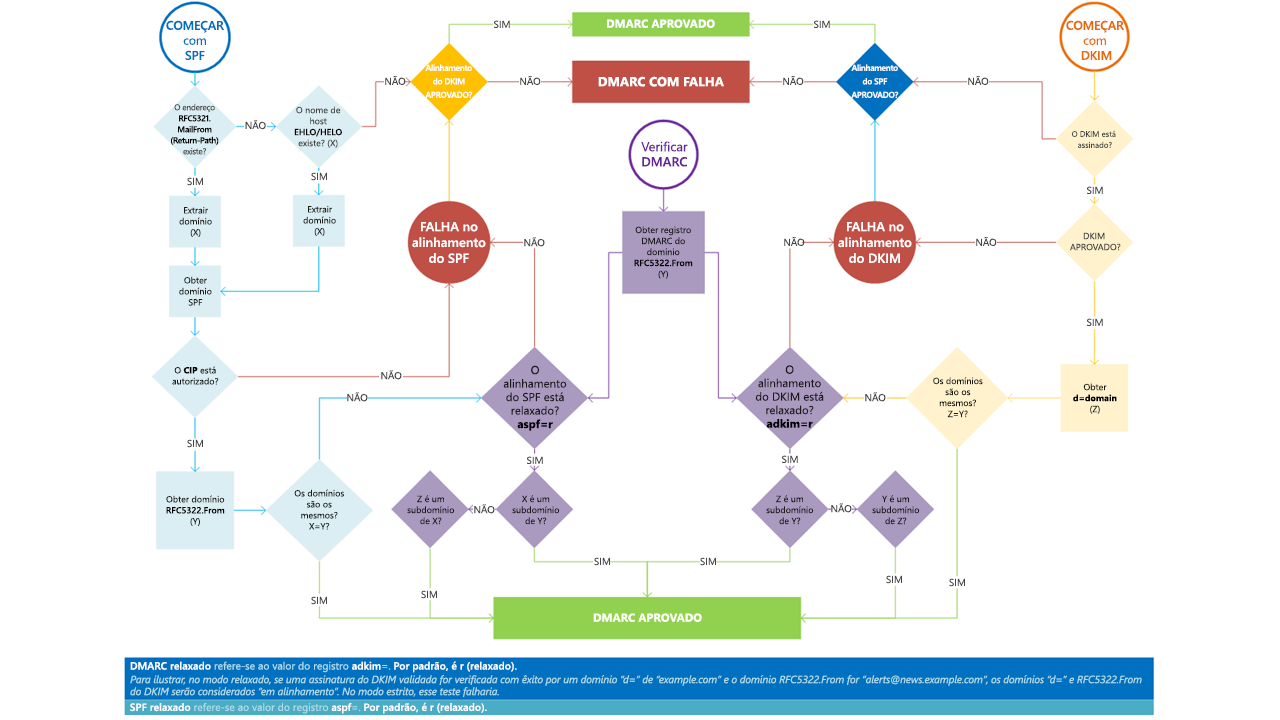

2 – Dmarc vem com um -1 ponto, pois não o Google não coloca uma política de Rejeitar ou Quarentena. O p=none é lido como um ponto de atenção.

Agora vamos ao que interessa.

Nessa configuração vou montar o tutorial já mostrando o envio antes das configurações avançadas, e depois de aplicar as configurações, para que você entenda o efeito que teremos com os ajustes avançados no SPF, DKIM e DMARC.

No meu cenário meu gerenciados de DNS é o Cloudflare (o que mais gosto nele é que versão gratuita e super poderoso) e também por ele autoconfigurar o DNS completinho do Office 365 bastando logar na conta e a mágica acontece.

Ficando todo o resto do pacote de colaboração (email, teams, onedrive, sharepoint etc) Office 365 na Microsoft.

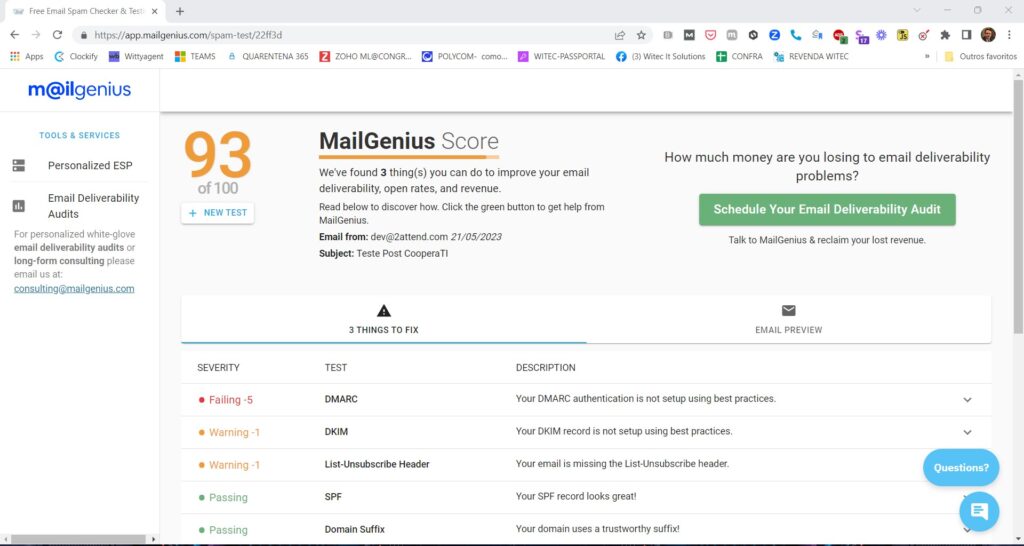

Primeiro vou mostrar um teste com feito antes de iniciar as configurações avançadas.

Nesse primeiro teste atingimos 93 pontos, você já tem as configurações padrões aceitáveis para o email funcionar, pois a Microsoft já configura o SPF padrão, que é o mínimo necessário para maioria dos sistemas Anti Spam aceitarem as mensagens.

Agora vamos para parte que interessa, não vou me aprofundar nas explicações sobre o que é DKIM, mas sim como fazer no 365. (deixo o link para quem quiser pesquisar mais profundamente AQUI.)

Primeiramente você já deve ter seu domínio devidamente adicionado ao 365, com todas entradas padrão de DNS já pré-configuradas.

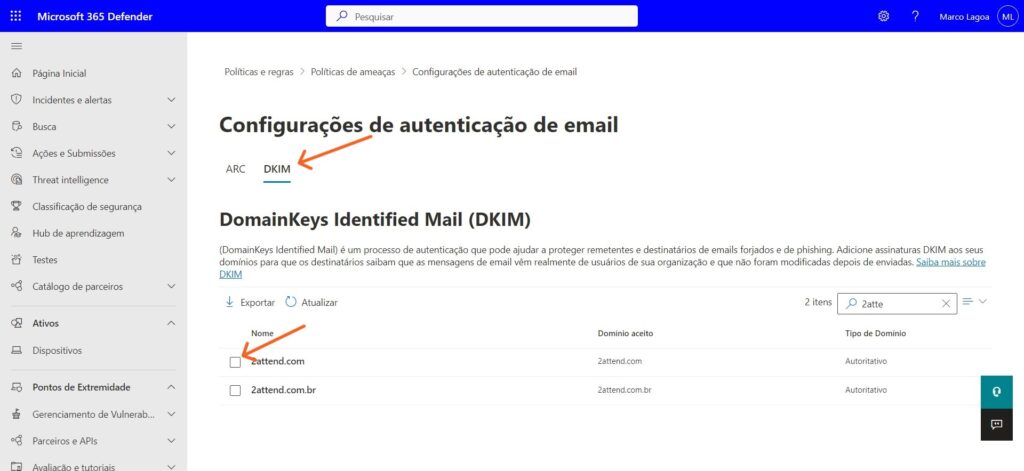

Após isso você precisa navegar até:

1 – Portal Admin do Office 365: https://admin.microsoft.com/

2 – Acessar o Portal de Segurança do Microsoft 365 Defender: https://security.microsoft.com/

2.1 – Ir no Menu Políticas e Regras: https://security.microsoft.com/securitypoliciesandrules

2.2 – Ir em Política de Ameaças: https://security.microsoft.com/threatpolicy

2.3 – Ir em Configuração de Autenticação de Email: https://security.microsoft.com/dkimv2

- Escolher o sub-menu DKIM

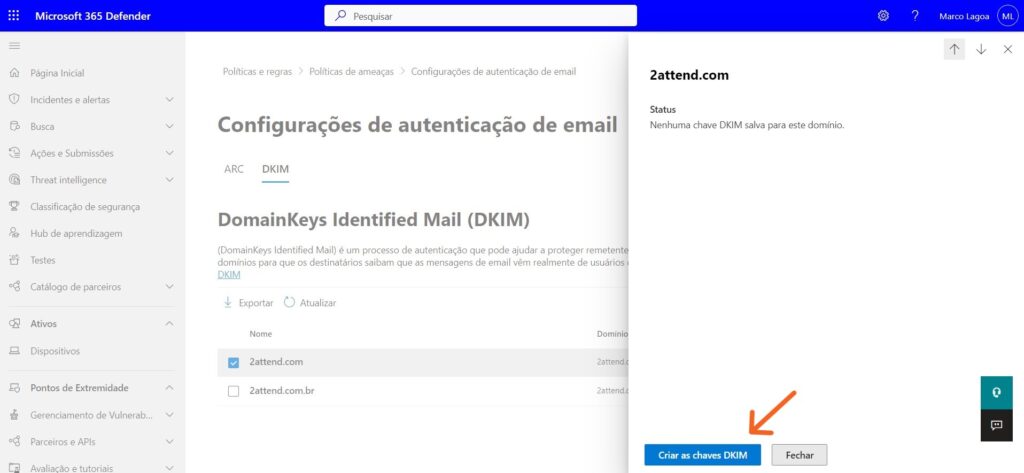

- Escolher o domínio para o qual vai criar a entrada DKIM e clicar em CRIAR AS CHAVES DKIM

- Agora deixe a tela com o botão HABILITAR aberta. Após terminar a configuração no Cloudflare voltaremos para habilitar aqui.

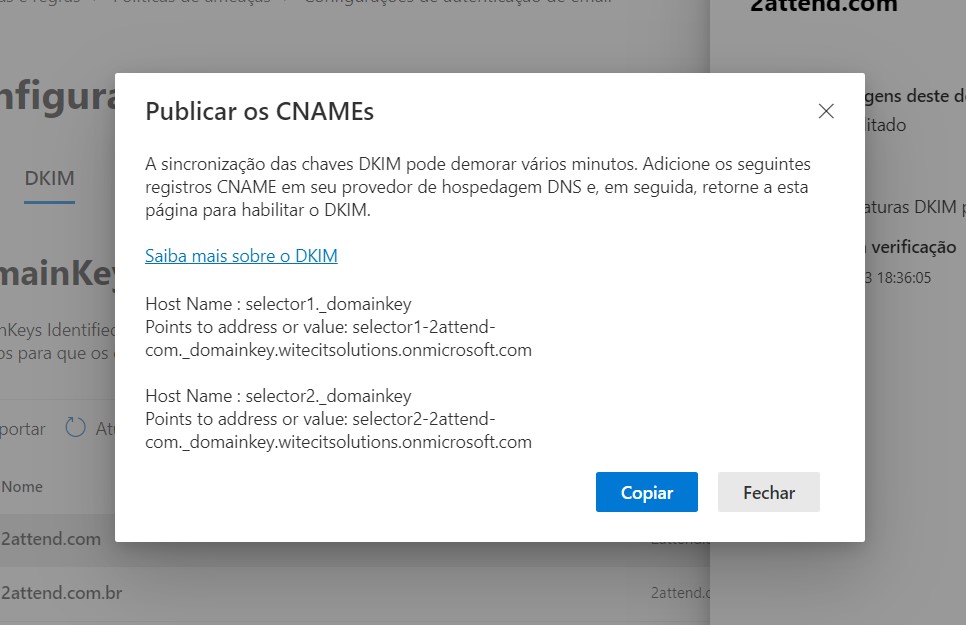

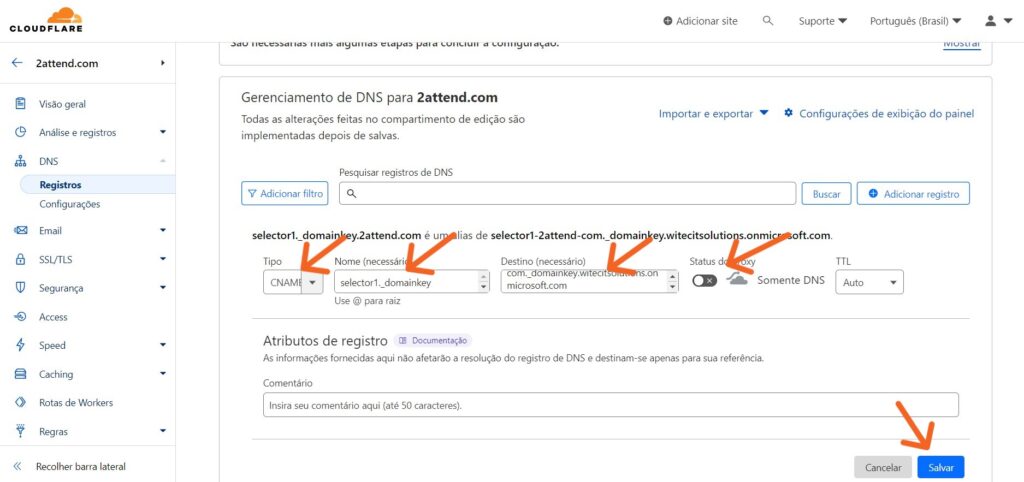

3 – Agora inicia a parte de criar essas entradas CNAME acima no no painel de gerencia de DNS.

Aqui já vamos configurar dois pontos, o primeiro é a entrada CNAME do DKIM que acabamos de criar no Microsoft 365 Defender, a segunda entrada será a entrada TXT do DMARC.

Gosto de já fazer as duas de uma vez, para ir dando tempo de replicar a configuração de DNS, e já para fazer de uma vez só, pois tudo que se refere a DNS pode demorar para replicar.

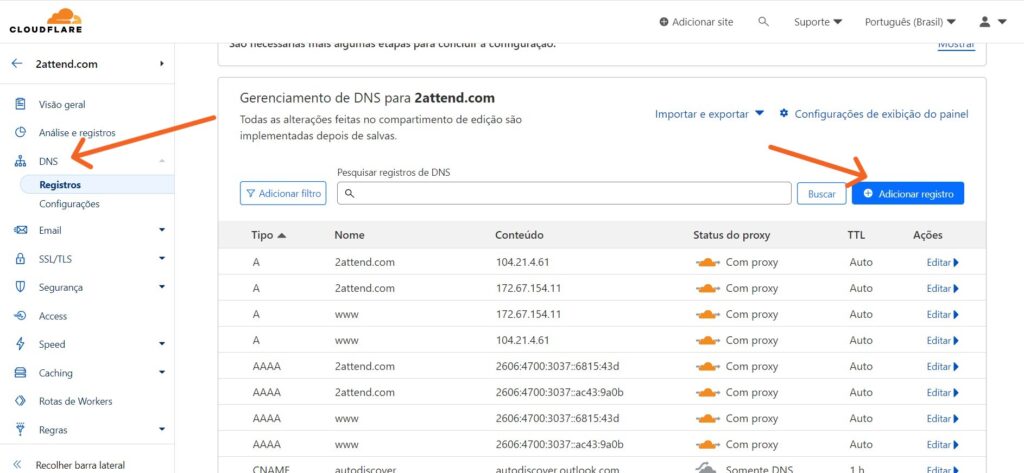

3.1 – Logar no painel de gestão Cloudflare

3.2 – Ir em DNS e adicionar as entradas CNAME que foi pedido na Microsoft.

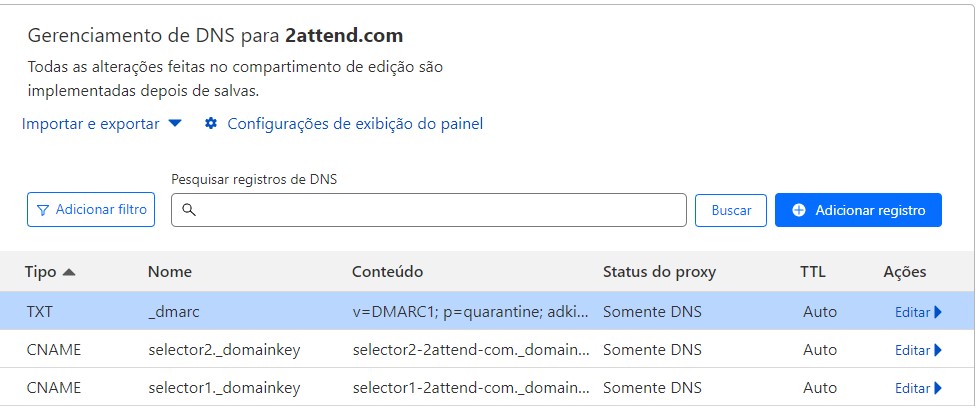

3.3 – Fazer para o Selector1 e repetir para o Selector2. O resultado ficará igual a imagem abaixo.

3.4 – Ir em adicionar entrada e escolher a do tipo TXT.

3.5 – Agora temos que adicionar a entrada TXT com _dmarc e com o conteúdo v=DMARC1; p=quarantine; adkim=s; aspf=s;

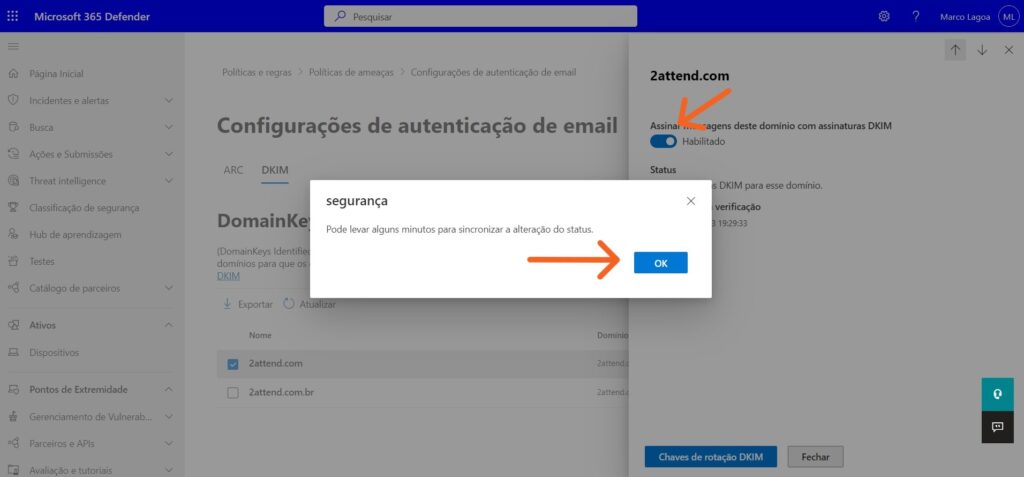

Agora devemos voltar na páfina do Microsoft 365 Defender e clicar no Habilitar. (Nesse ponto é importante lembrar que dependendo pode demorar alguns minutos para liberar a habilitação.)

Como eu disse, não vou me aprofundar nos detalhes das entradas, cabe administrador verificar qual melhor para seu cenário. Também não vou fazer configuração do rua e ruf, mas isso é para quem precisa dos relatórios de entrega e que monitorem os emails rejeitados. Ai prefiro trazer um especialista para esmiuçar item a item.

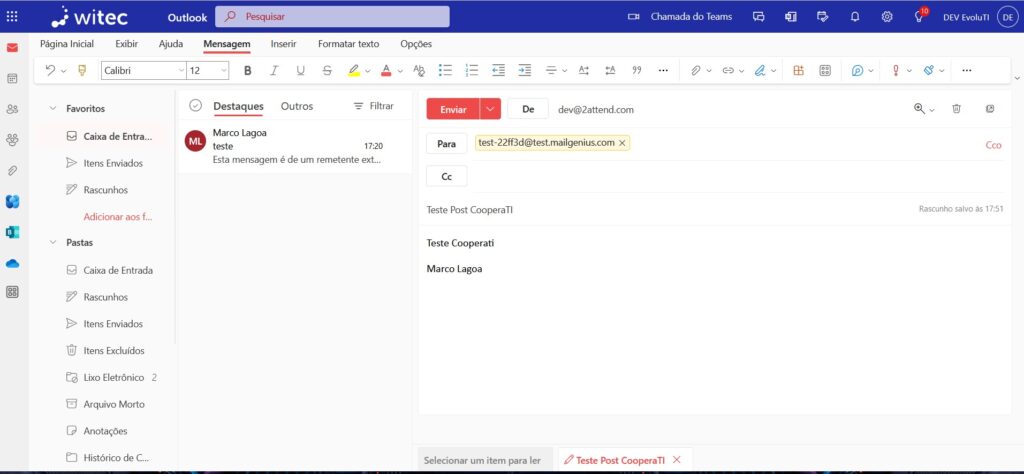

Agora chegou o momento de testar a eficiência da configuração.

Após fazer um novo teste, enviando para o enviar um novo email para validar.

Nesse novo teste já temos o resultado buscado. 99 de 100 pontos.

O foco desse post era mostrar como configurar e testar as configurações na plataforma.

As regras DMARC mais flexíveis são com o p=none, sem contextos adicionais.

v=DMARC1; p=none;

Aqui adiciono como exemplo o DMARC das contas do GMAIL:

_dmarc.gmail.com. 19 IN TXT v=DMARC1; p=none; sp=quarantine; rua=mailto:[email protected]

E a do HOTMAIL:

_dmarc.hotmail.com. 1612 IN TXT v=DMARC1; p=none; rua=mailto:[email protected];ruf=mailto:[email protected];fo=1:s:d

Em ambos, eles utilizam o rua, já o HOTMAIL adiciona o ruf.

O SPF utilizado nos testes é o que a Microsoft configurou por padrão:

v=spf1 include:spf.protection.outlook.com -all

Espero que o conteúdo ajude a melhorar o entendimento das configurações.

Deixo aqui abaixo os conteúdos para um estudo mais profundo:

DMARCIAN: https://dmarcian.com/dmarc-inspector/

Microsoft: Usar DMARC para validar emails

NIC.Br: Antispam.br ::

DMARC ORG: https://dmarc.org/

Arquiteto de soluções e fundador da Witec IT Solutions, foco de seus projetos estão no campo de segurança da informação, Trabalho Remoto, Nuvem Pública Azure Microsoft, AWS, Oracle, Microsoft Office 365, Microsoft Teams, Bluejeans, Zoom, Starleaf, Watchguard, mobilidade e otimização dos custos de TI e Telecom, Vídeo Conferência, soluções multi plataforma Windows e Apple.

Excelente post Marco, eu sigo com diveras dúvidas sobre o funcionamento do DMARC, justamente para evitar o spoofing que hoje é uma dos problemas mais complicados de segurança em nossos clientes de 365. Seguimos aprendendo. Muito obrigado.