Gerenciando Riscos de Identidade com o Azure Active Directory Identity Protection

O Azure AD Identity Protection é um recurso premium no Azure Active Directory, mas requer uma licença Premium P1 ou Premium P2. O recurso detecta e remedia riscos. A proteção de identidade usa inteligência contra ameaças do Azure AD para determinar se as entradas são arriscadas. No caso de um login arriscado, o usuário pode se autocorrigir aprovando a solicitação de MFA.

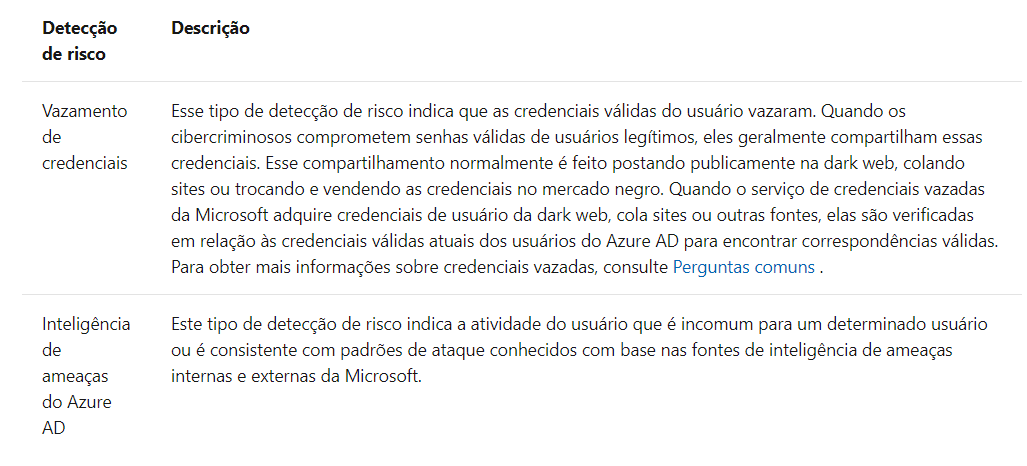

Tipos de risco e detecção

User risk: é quando o risco do usuário representa a chance de uma identidade ou conta ser comprometida.

Sign-in risk: O risco de login representa as chances de uma solicitação de autenticação não ser autorizada pelo proprietário da identidade.

Atribuir Licença Azure AD Premium P2 ao Tenant

Antes de iniciar a configuração do Azure Active Directory Identity Protection , é necessário a assinatura do Azure AD Premium P1 ou P2 e uma conta de usuário com a função de Global Administração.

Isso é feito da seguinte forma:

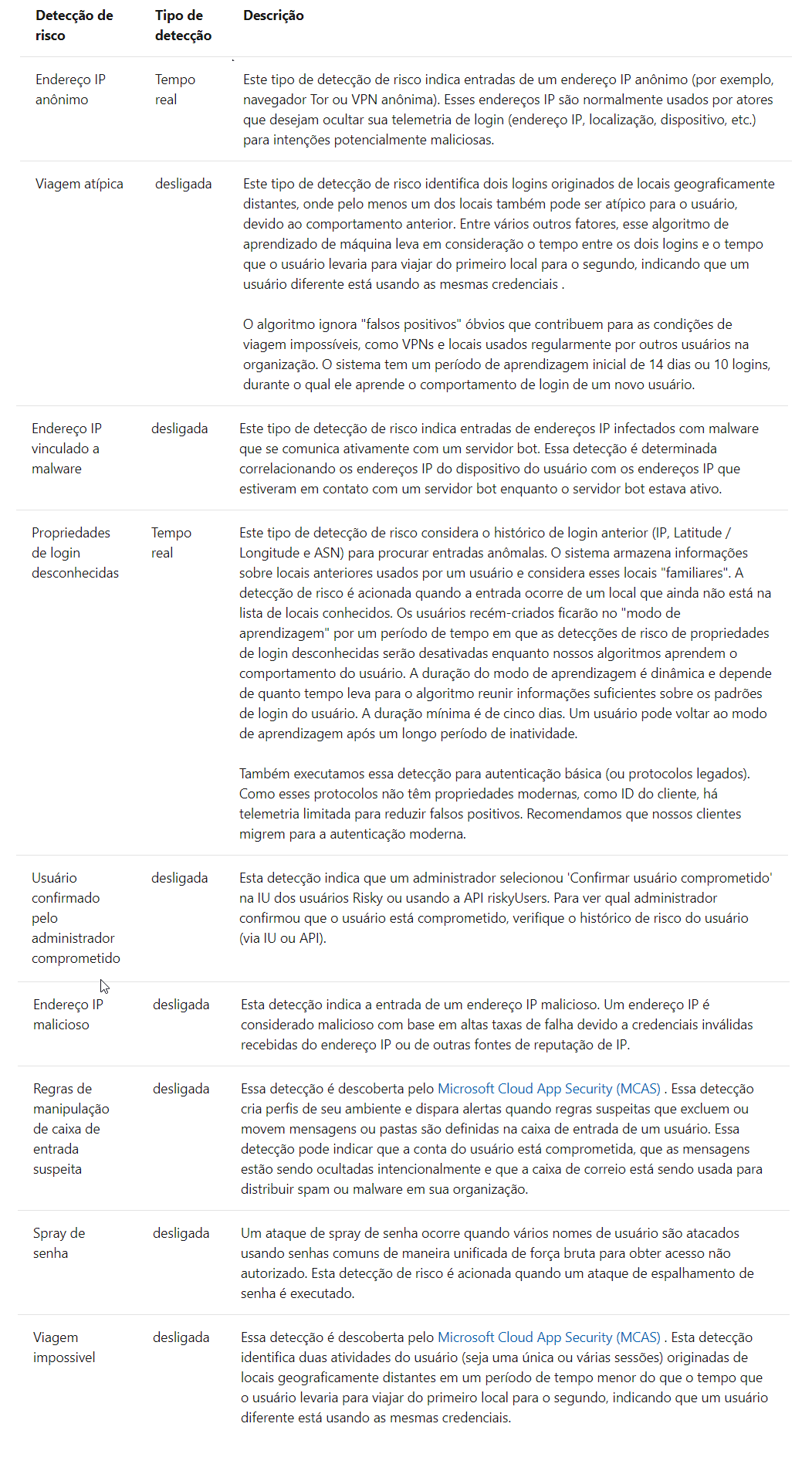

01 – Faça login no portal do Azure.

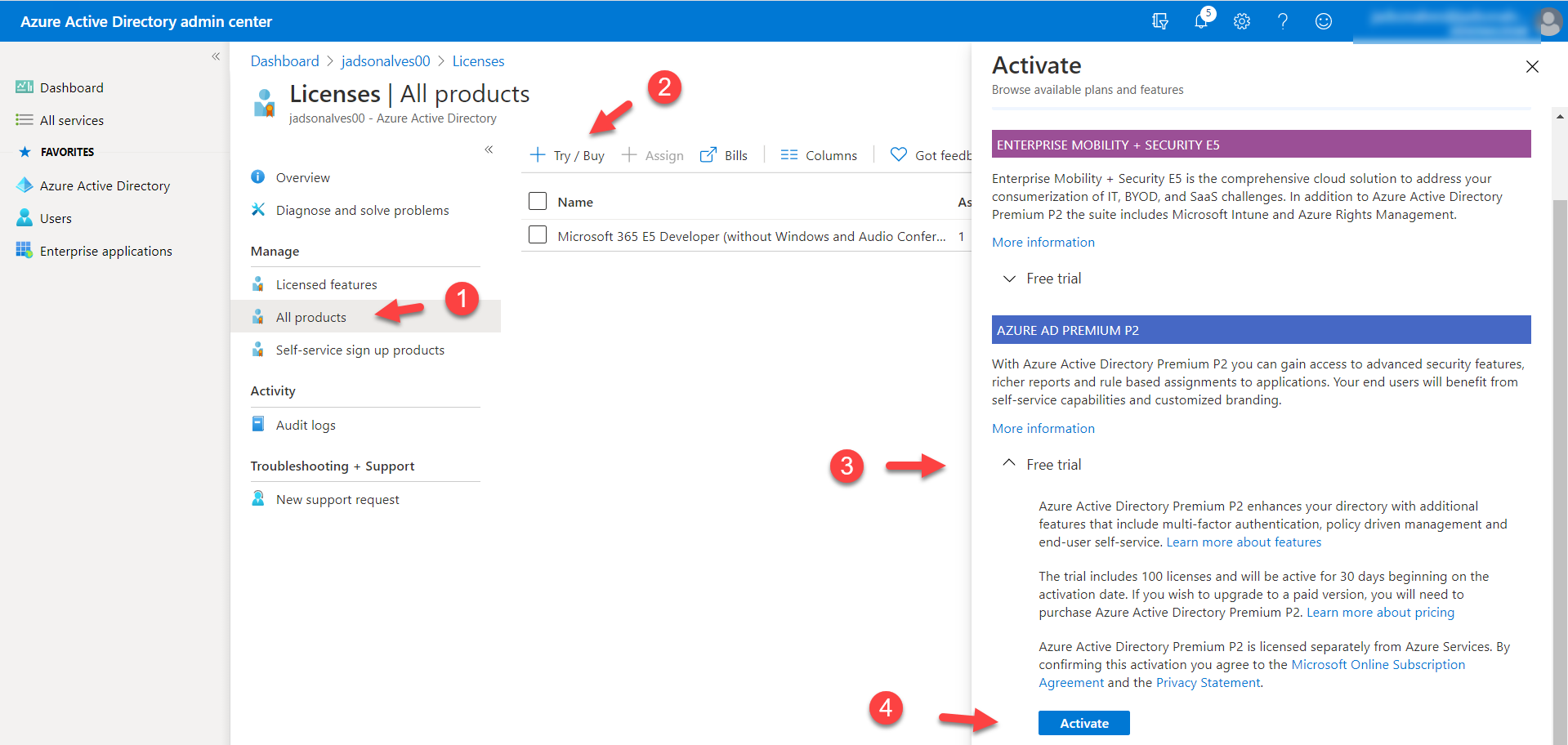

02 – Abra o Azure Active Directory e clique em Licenses.

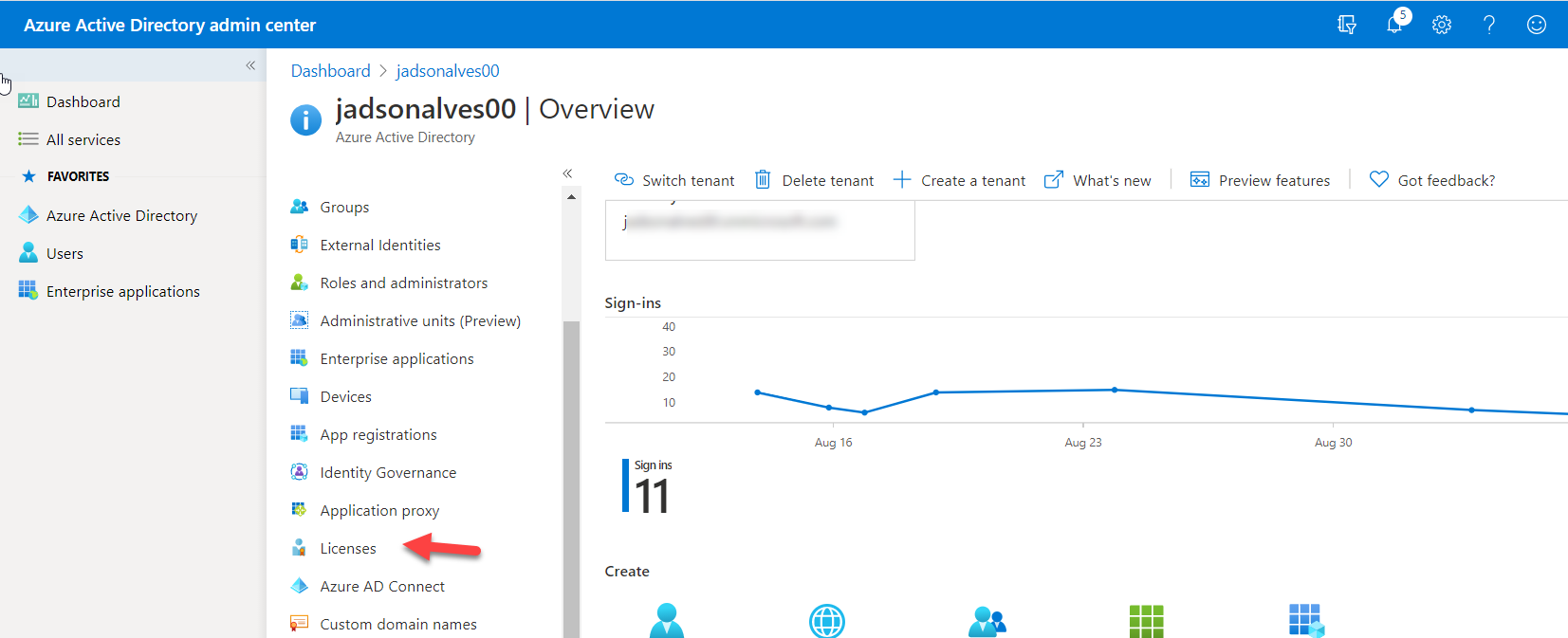

03 – Na tela Licenses, clique em All products e selecione + Try/Buy.

04 – Clique em AZURE AD PREMIUM P2, Free Trial e clique em Active.

Aqui, estou ativando a versão trial da licença Premium P2.

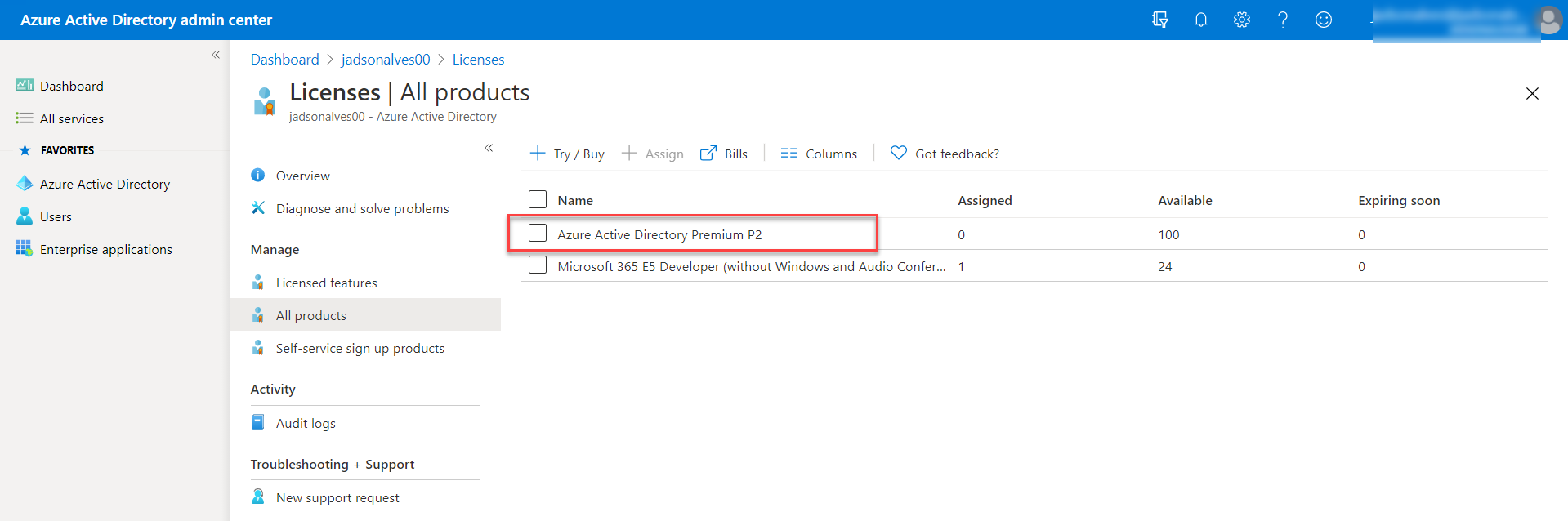

Você pode ver na imagem abaixo que a licença foi adicionada com sucesso.

Para testar o acesso à política, crie um usuário chamado “administrator” com permissão de Global Administrator e com Multi-Factor Authentication habilitado. Adicione também a licença Azure Active Directory Premium P2 para este usuário.

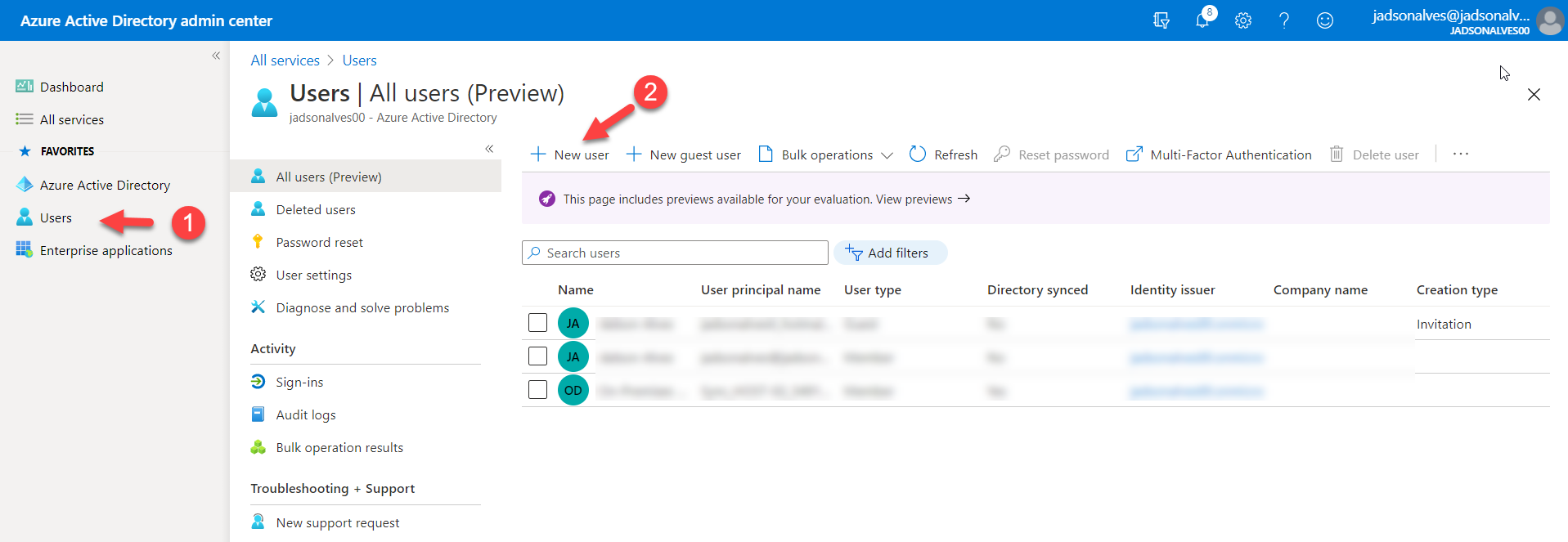

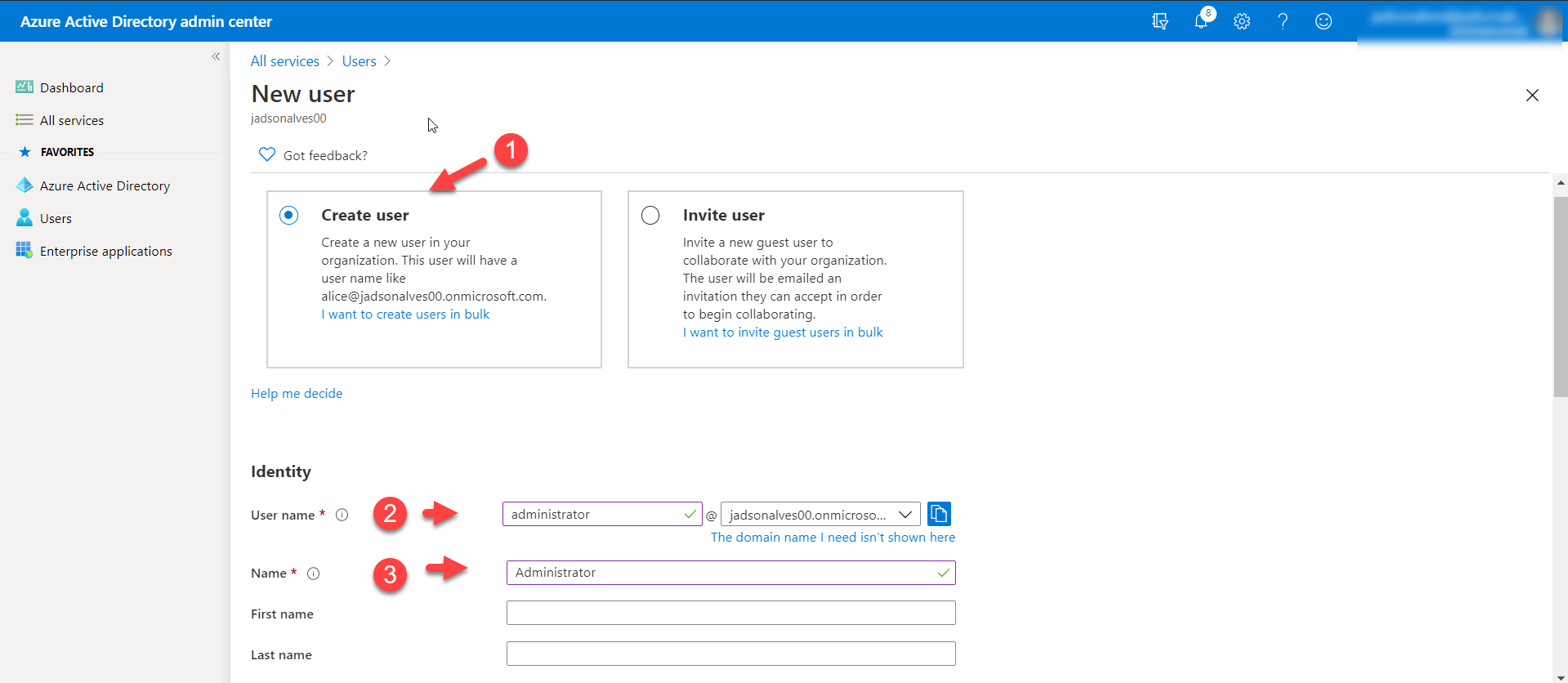

05 – No Azure portal, clique em Users e + New user.

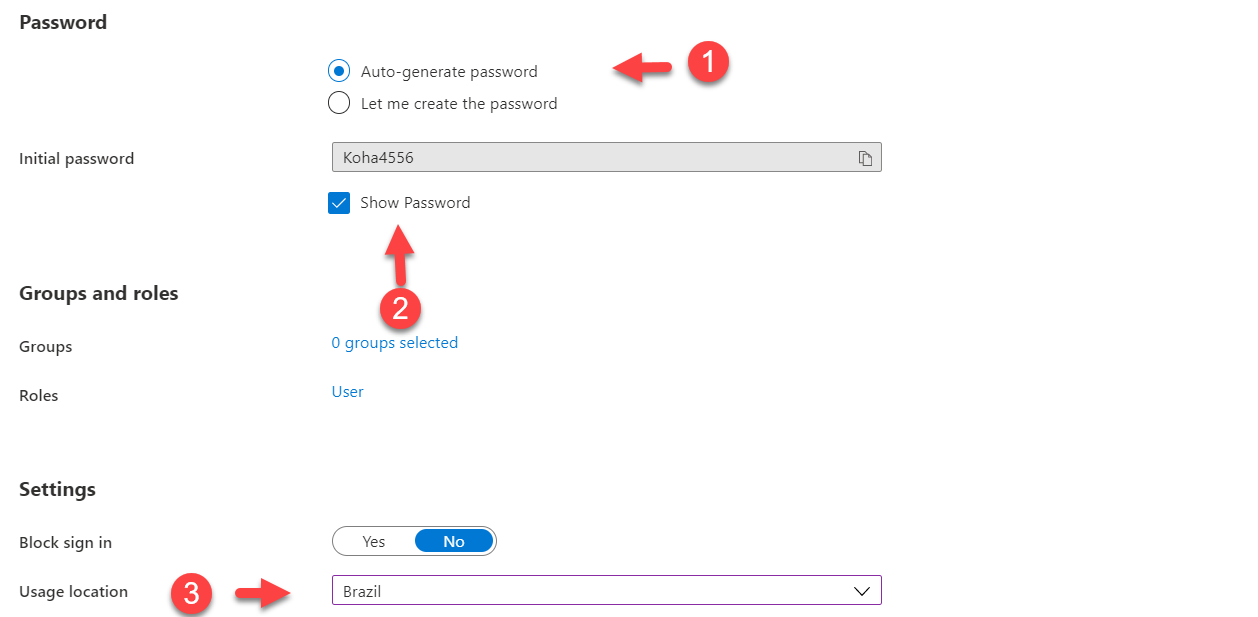

06 – Na tela New user, selecione Create user e preencha as opções:

- Para a opção de Identify, utilize o nome administrator.

- Para User name utilize Administrator.

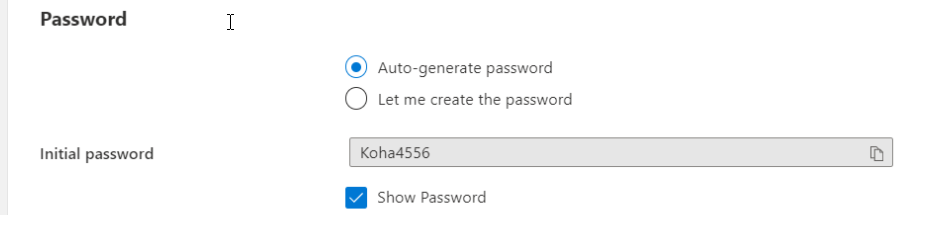

- Para a opção Password selecione Auto-generate password.

07 – Clique em Show Password e copie a senha pois irá utiliza-lá posteriormente. Não esqueça de preencher a opção Usage location. Ela é necessária para atribuir a licença P2 ao usuário. Preencha as demais configurações de acordo com a sua necessidade e clique em Create.

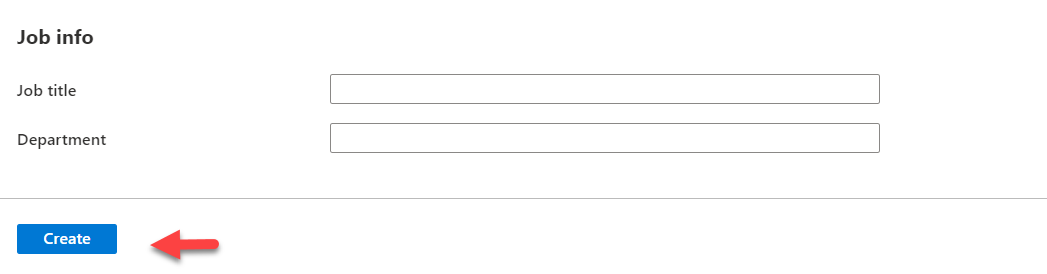

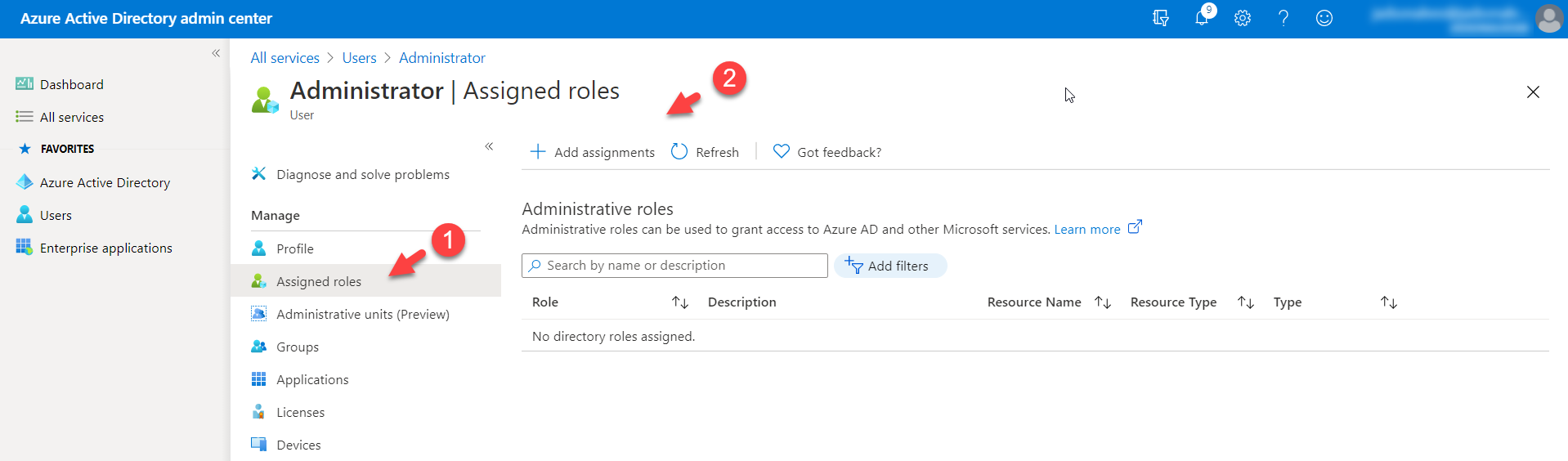

08 – Na tela Users | All users, selecione o usuário Administrator.

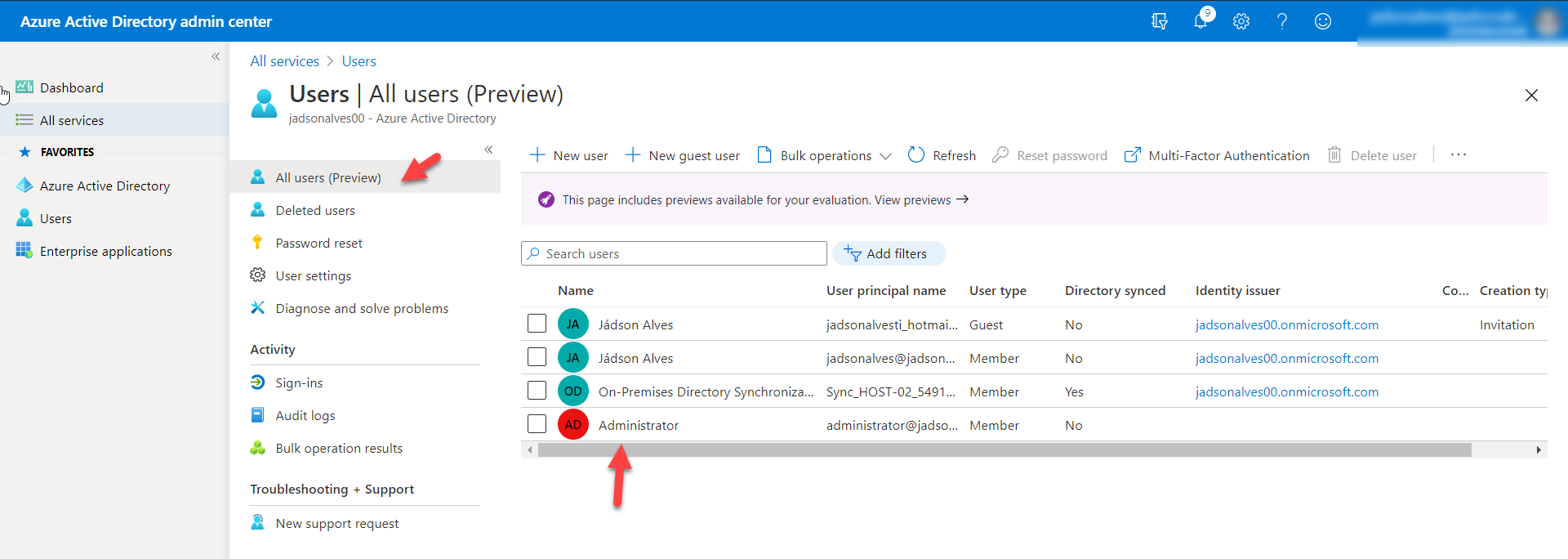

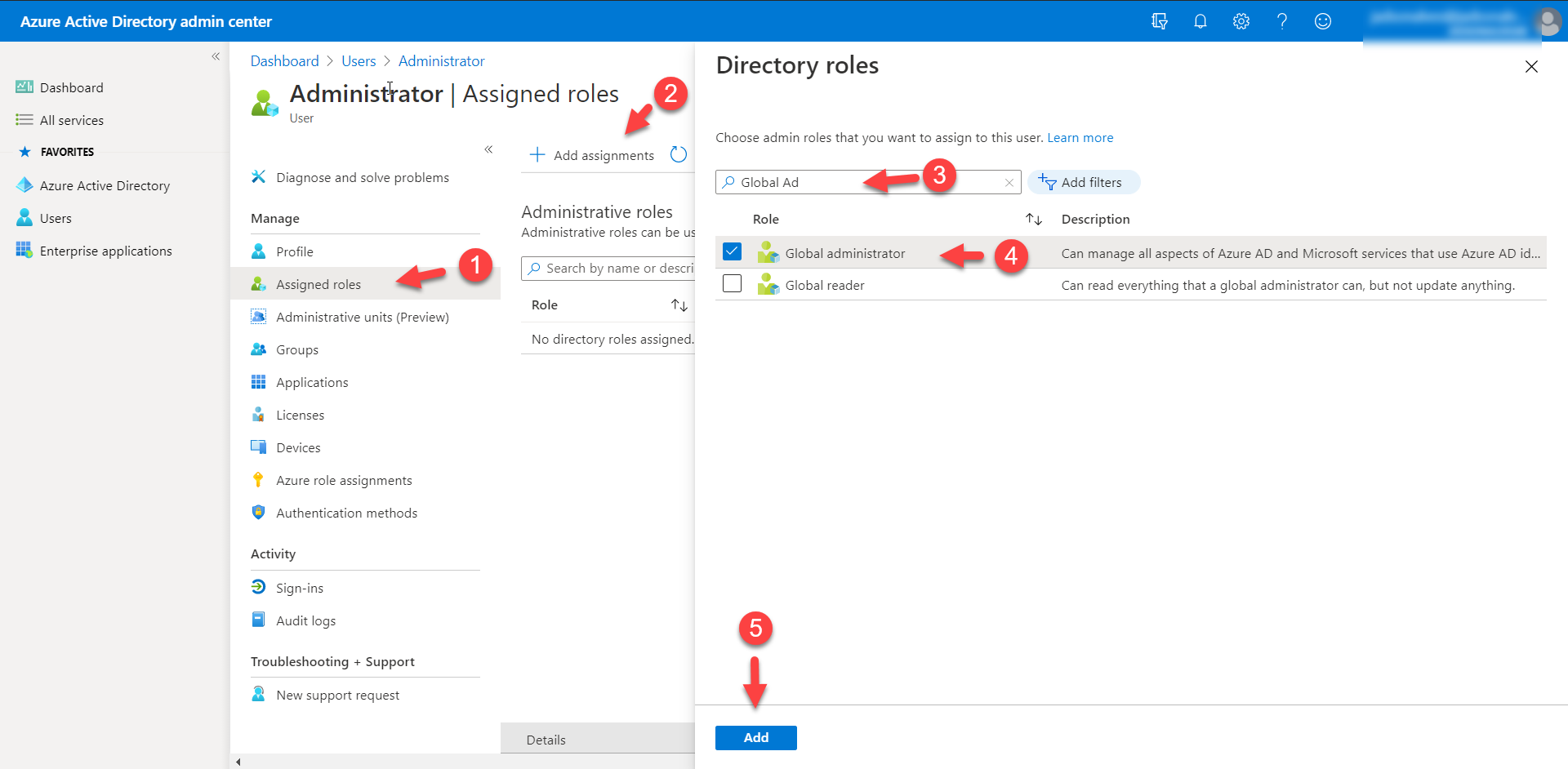

09 – Após selecionar o usuário Administrator, clique em Assigned roles e + Add assignmensts. Adicione a função de Global Administrator para esse usuário.

10 – Selecione a função Global Administrator e clique em Add.

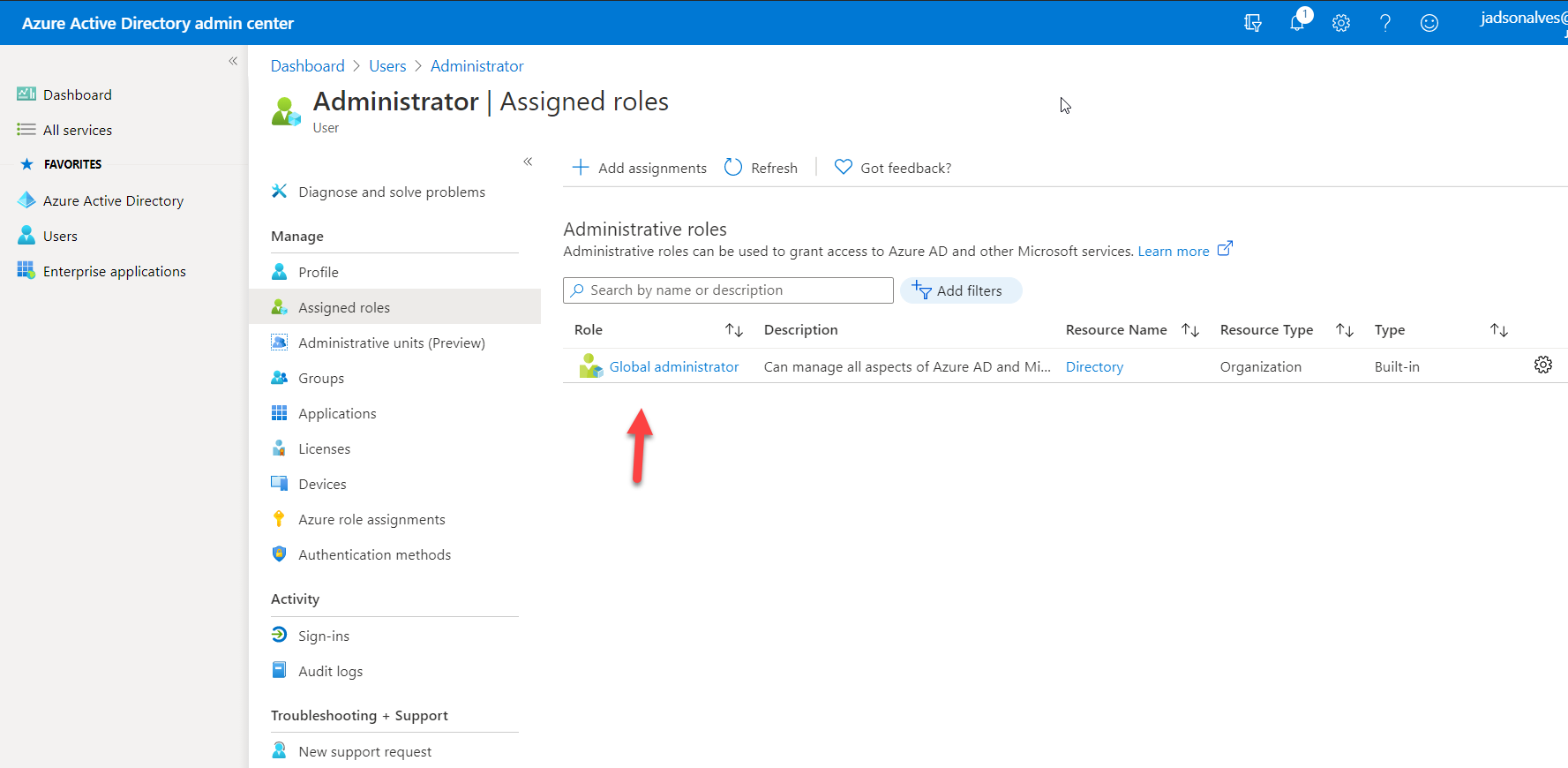

Veja na imagem abaixo que a função de Global Administrator foi adicionada ao usuário Administrator.

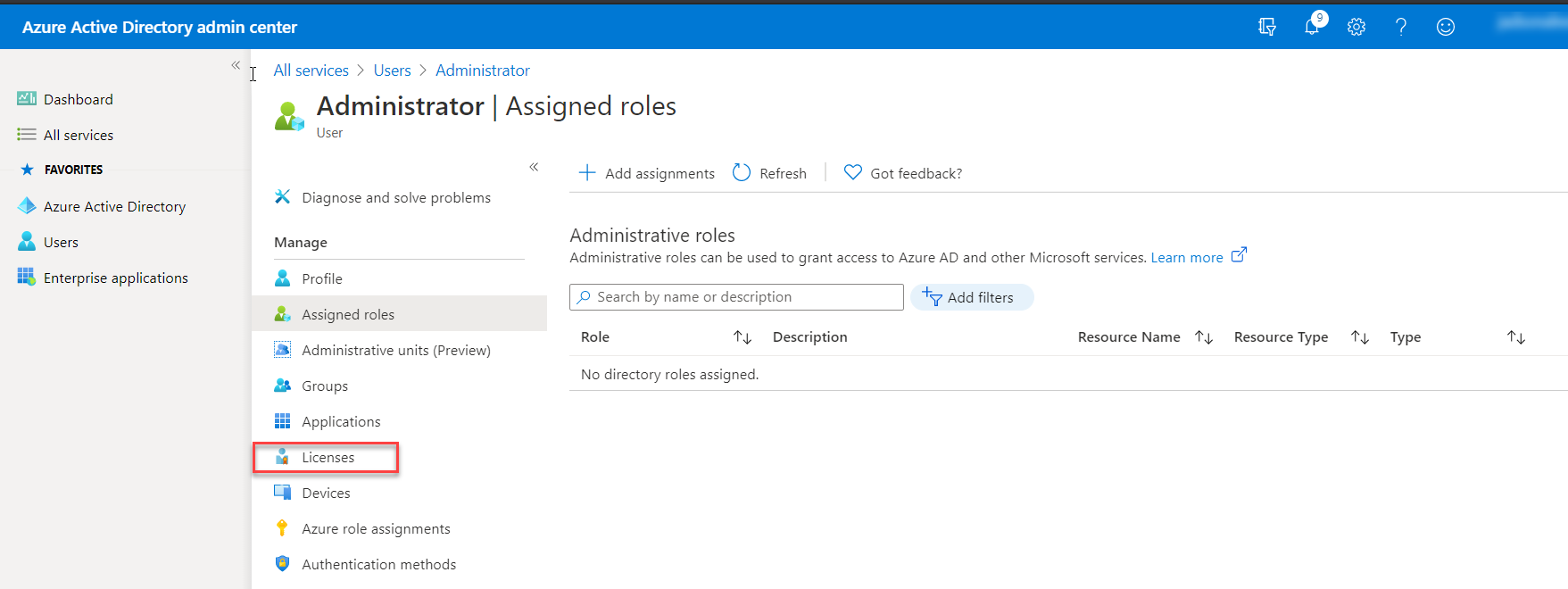

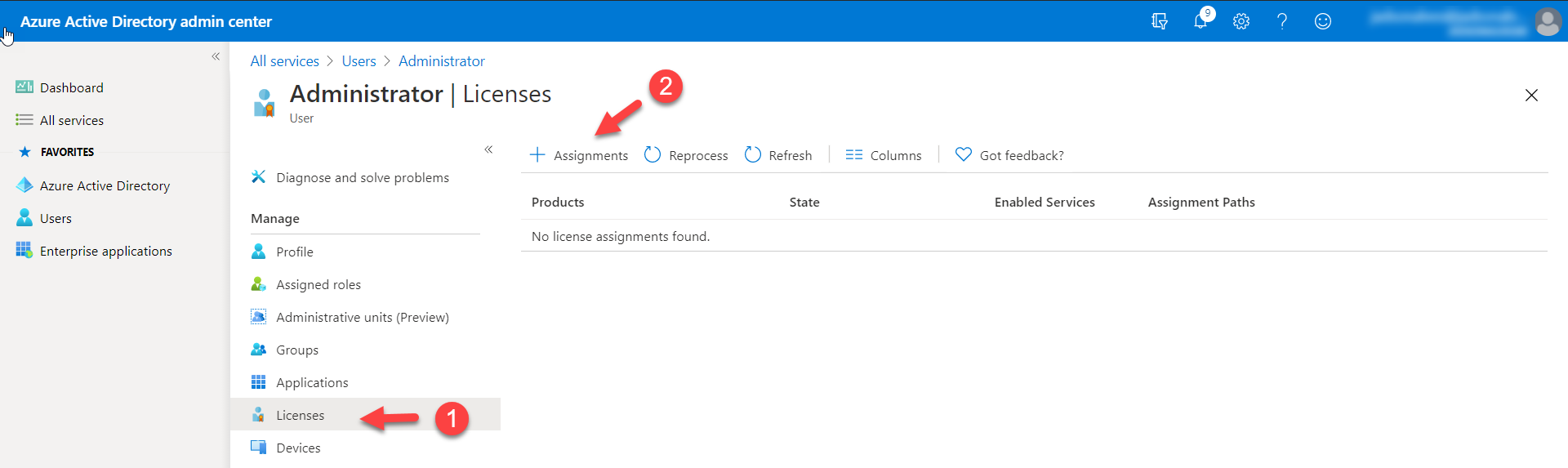

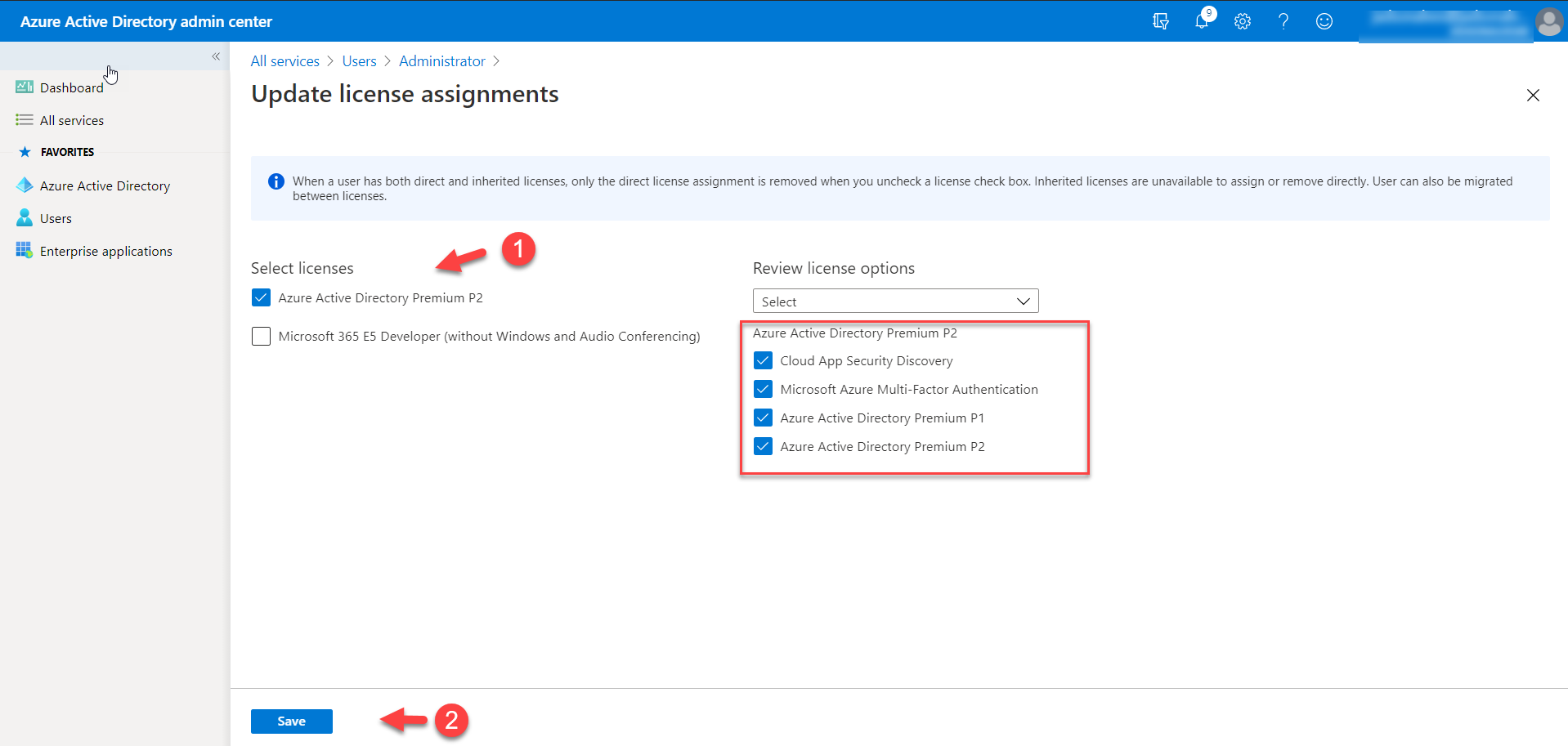

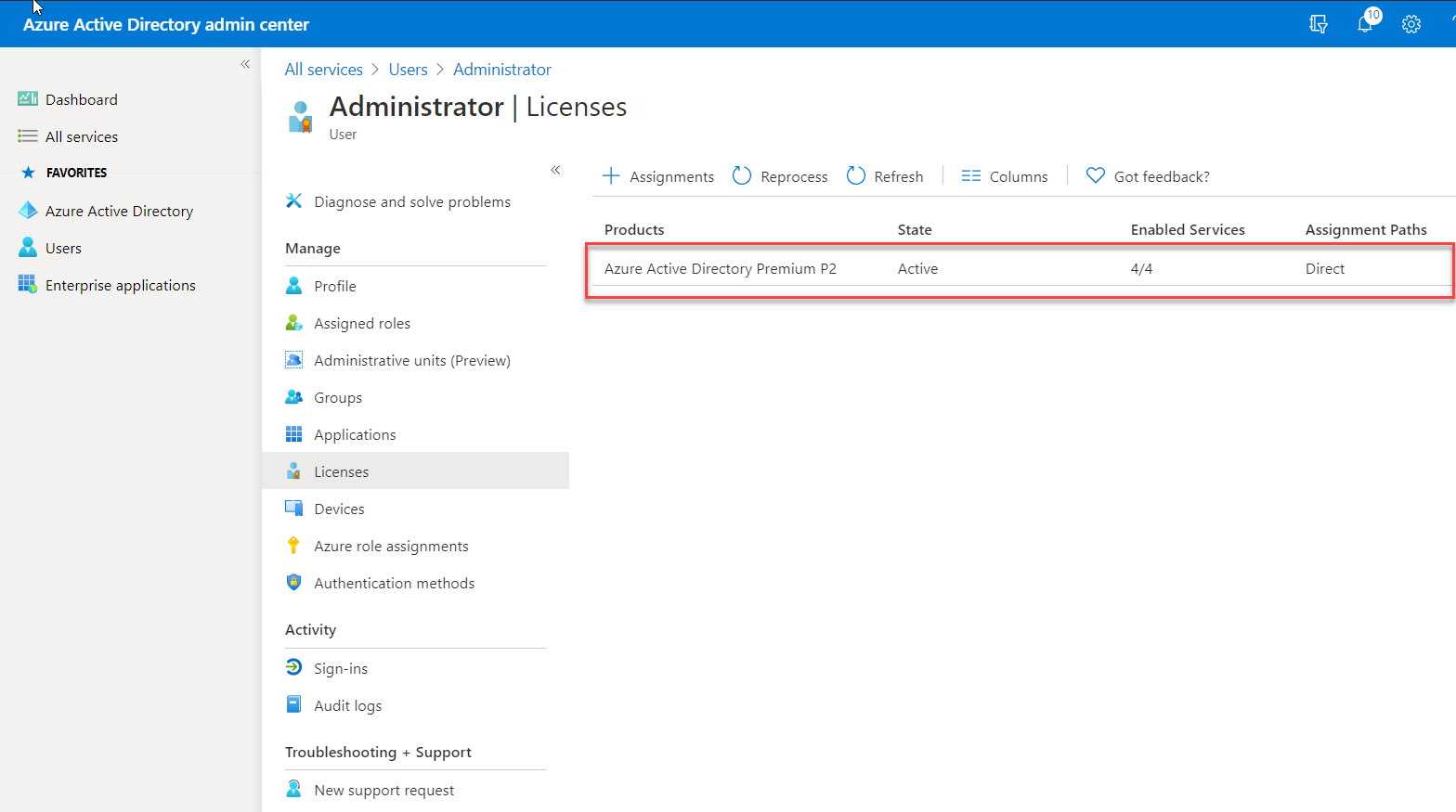

11 – Atribua a licença Azure Active Directory Premium P2 para o usuário Administrator. Selecione o usuário Administrator e clique em Licenses.

12 – Na tela Administrator | Licenses, clique em Assignments.

13 – Na tela Update license assignments, selecione a licença Azure Active Directory Premium P2 e clique em Save.

Como você pode ver na imagem abaixo, a licença Azure Active Directory Premium P2 foi adicionada ao usuário Administrator.

Alterar a senha do usuário Administrator

Por padrão, quando criamos um usuário no azure Active Directory, é necessário criar uma nova senha para o usuário no primeiro acesso aos serviços do portal do Azure e/ou office 365.

Lembrando que você copiou a senha na etapa de criação do usuário, certo? Agora você vai usá-la.

Observe abaixo o processo de redefinição de senha do usuário.

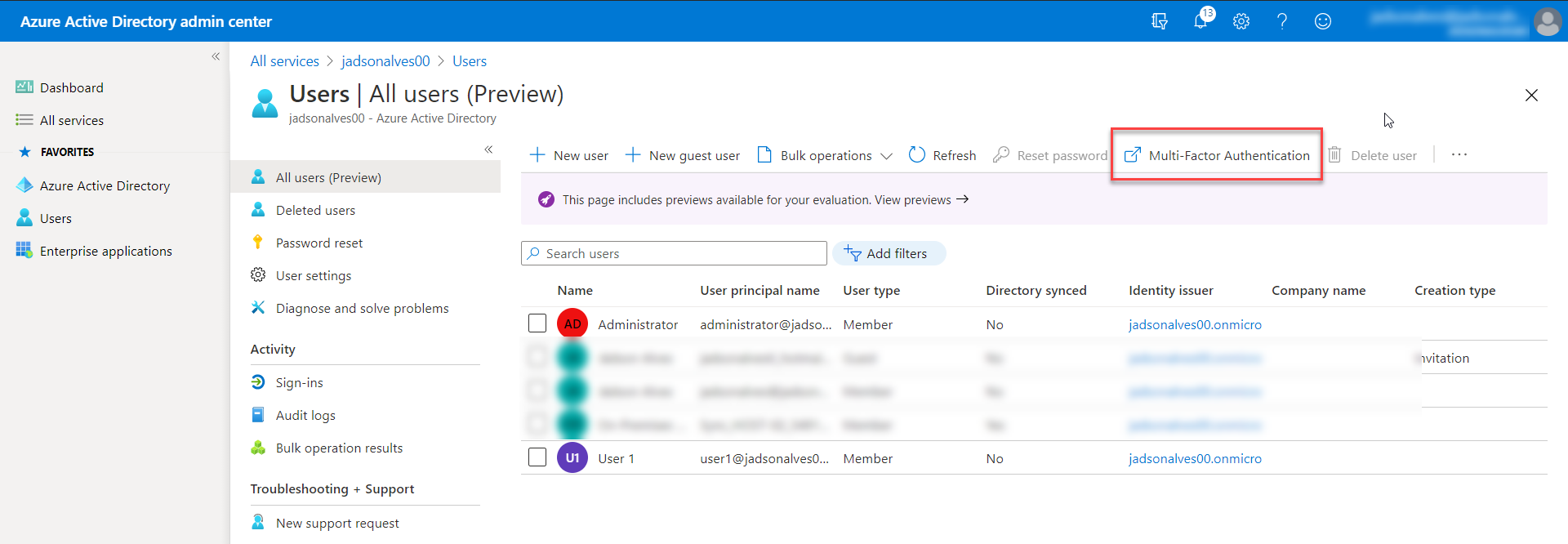

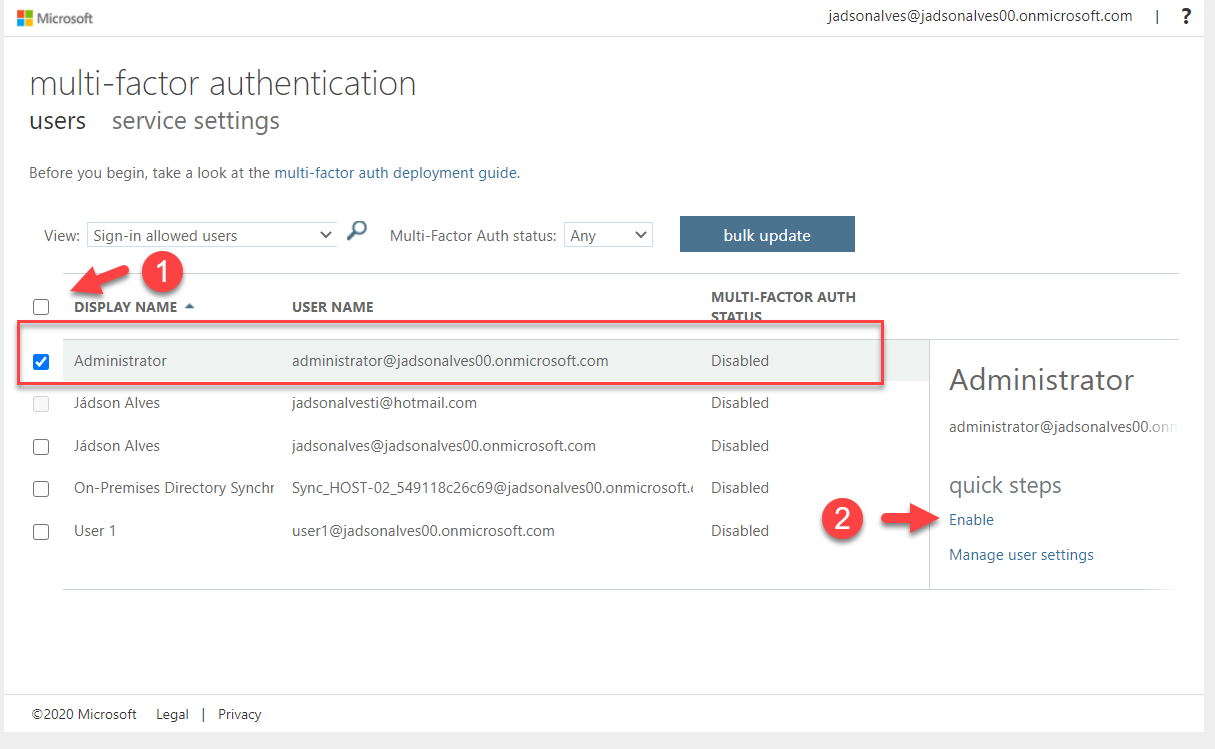

Agora você vai habilitar o Multi-Factor Authentication para o usuário Administrator.

14 – No Azure Active Directory, clique em Multi-Factor Authentication.

15 – A tela de multi-factor authentication será aberta. Selecione o usuário Administrator e clique em Enable.

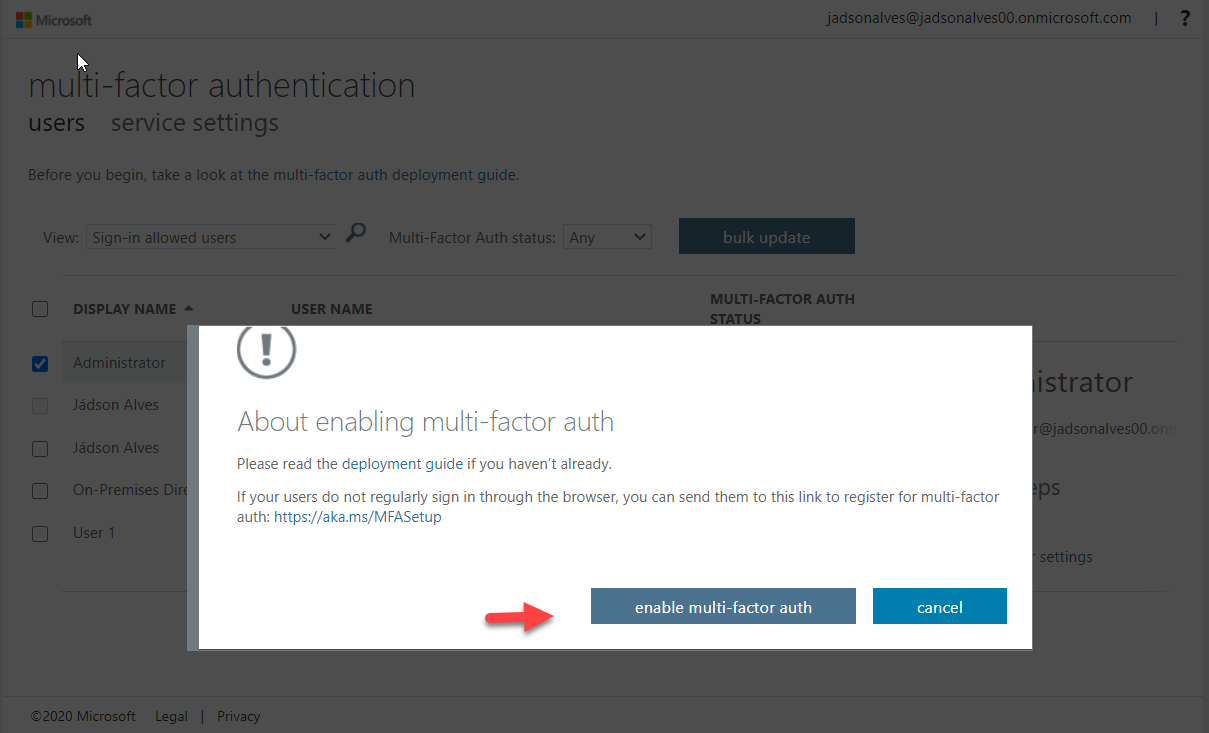

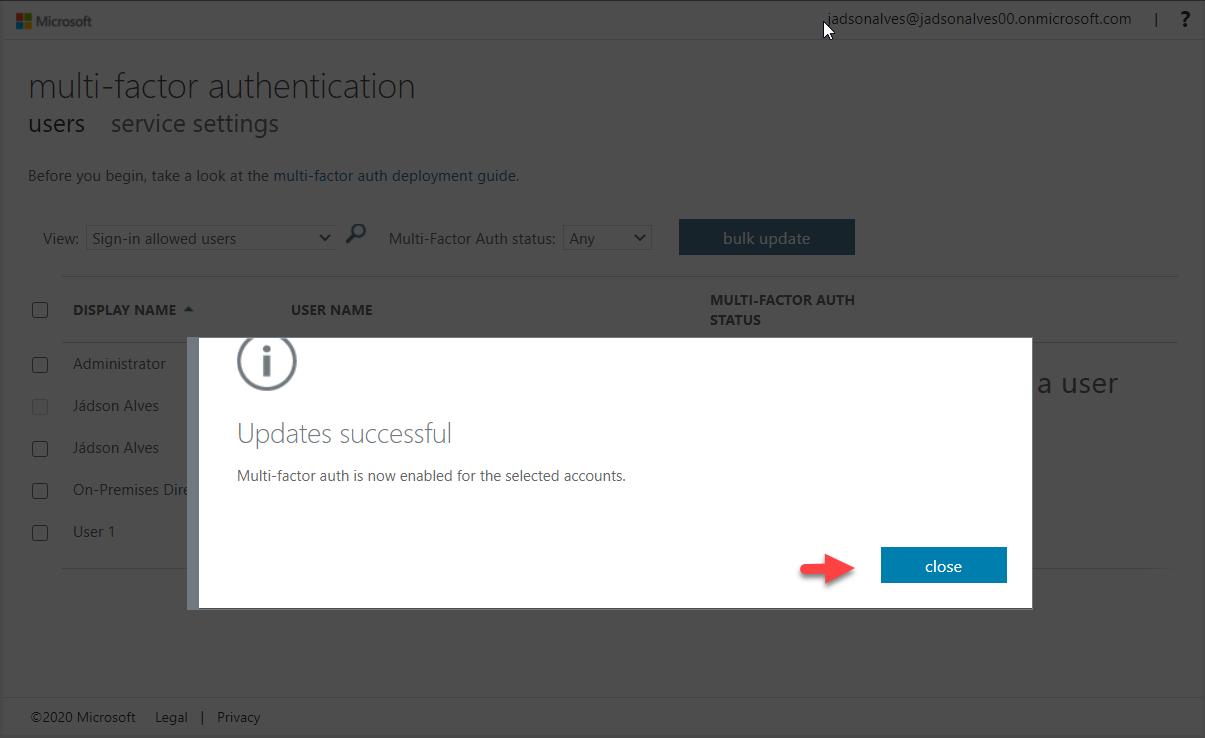

16 – Após clicar em Enable para habilitar o multi-factor authentication , a tela de About enabling multi-factor auth será aberta. Clique em enable multi-factor auth.

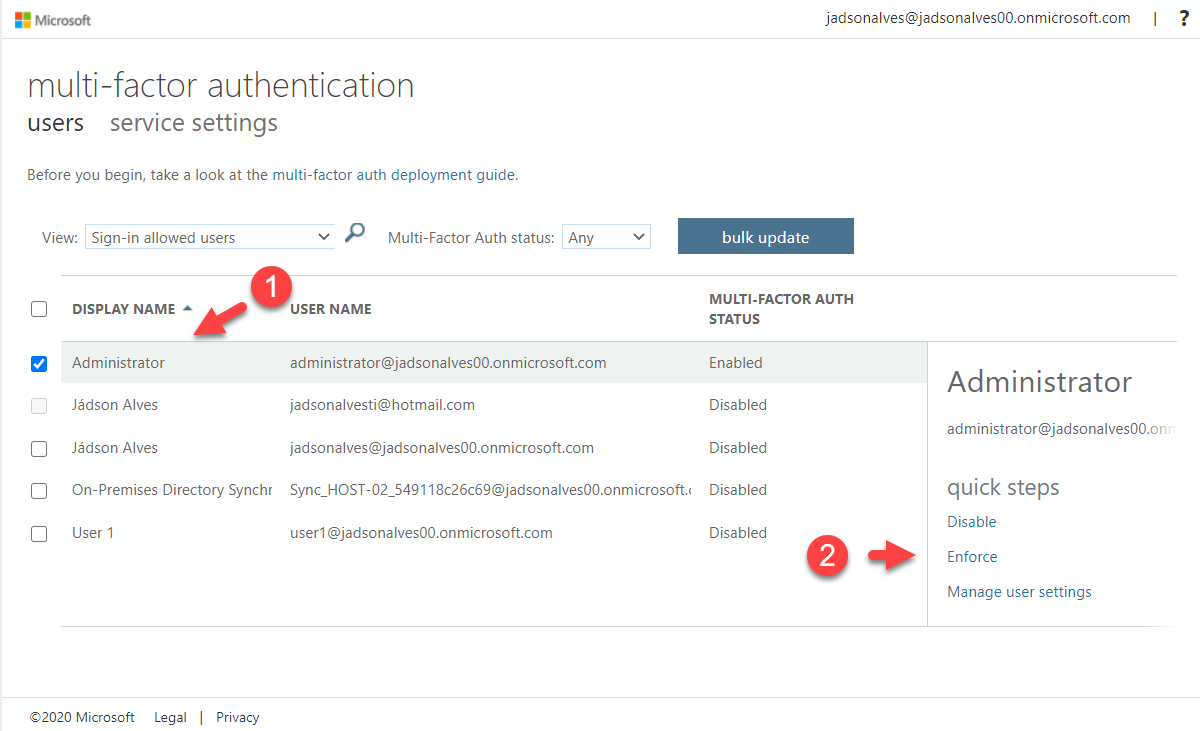

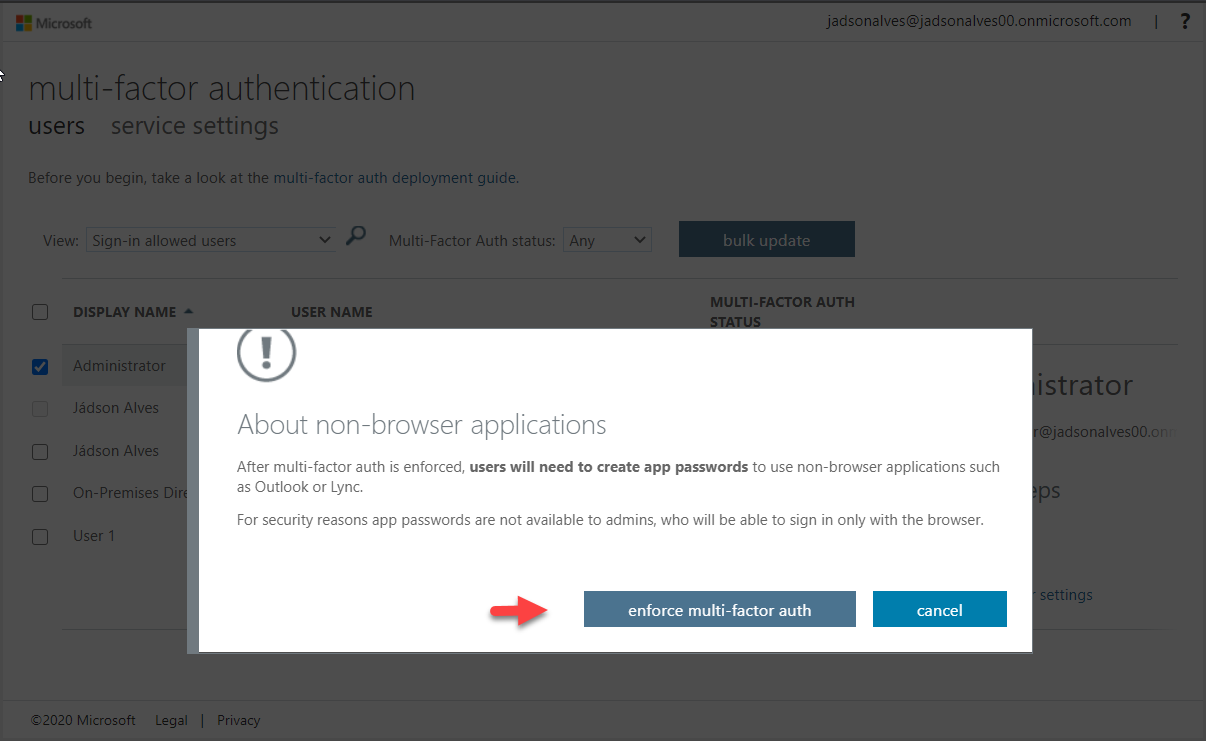

17 – Selecione o usuário Administrator e clique em Enforce para habilitar imediatamente o multi-factor authentication.

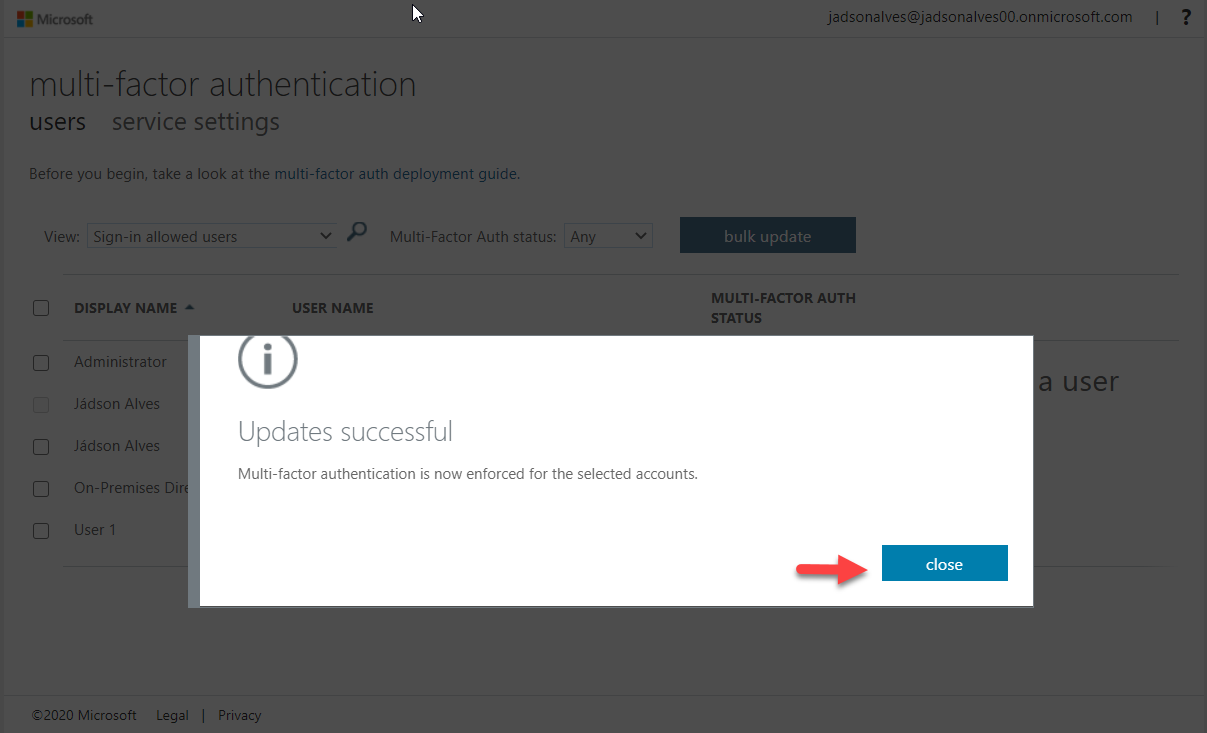

18 – A tela About now-browser applcations será aberta. Clique em enforce multi-factor auth.

Assim você finaliza a configuração multi-factor authentication do usuário Administrator.

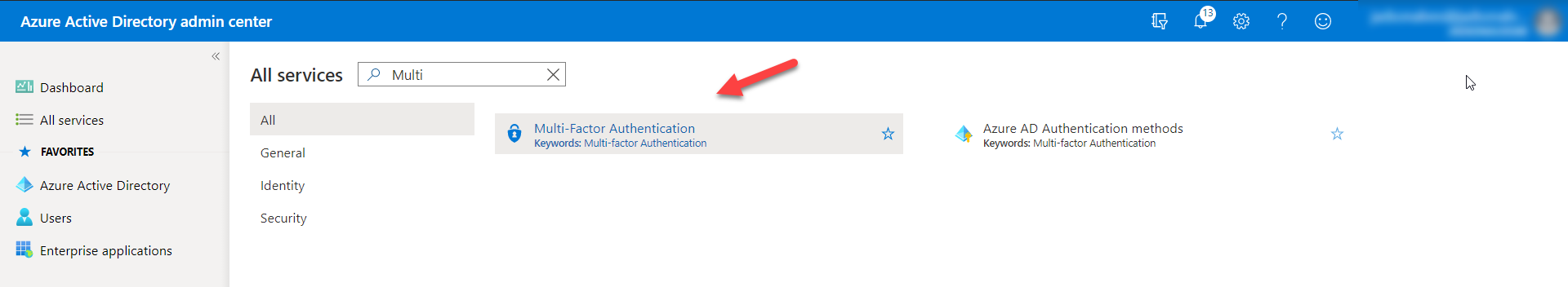

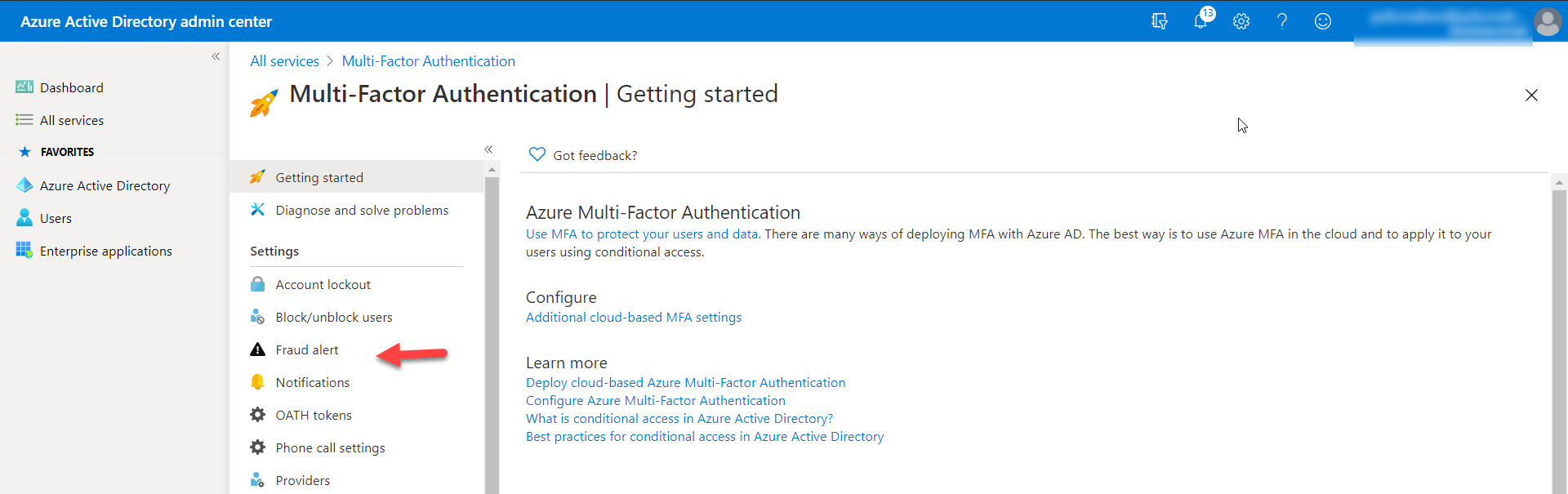

19 – No portal do Azure, pesquise por Multi-Factor Authentication.

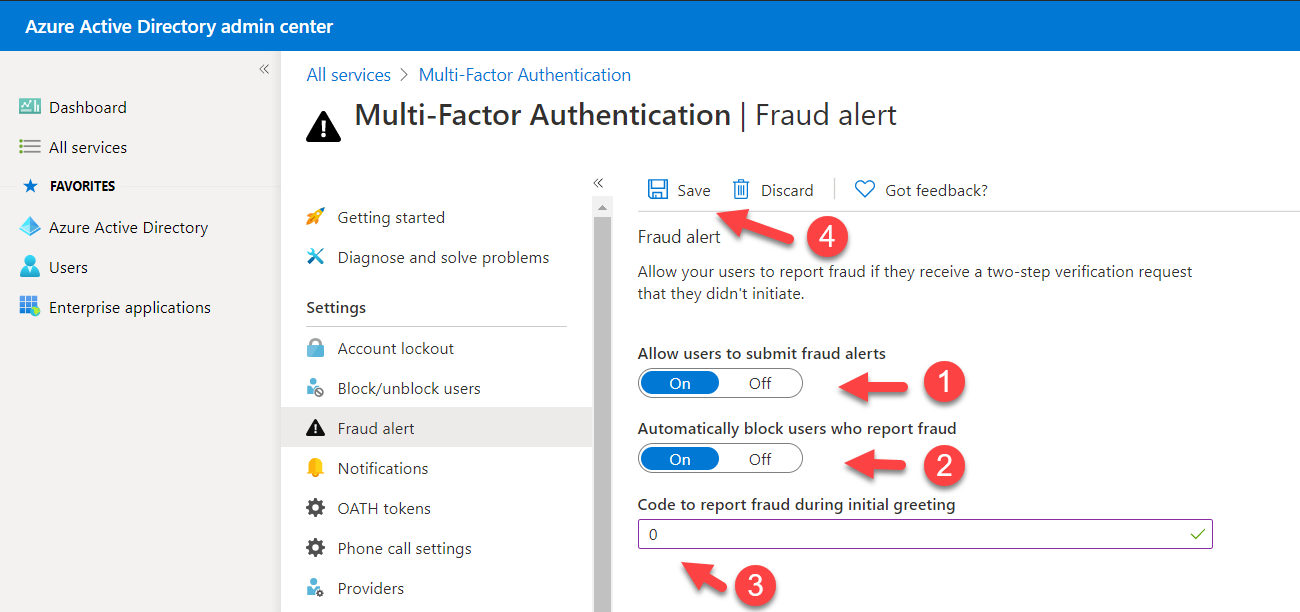

20 – Na tela Multi-Factor Authentication, selecione Fraud alert.

21 – Na tela Multi-Factor Authentication | Fraud alert, marque a opção On para Allow users to submit fraud alerts, Automatically block during initial greeting. Para a opção Code report fraud during initial greeting, digite o valor 0 (zero) e clique em Save.

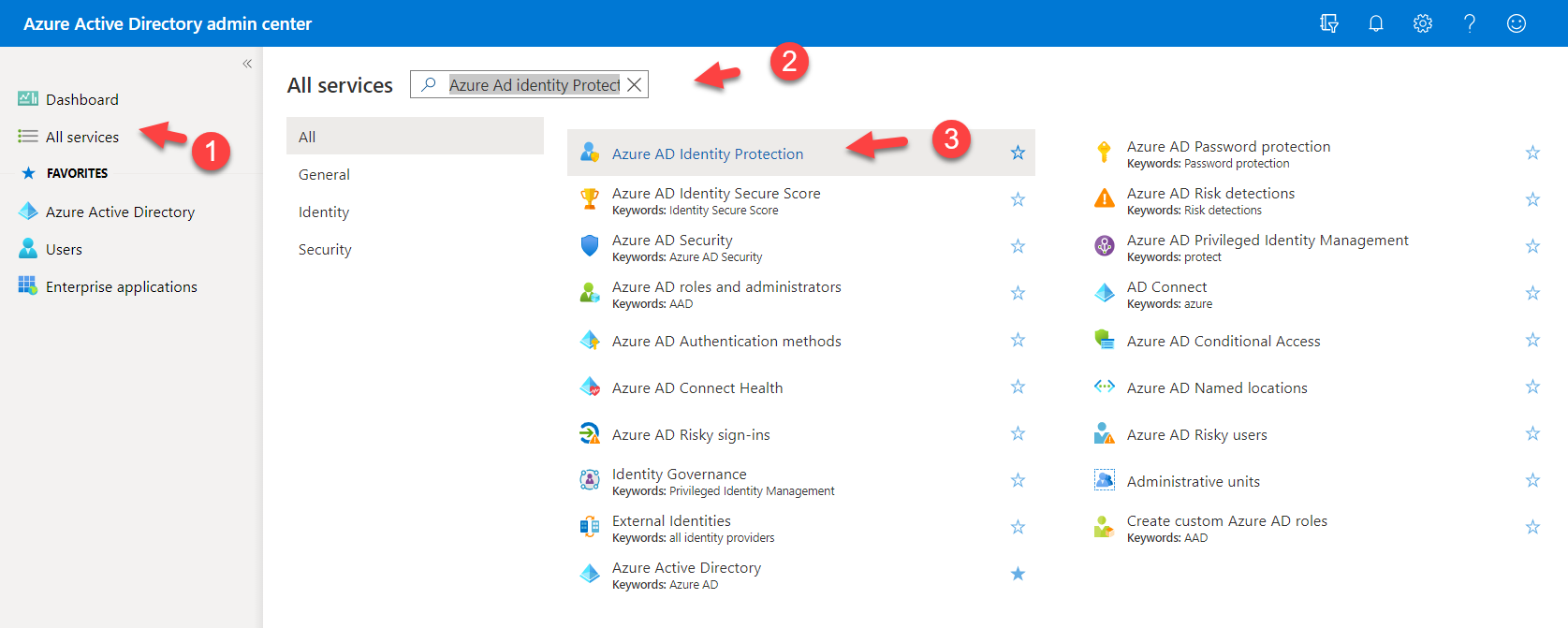

22 – No Azure portal, clique em All services e pesquise por Azure Ad identity Protection.

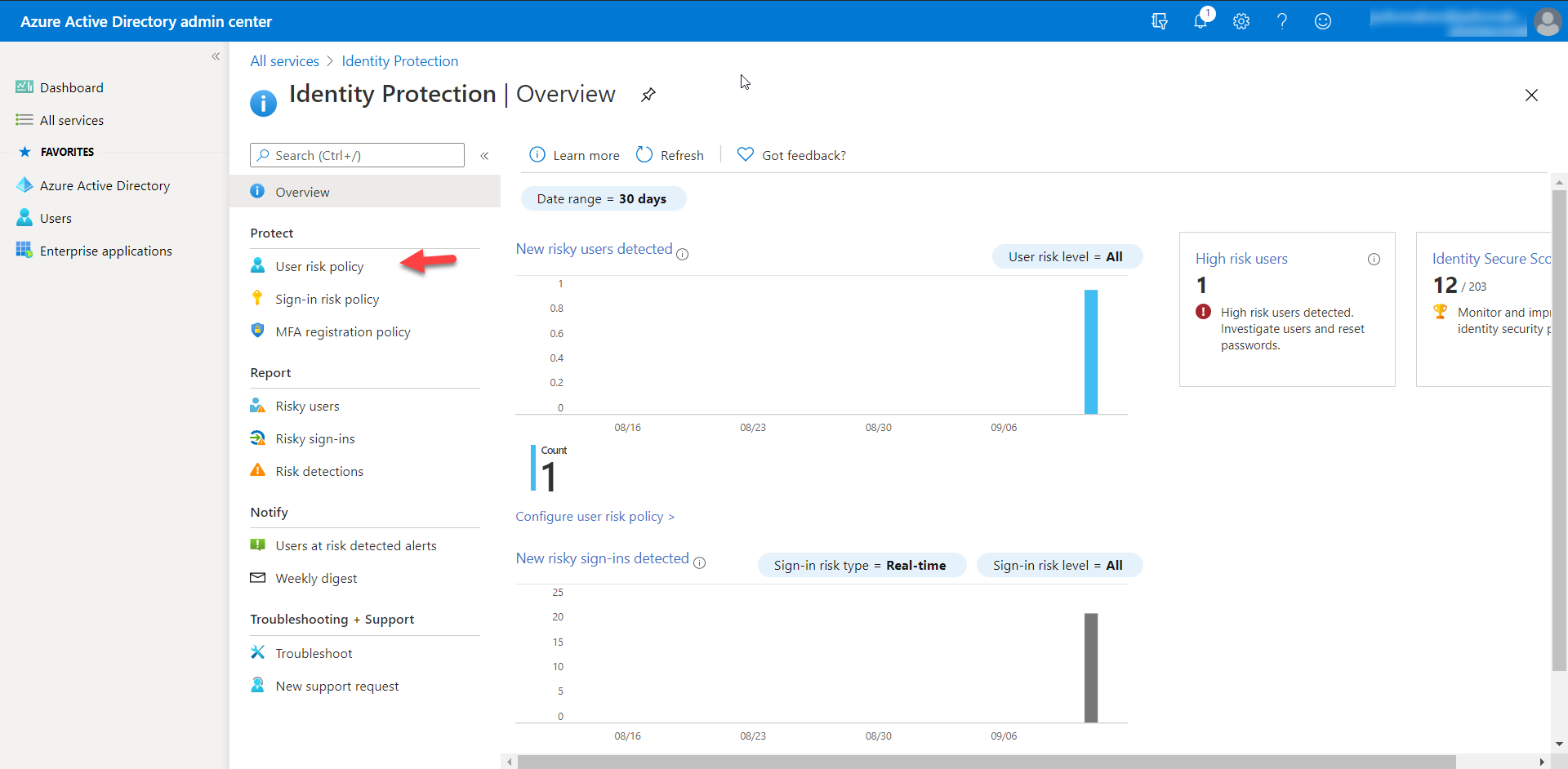

User risk policy: O Identity Protection pode calcular o que acredita ser normal para o comportamento de um usuário e usar isso para basear as decisões de risco. O risco do usuário é um cálculo da probabilidade de uma identidade ser comprometida. Os administradores podem tomar uma decisão com base neste sinal de pontuação de risco para fazer cumprir os requisitos organizacionais. Os administradores podem optar por bloquear o acesso ou permitir o acesso, e podem exigir uma alteração de senha usando o Azure AD self-service password reset. Já escrevi um artigo sobre Azure AD self-service password reset, para consultá-lo clique no link abaixo.

https://jadsonalves.com.br/como-configurar-o-self-service-password-reset-sspr/

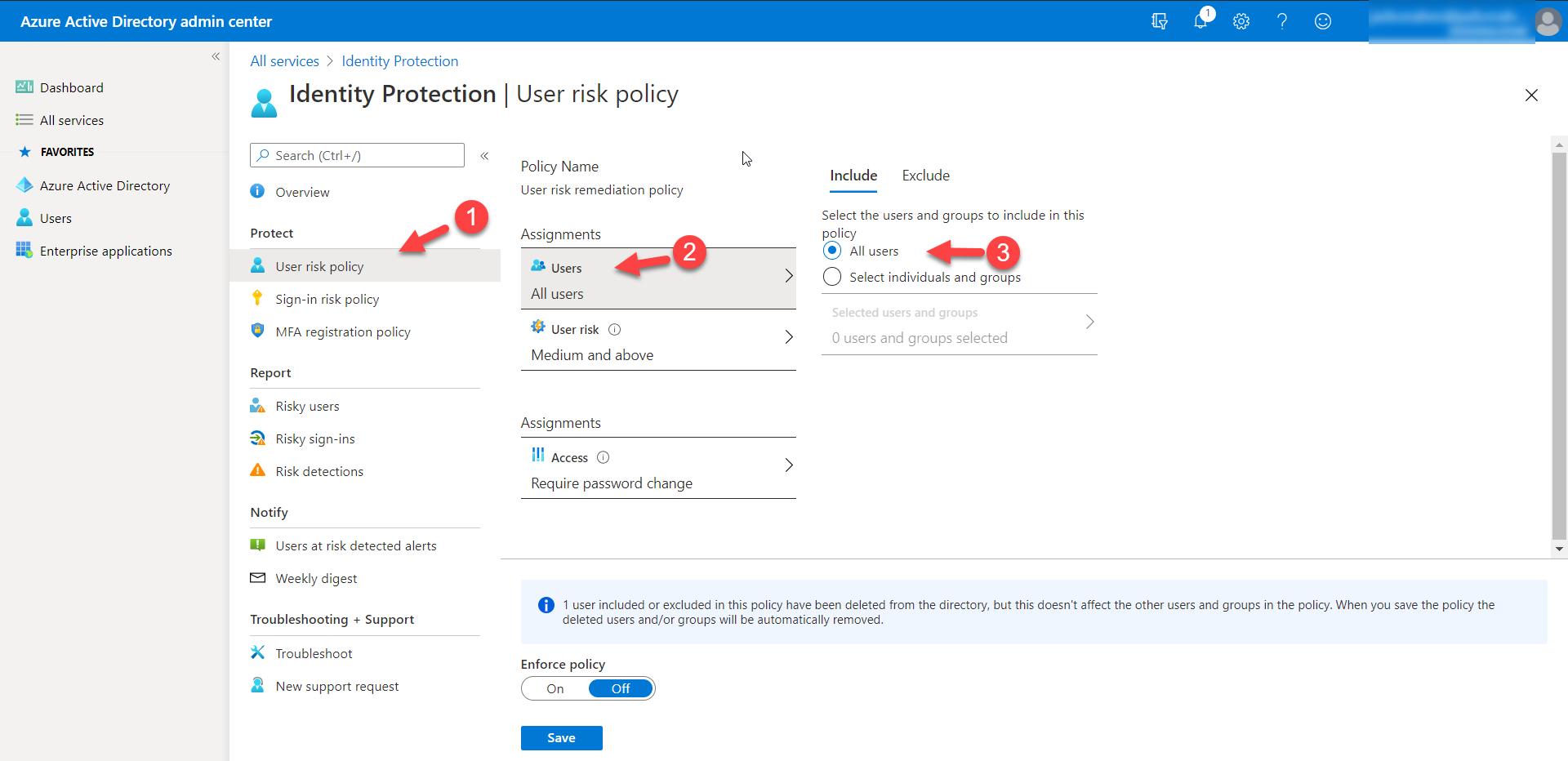

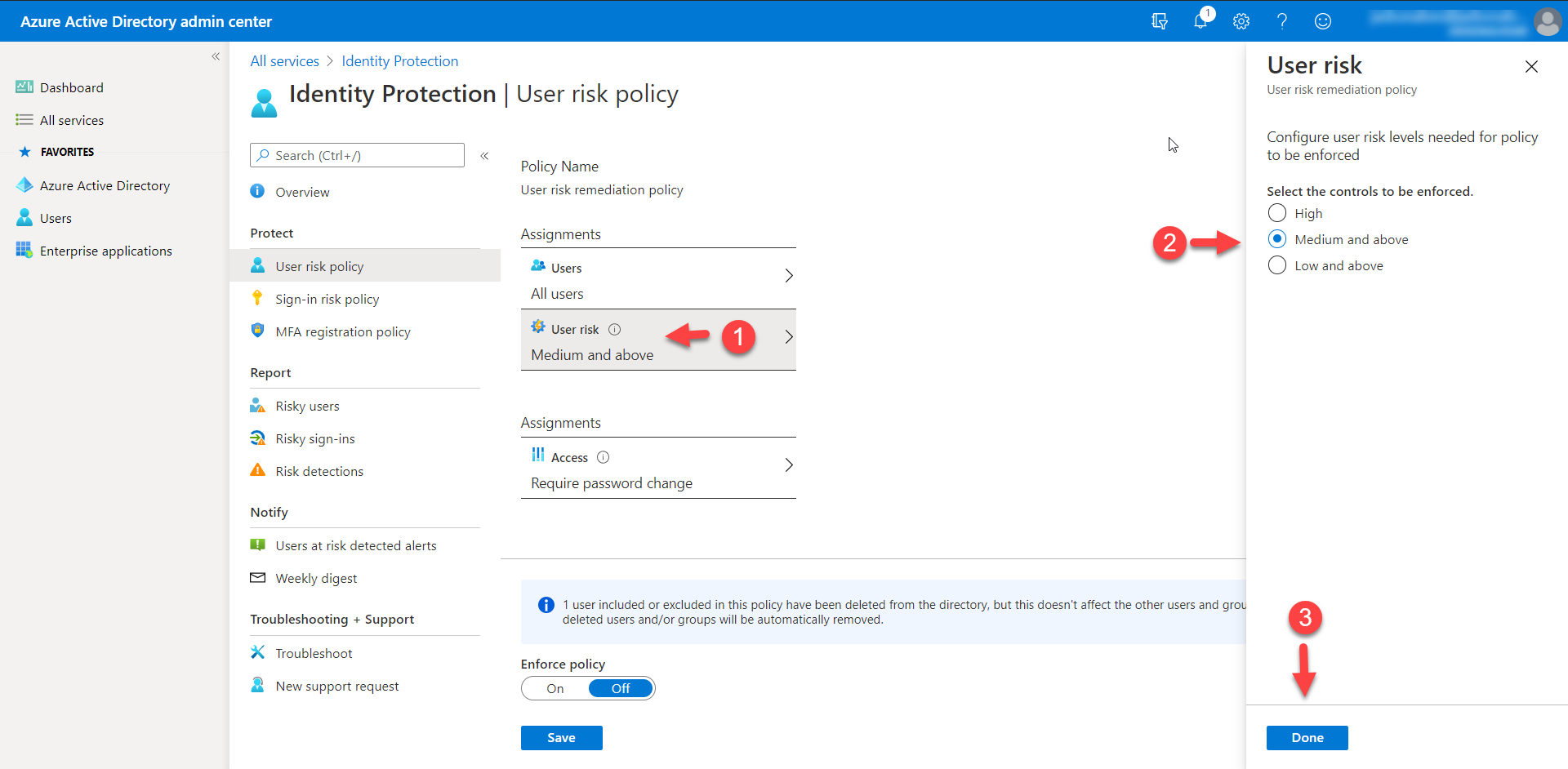

23 – Na tela Identify Protection, selecione User risk policy.

24 – Na tela Identify Protection | User risk policy, para a opção Assigments clique em Users e selecione All users.

25 – Para a opção User risk, selecione Medium and above e clique em Done.

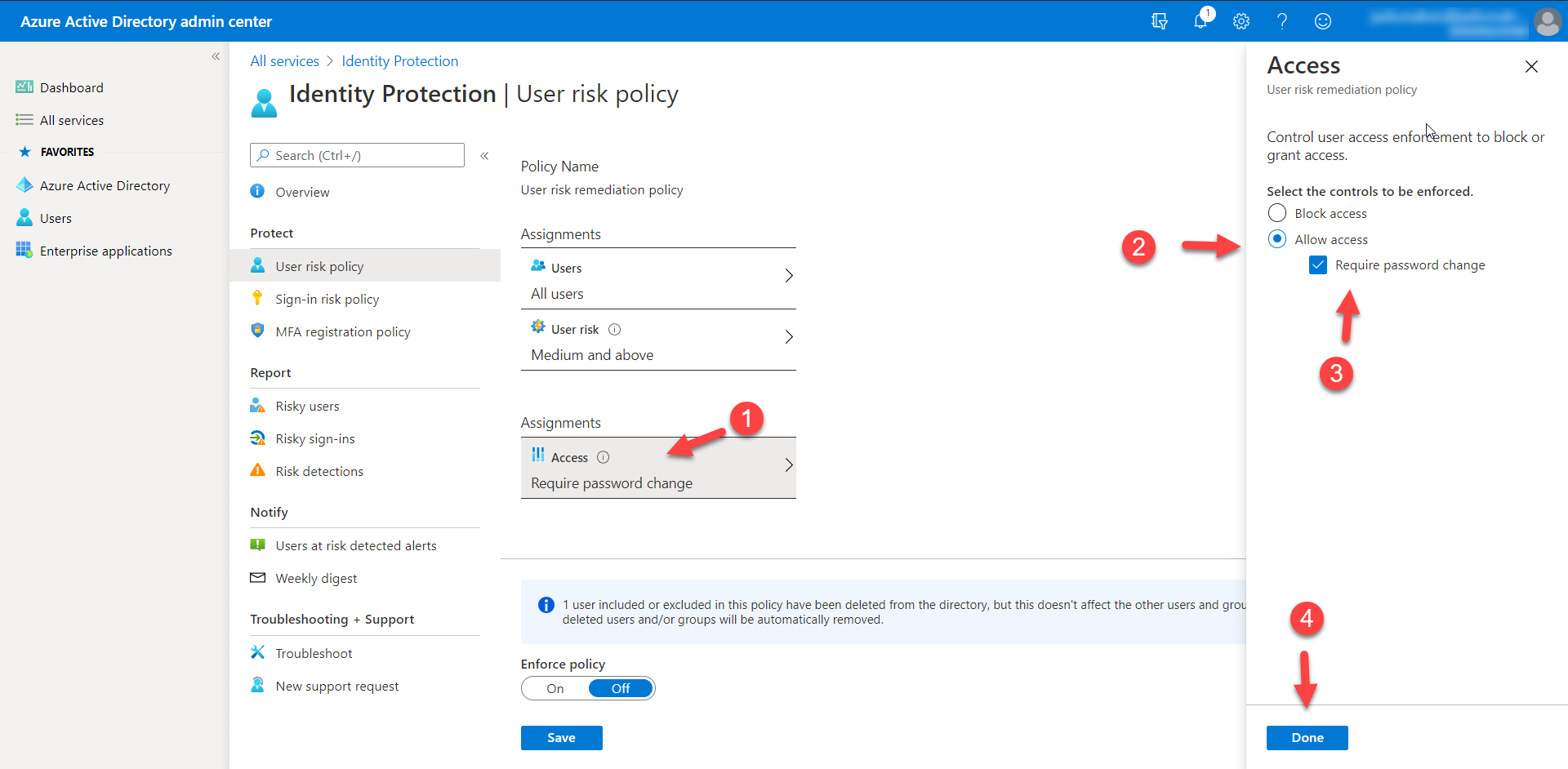

26 – Para a opção Assignments, clique em Access. Aqui você encontra as opções de bloquear o acesso do usuário ou permitir o acesso mas exigir que o usuário altere sua senha. Selecione a opção Require password change.

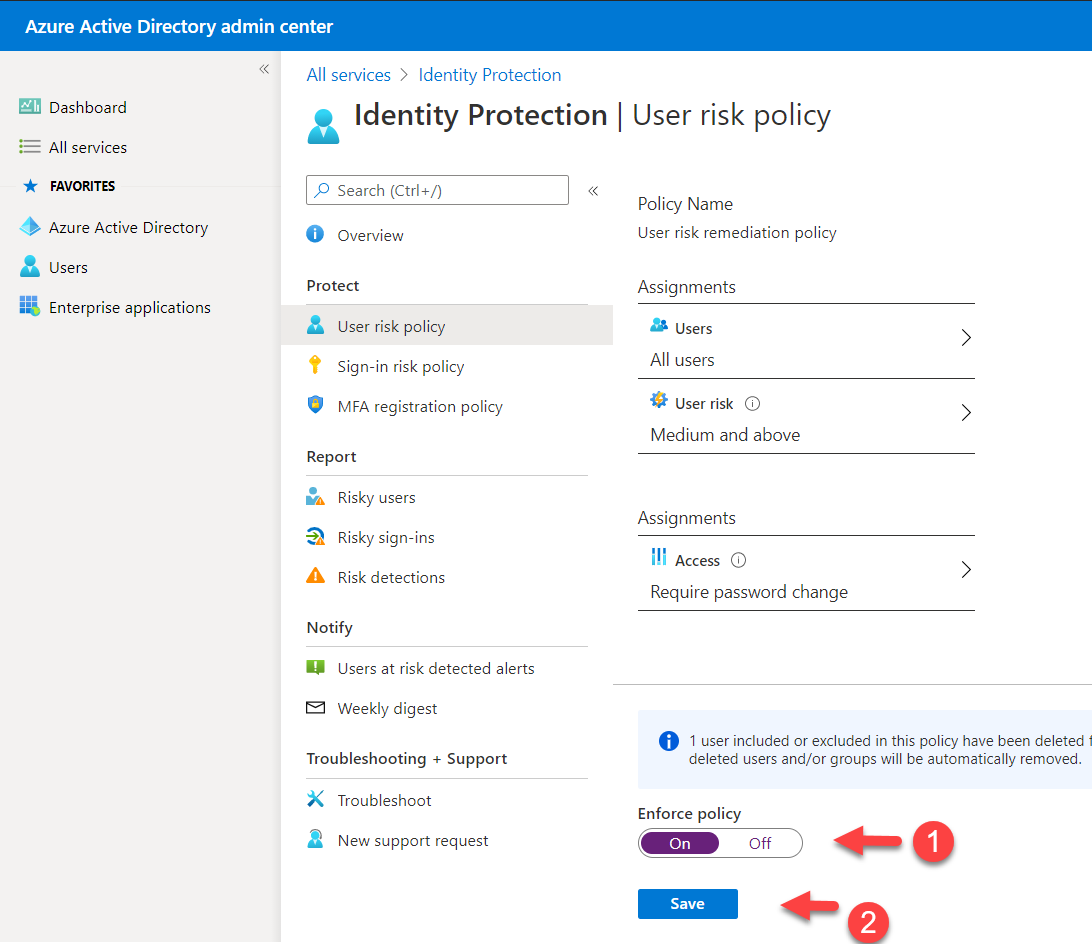

27 – Em seguida, clique em Enforce poliy On e Save.

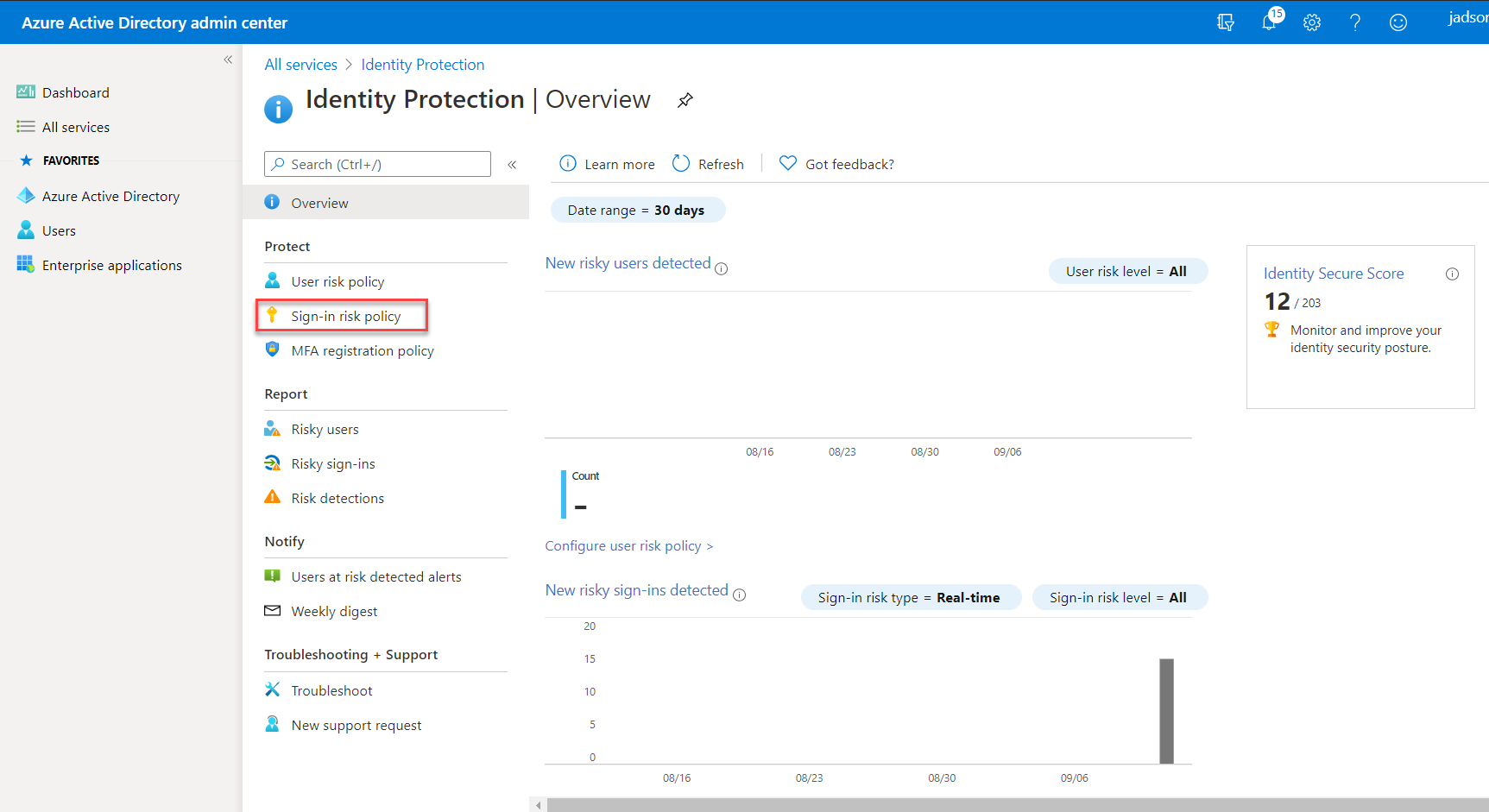

Sing-in risk policy: O Identity Protection analisa os sinais de cada entrada, tanto em tempo real quanto offline, e calcula uma pontuação de risco com base na probabilidade da entrada não ter sido realizada pelo usuário. Os administradores podem tomar uma decisão com base neste sinal de pontuação de risco para fazer cumprir os requisitos organizacionais. Eles podem optar por bloquear o acesso, permitir o acesso ou permitir o acesso com autenticação multifator. Se o risco for detectado, os usuários podem executar autenticação multifator, autocorrigir e fechar o evento de entrada de risco para evitar chamados desnecessário para administradores.

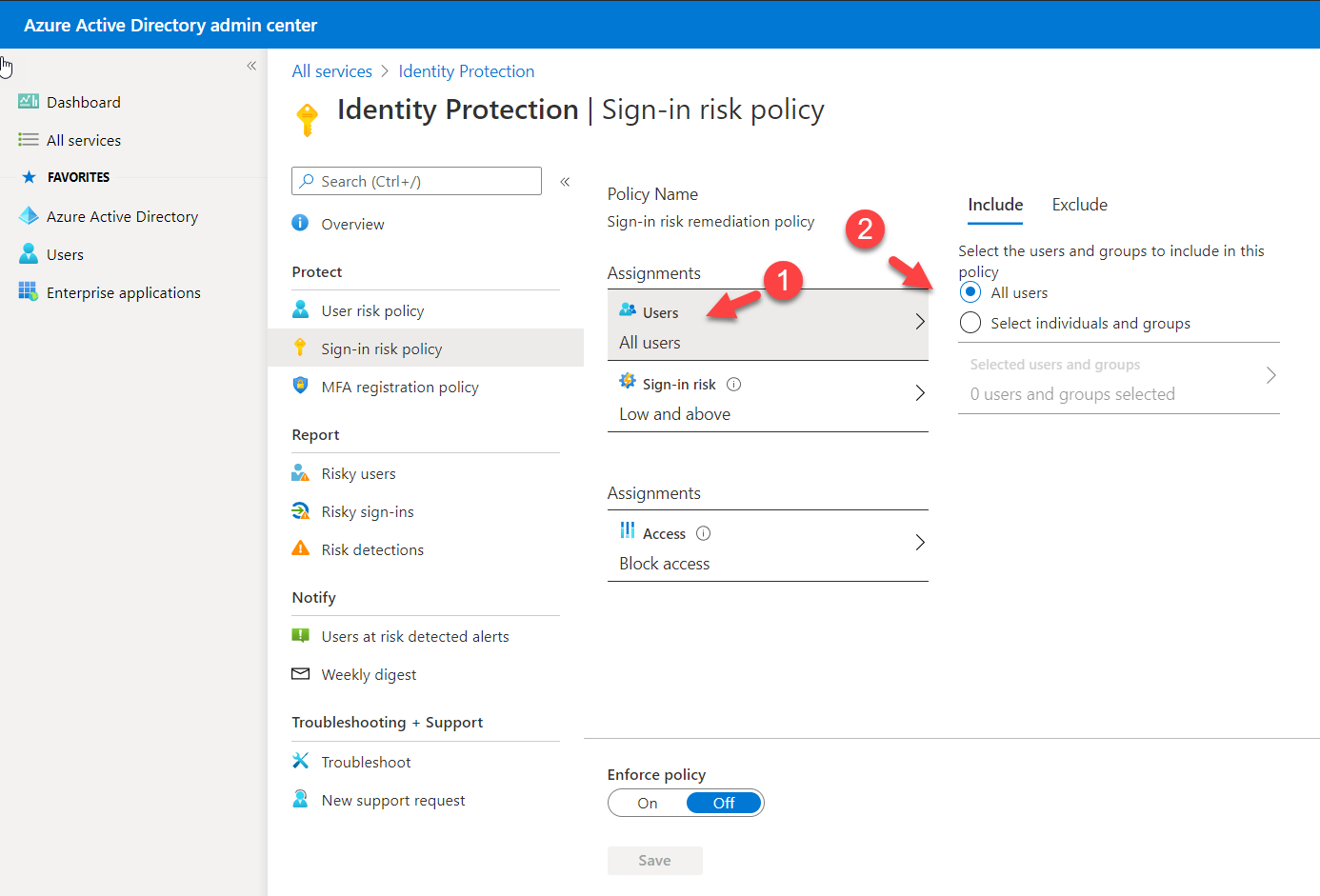

28 – Na tela Identify Protection, selecione a opção Sign-in risk policy.

29 – Na tela Identify Protection | Sign-in risk policy, para a opção Assigments clique em Users e selecione All users.

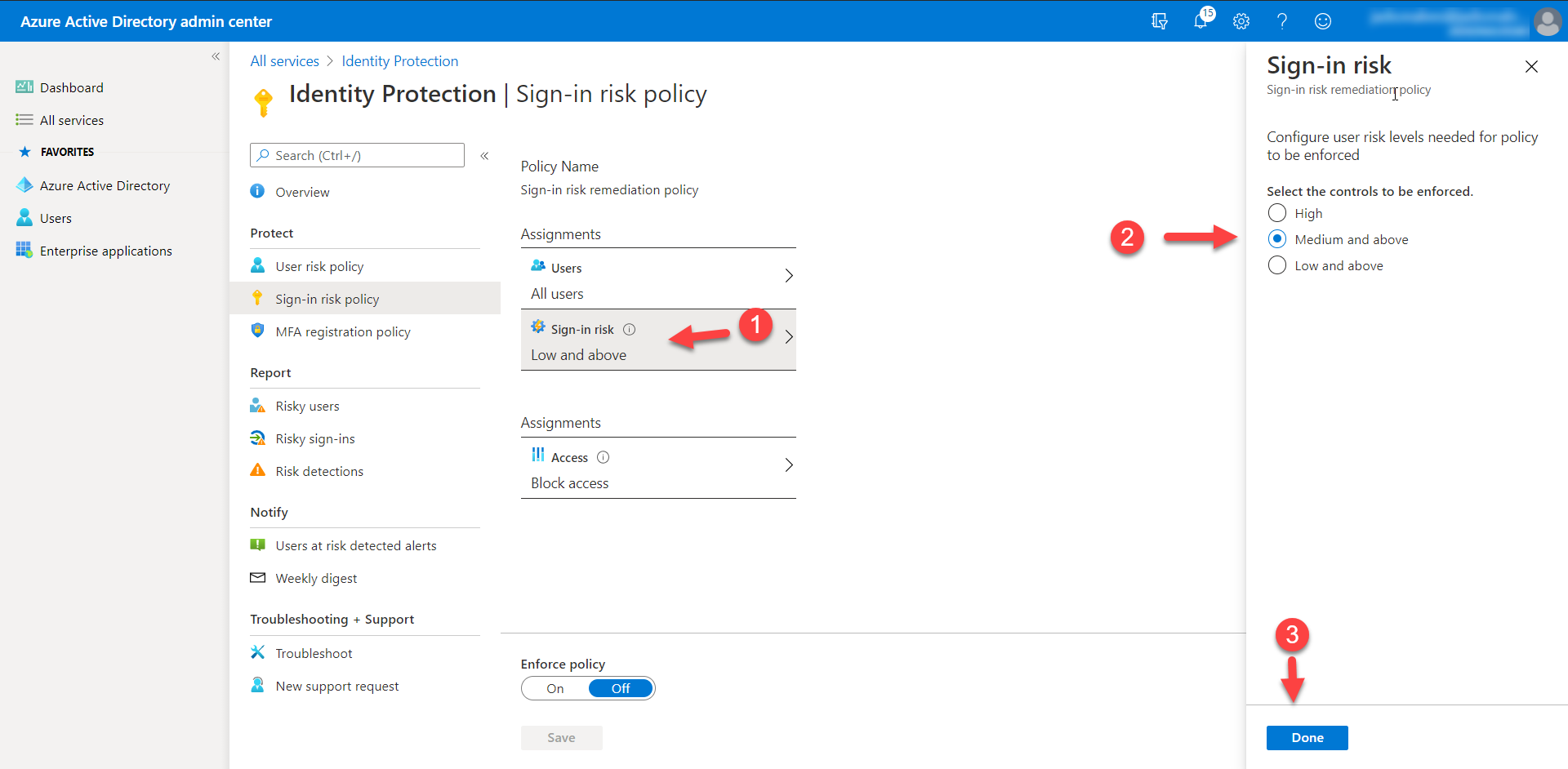

30 – Para a opção User risk, selecione Medium and above e clique em Done.

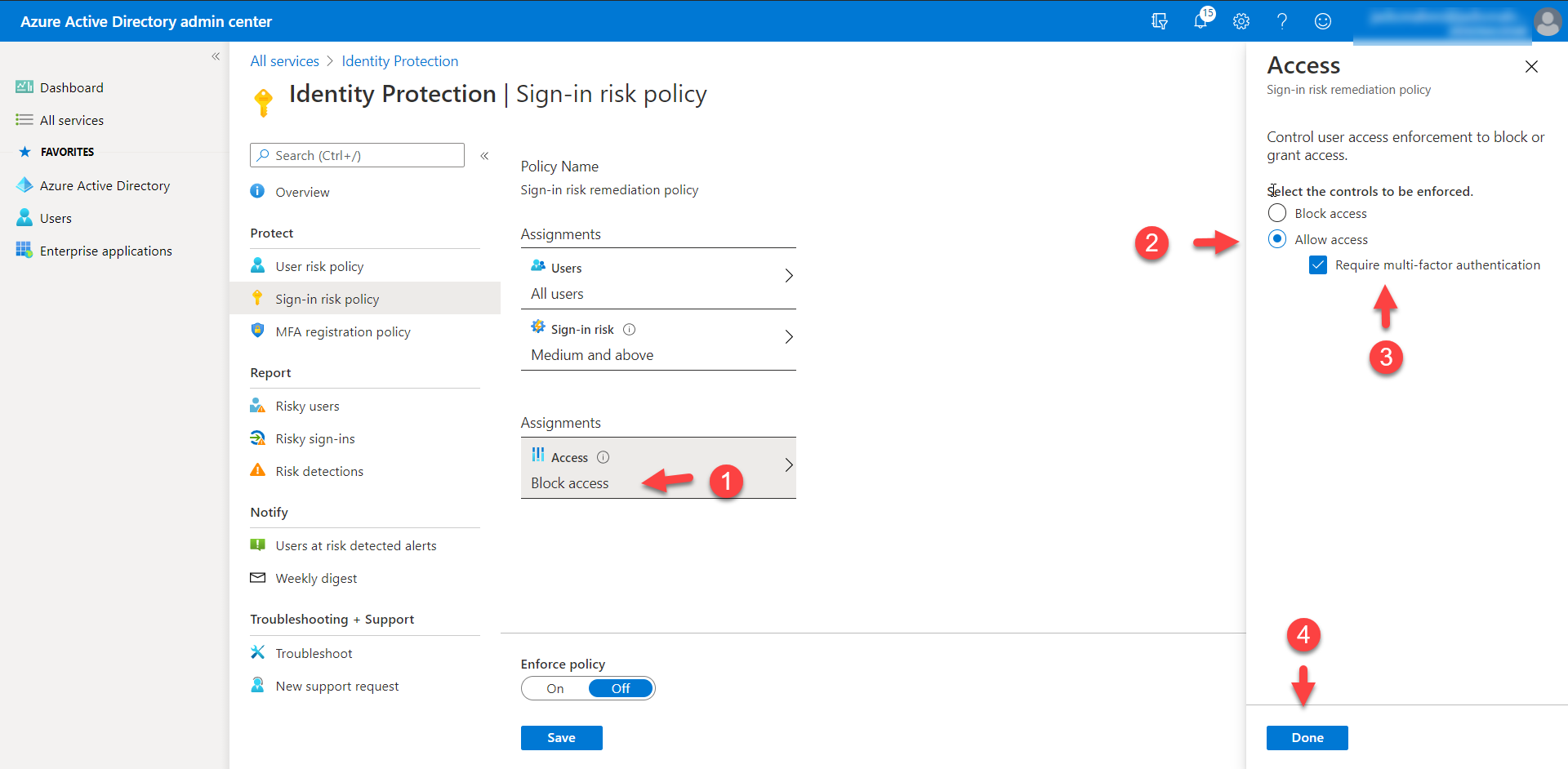

31 – Para a opção Assignments, clique em Access. Aqui você encontra as opções de bloquear o acesso do usuário ou permitir o acesso mas exigir que a senha seja alterada. Selecione a opção Allow acces e Required password change.

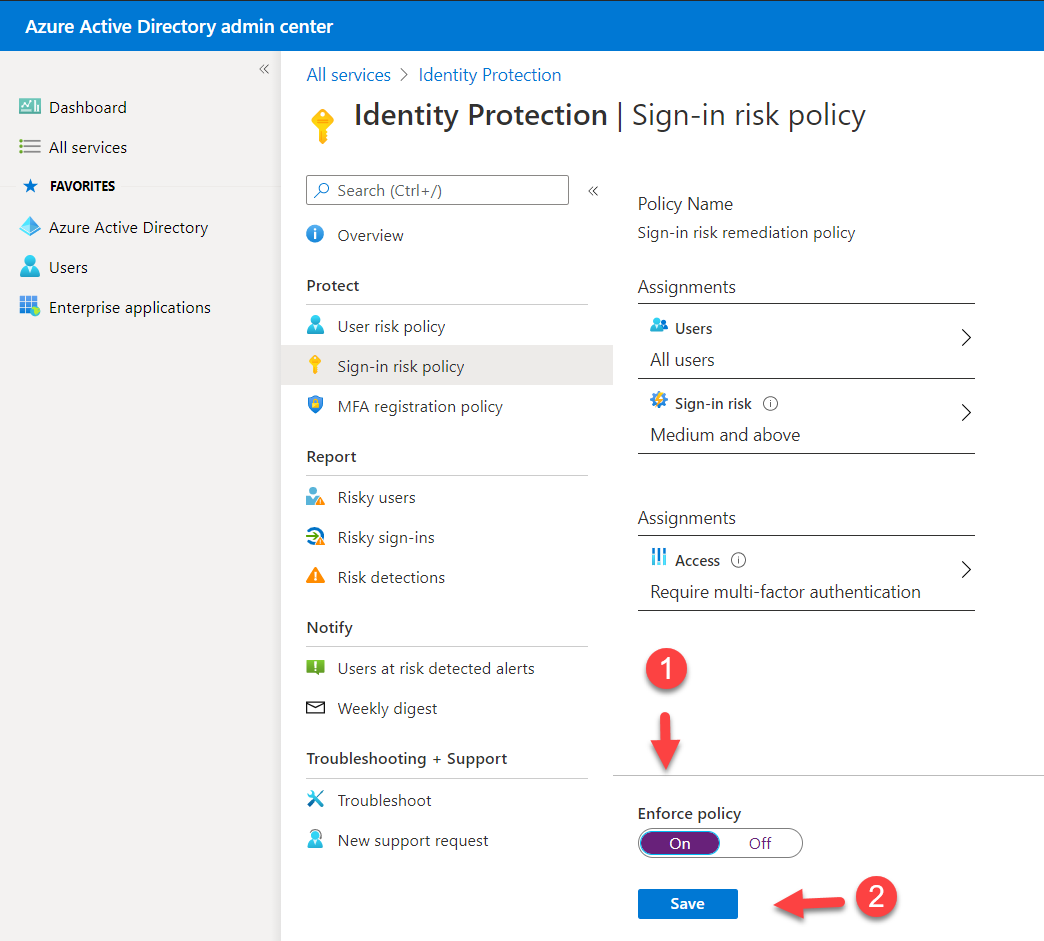

32 – Em seguida, clique em Enforce poliy On e Save.

Testando as Politicas de Risco

Para testar a configuração das politicas de risco, utilize o Tor Browser.

Você pode fazer o downlaod do Tor Browser no endereço abaixo:

https://www.torproject.org/download/

O teste é simular uma tentativa de login de um IP anônimo (Anonymous IP address) utilizando o Tor Browser.

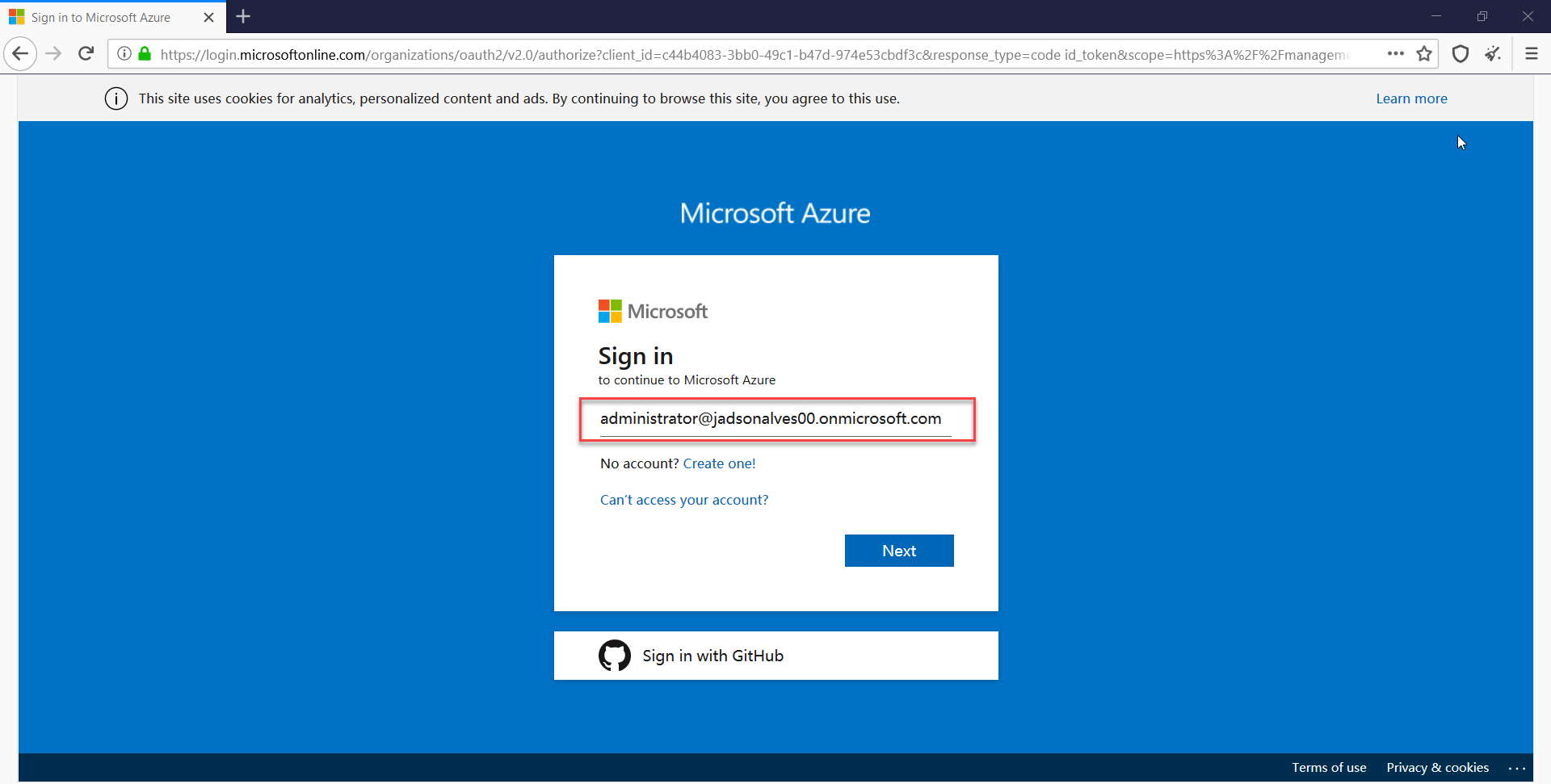

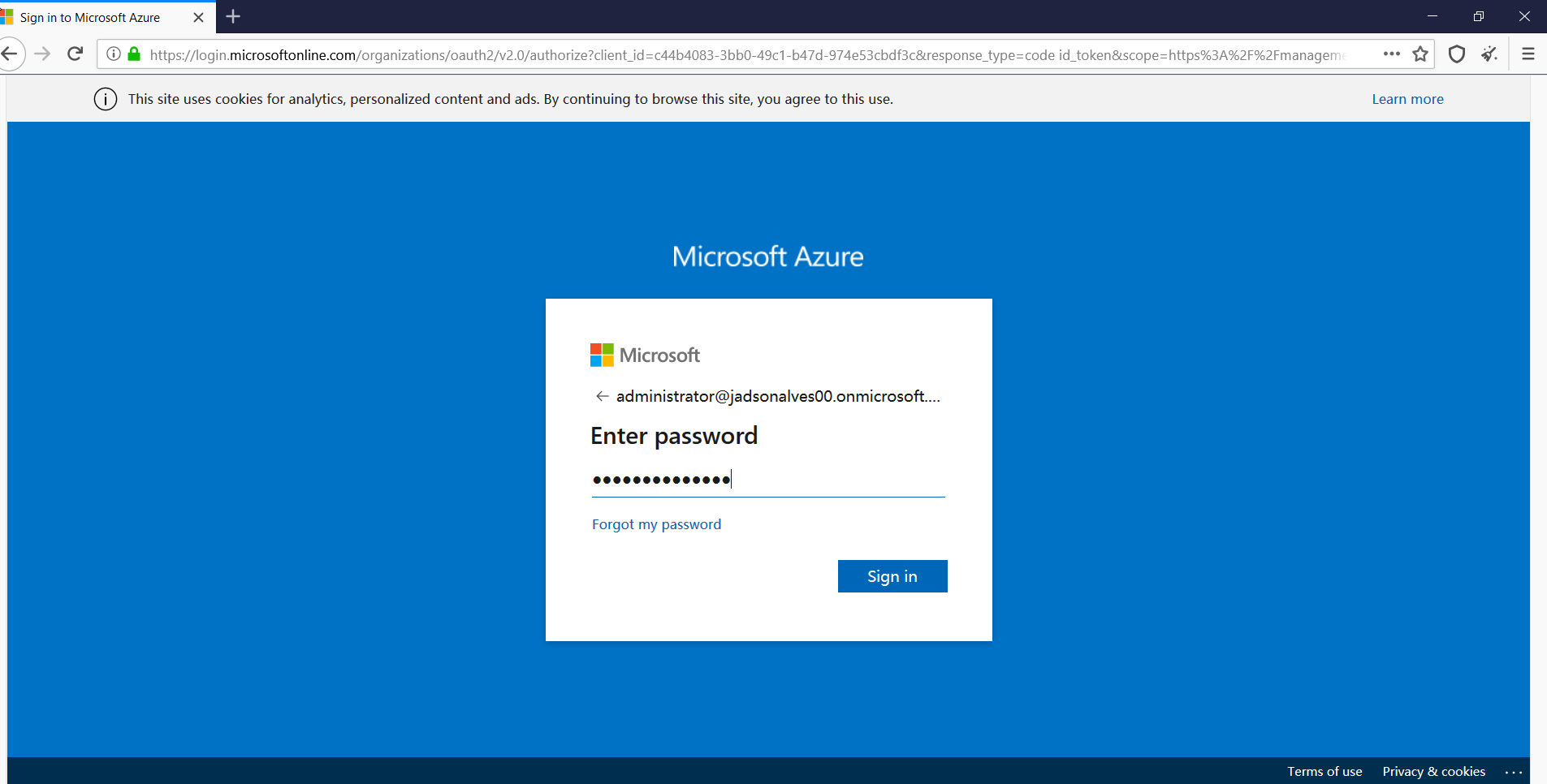

33 – Abra o Tor Browser, acesse o portal do azure e insira as credencias da conta do usuário Administrator.

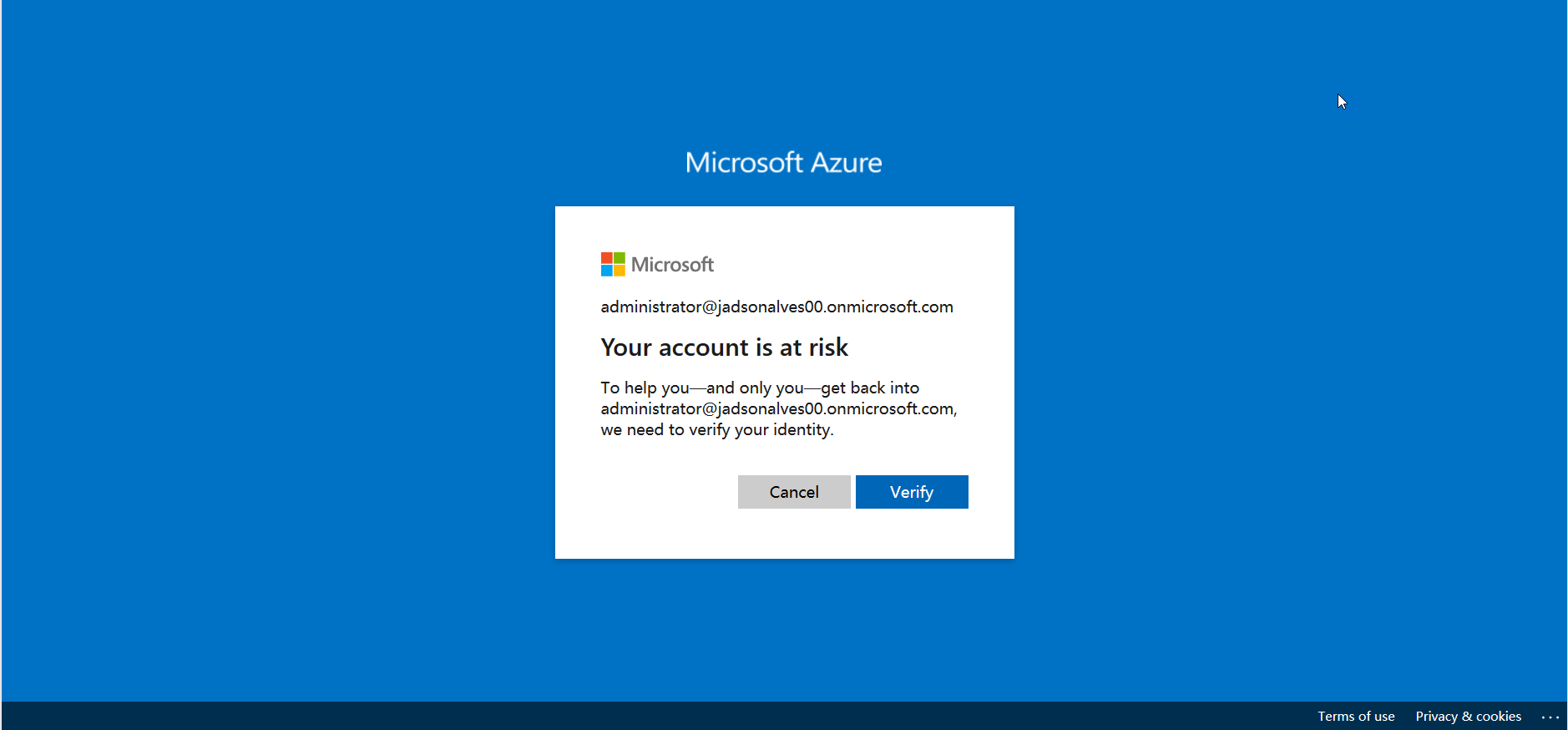

A primeira politica que entrou em ação foi a Sign-in risk policy, identificando o risco e obrigando a utilizanção do multi-factor authentication.

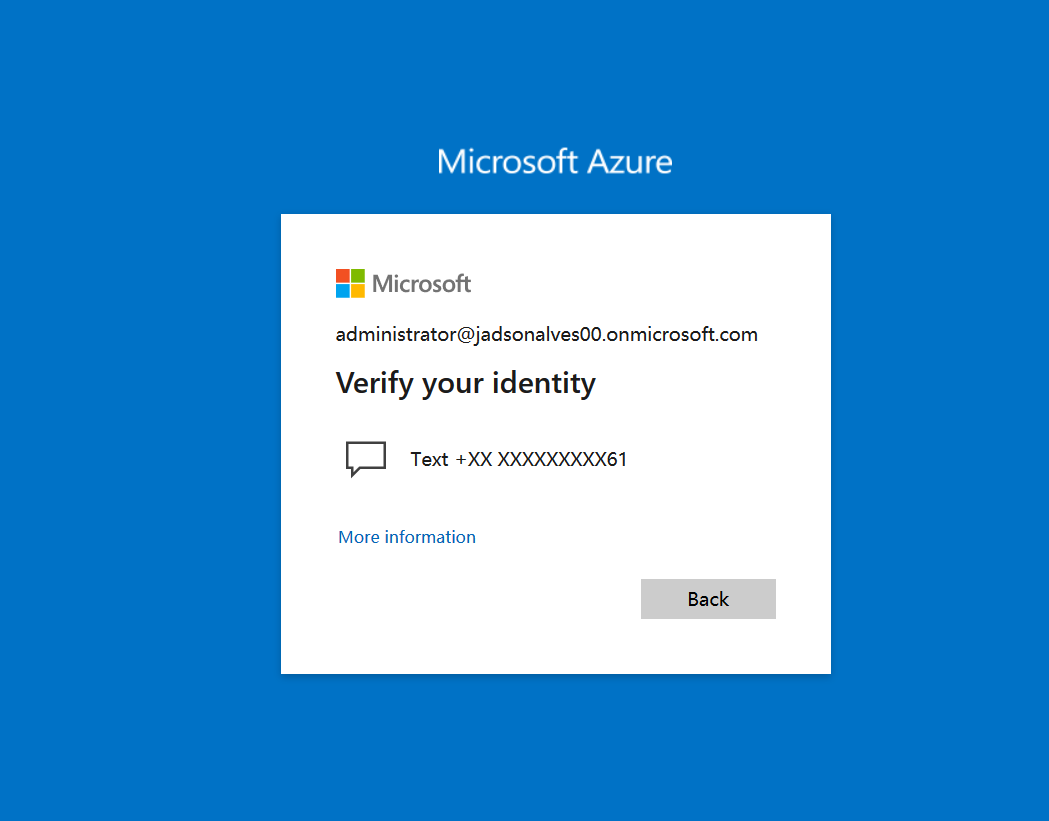

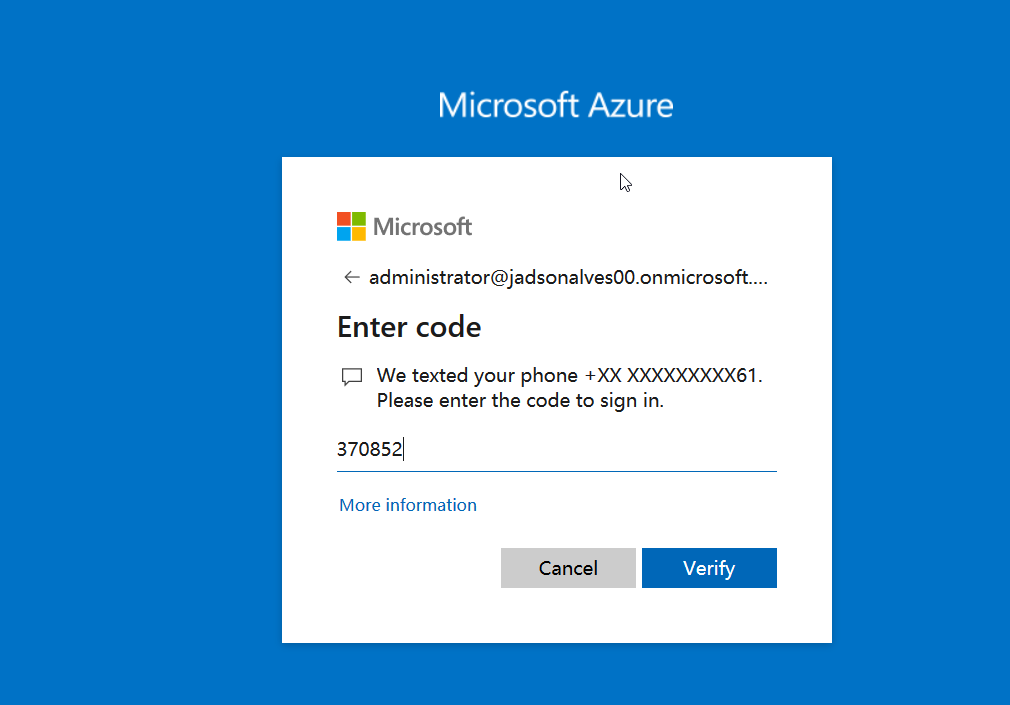

34 – Veja na imagem abaixo que um risco foi detectado. É solicitada a verificação e em seguida a autenticação com o multi-factor authentication.

35 – Neste momento o código de verificação foi enviado para o celular e precisa ser adicionado para confirmação.

36 – Após realizar o multi-factor authentication, entra em vigor a User risk policy solicitando a alteração da senha do usuário.

37 – Após cumprir todas as exigências das politicas, o usuário poderá acessar o portal do Azure ou Office 365.

Observe a demonstração abaixo para maior entendimento.

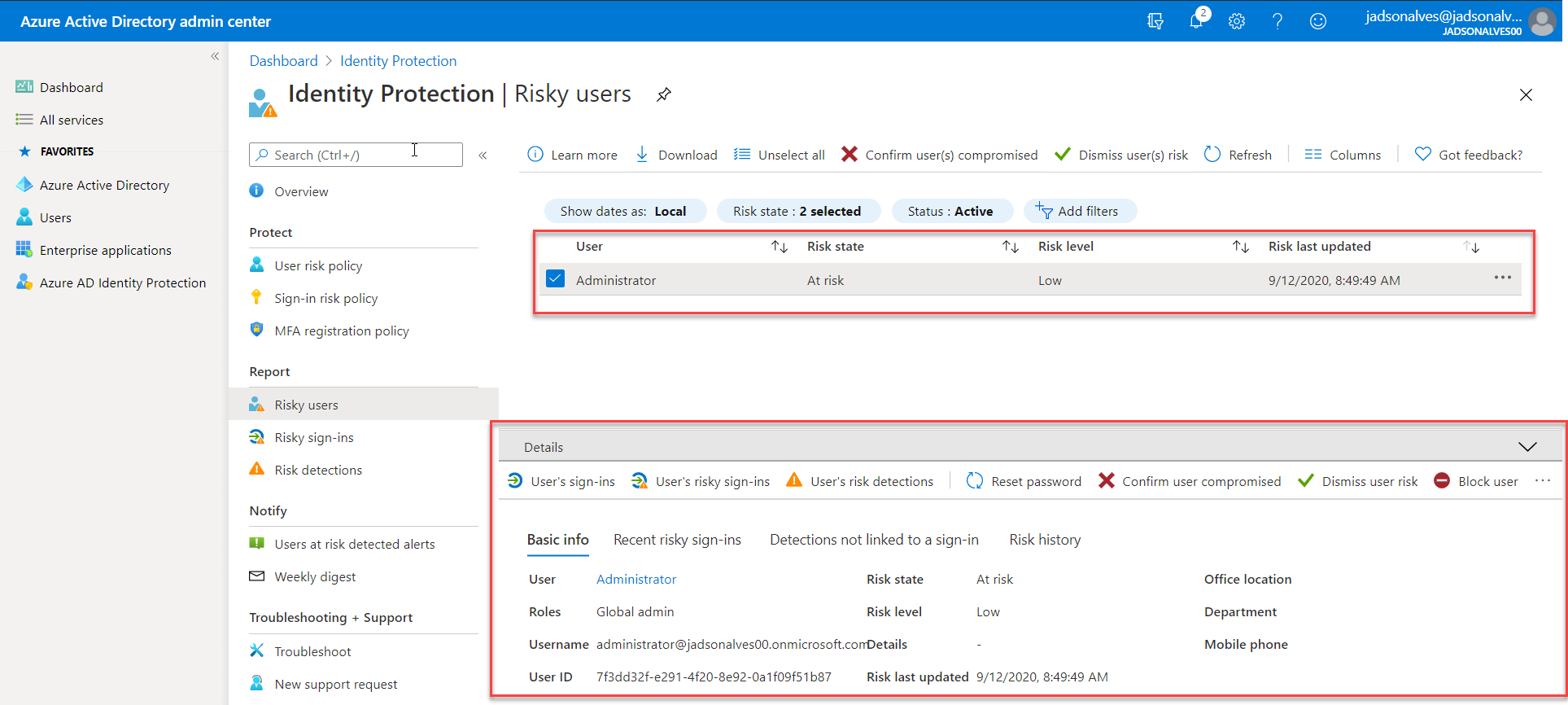

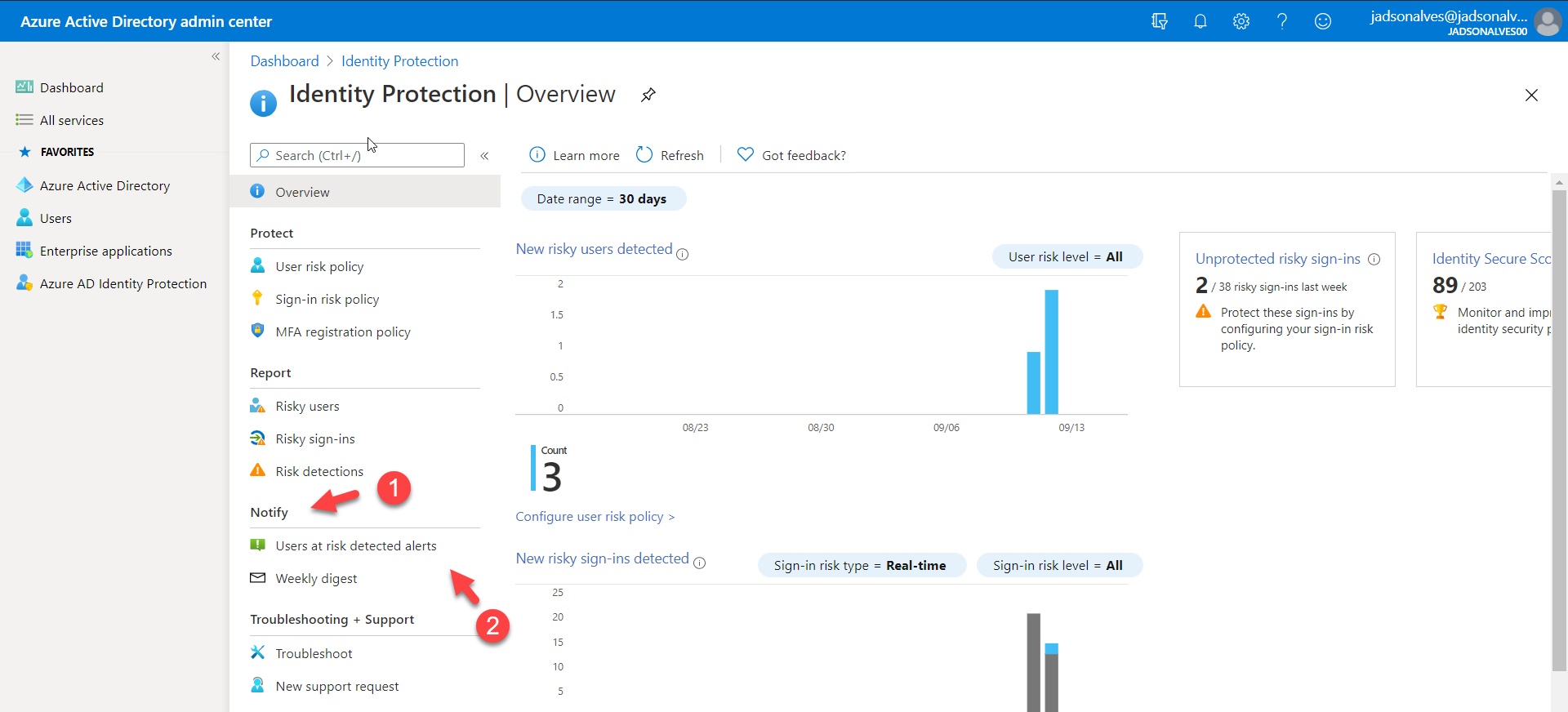

Relatório de Riscos

Após habilitar o recurso e configurar as políticas, o administrador pode ver todos os relatórios de riscos na opção Report. Pode ver em detalhes os Risky users, Risky sign-ins e risk detections.

O administrador pode recuperar mais informações sobre o risco, incluindo informações úteis com base no tipo de risco e todos os riscos serão listados. Uma ação pode ser executada, como confirmar que um usuário foi comprometido, descartar como falso-positivo, redefinir a senha do usuário ou bloquear o login.

Configurar Alertas

Também é possível configurar o Azure AD Identity Protection para enviar alertas ao detectar um evento. Para fazer isso:

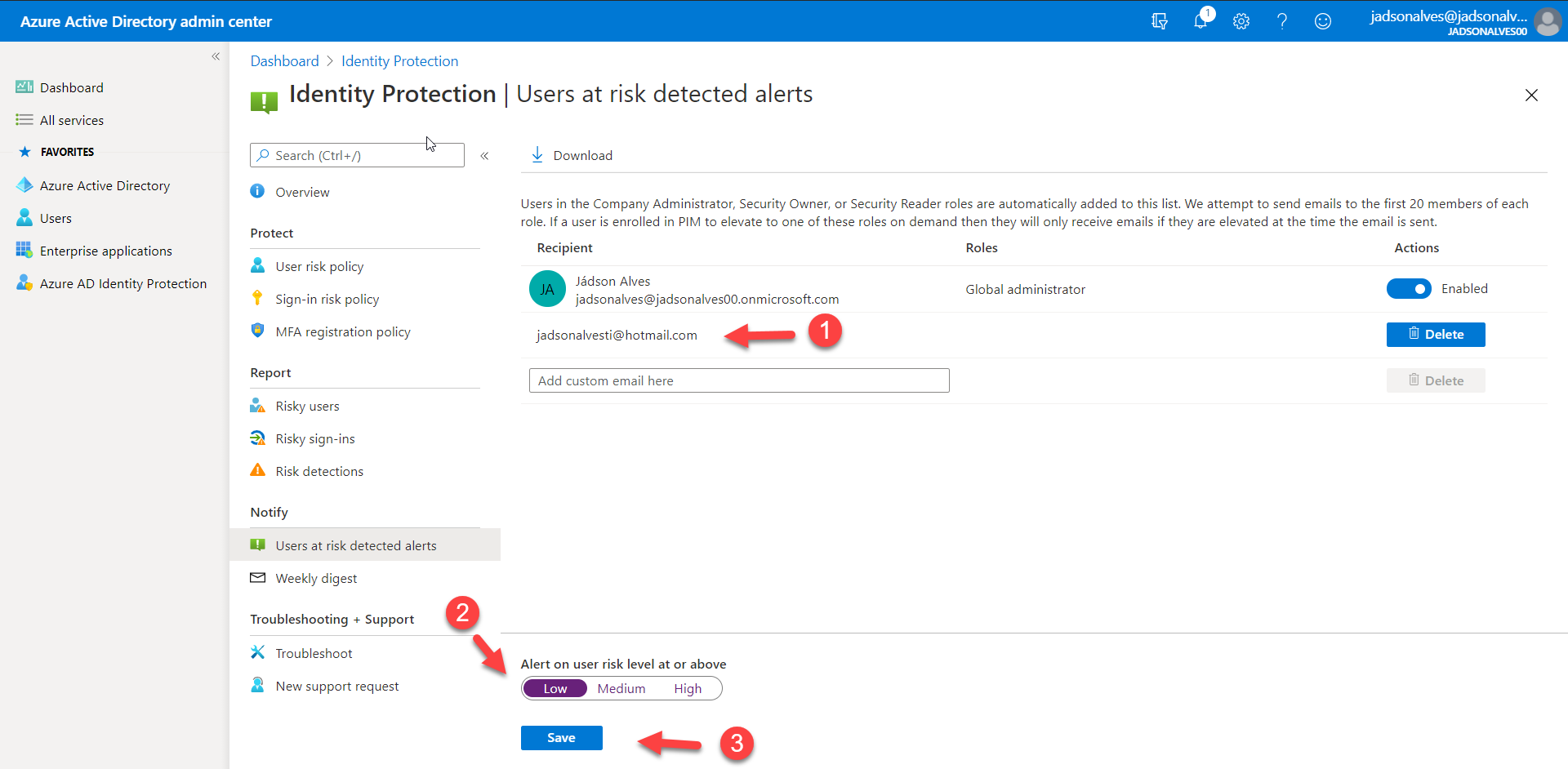

38 – Clique em Notify e User at risk detected alerts.

39 – Adicione o endereço de e-mail que deseja habilitar para recebimento dos alertas, em seguida clique em save.

Sempre que um novo evento for detectado será enviado um e-mail para a conta definida.

40 – Também é possível definir o nível de alerta que precisa ser considerado. Aqui será definido como Low. Qualquer evento igual ou superior a esse nível enviará um alerta aos destinatários selecionados.

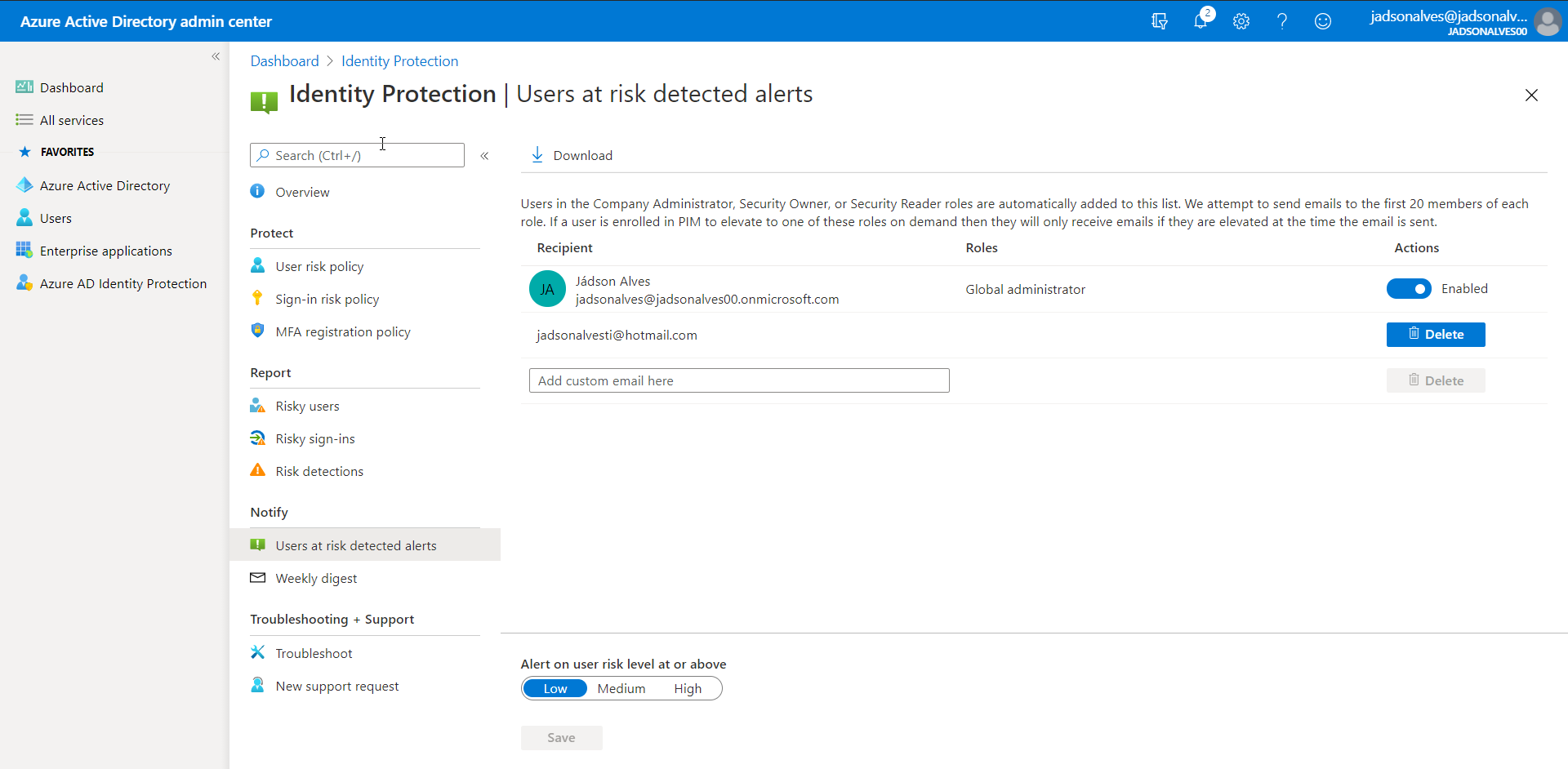

Veja na imagem abaixo que o endereço de e-mail foi adicionado com sucesso.

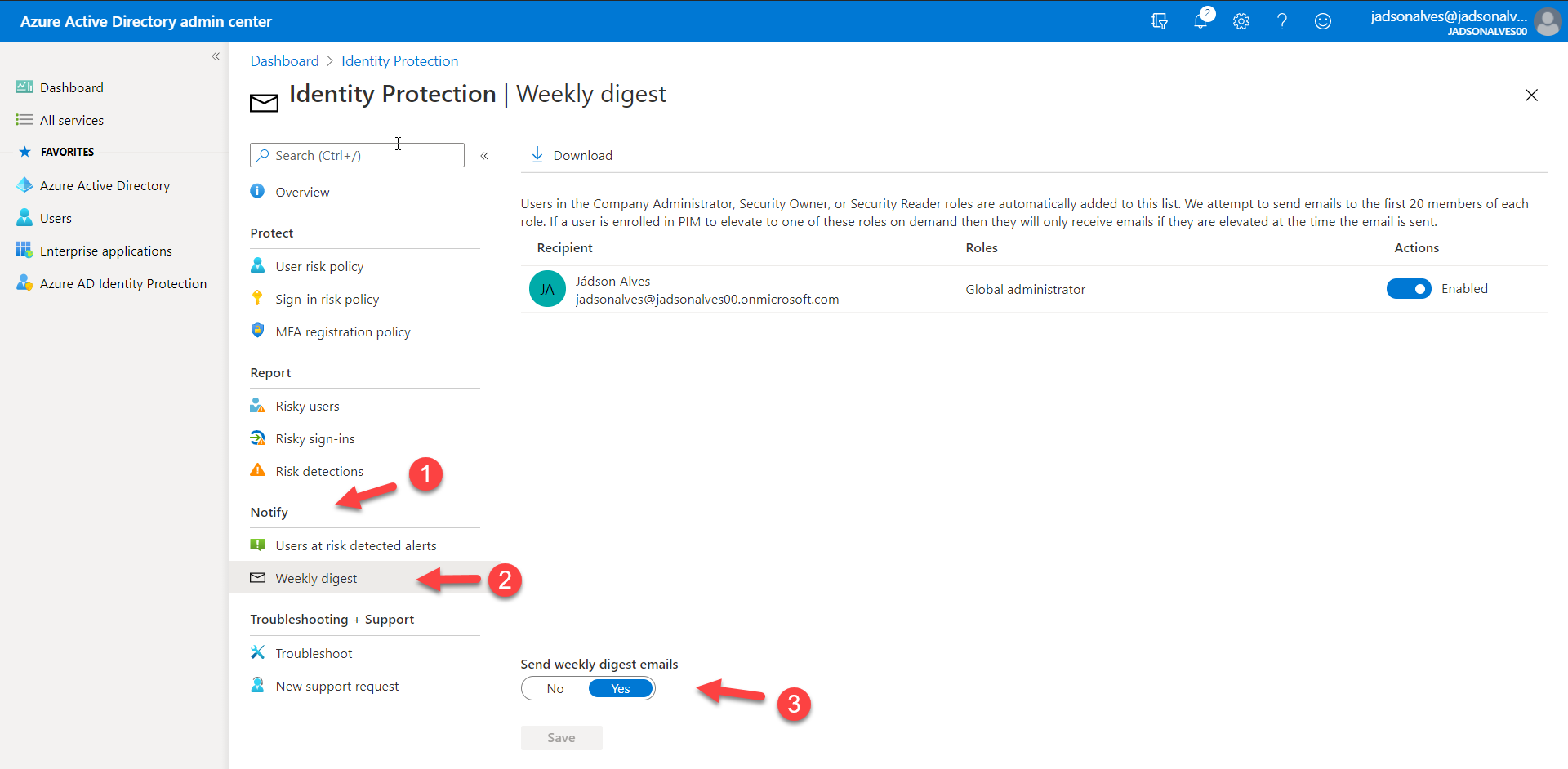

41 – O Azure AD Identity Protection também pode enviar relatórios semanais automatizados por e-mail com os eventos detectados. Para configurá-lo, vá para a opção Notify e selecione Weekley digest.

Espero que este conteúdo tenha contribuído com o enriquecimento do seu conhecimento em Azure e Office 365.

Forte abraço, obrigado e até o próximo post.

Graduado em Informática Licenciatura pela Universidade Tiradentes, Pós Graduado em Administração e Segurança de Sistemas Computacionais pela Universidade Estácio de Sá, MBA em Gestão de Redes de Computadores pela FANESE, Certificações MCT, Azure Administrator, MCSE Core Infrastructure e MCSA Windows Server 2012, com mais de 07 anos de experiência em TI. Com conhecimento em Windows Server, Linux, Virtualização, Azure, Zabbix.