Detecção de Intrusão com Ossec

Segurança da rede é sempre algo muito importante, mas manter a integridade dos hosts não é um trabalho fácil, por isso vou falar de uma ferramente que não é apenas muito boa no que faz, mas ganhou prêmios em segurança e além de tudo é uma iniciativa do brasileiro Daniel B. Cid. O trabalho dele fez tanto sucesso que a Trend Micro o contratou para seus projetos de segurança e para manter o Ossec com um equipe para acelerar o desenvolvimento do mesmo.

O Ossec trabalha com um servidor que roda em máquinas Linux ou Unix, os agentes que são executados em máquinas Linux/Unix/Windows e possui uma interface Web para verificação dos logs e dos incidentes reportados.

Primeiro instale os pacotes necessários para a compilação do Ossec:

root:~# apt-get install build-essential

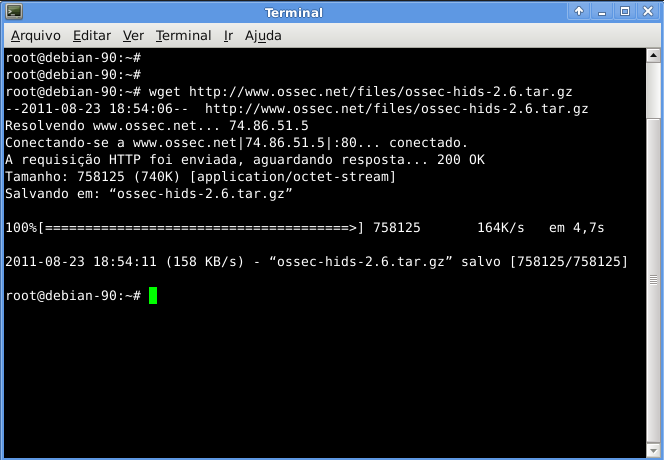

Vamos as configurações, depois de baixar o Ossec no site www.ossec.net, vá em Downloads e baixe o Ossec na versão 2.6(atual estável), esse pacote serve tanto para o servidor e para os clientes:

root:~# wget http://www.ossec.net/files/ossec-hids-2.6.tar.gz

Vamos descompactar o Ossec:

root:~# tar xvfz ossec-hids-2.6.tar.gz

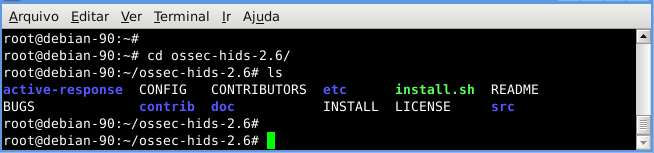

Entre no diretório e comece a instalação com: ./install.sh

root:~# cd ossec-hids-2.6

root:~# ./install.sh

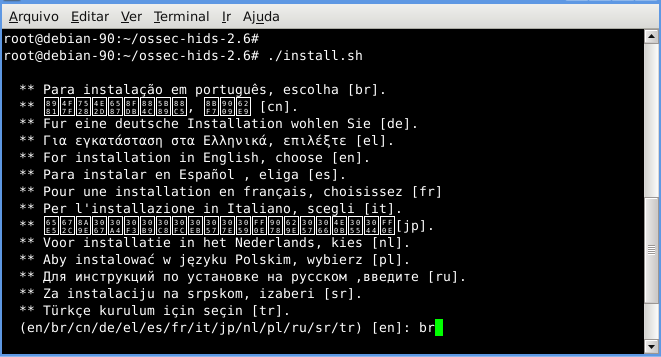

Após iniciar a instalação com o comando acima é preciso escolher o idioma do Ossec, que tal português do Brasil? ok? Então escolha br.

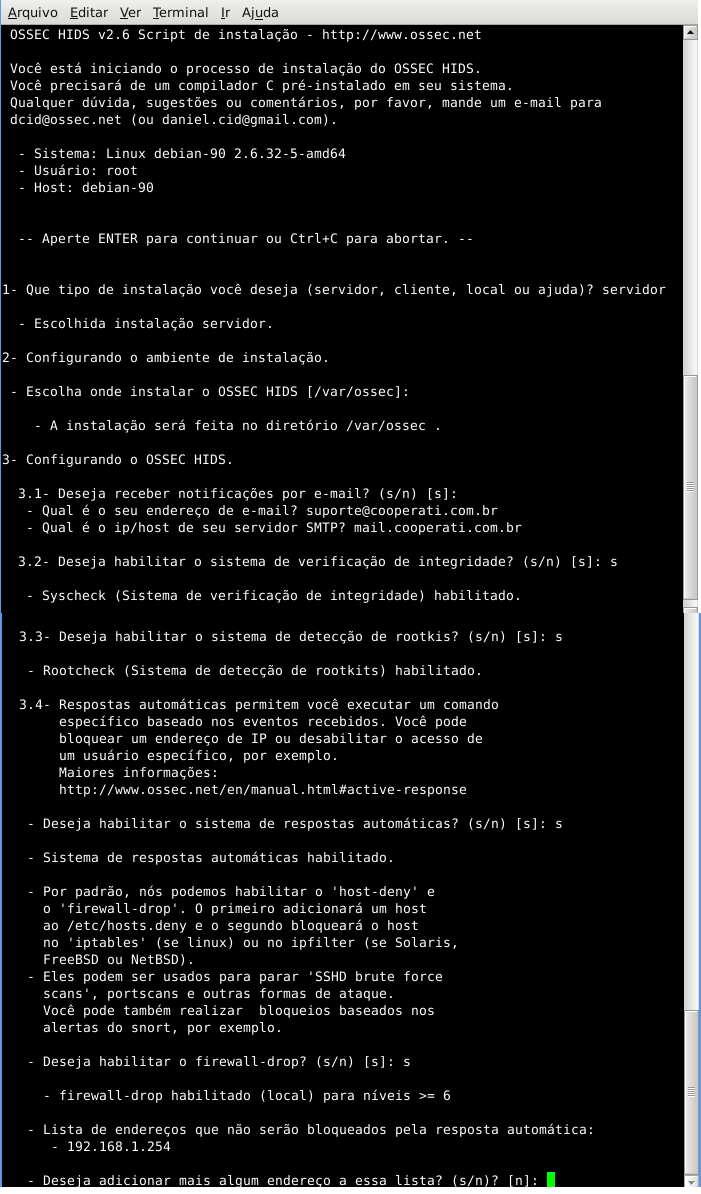

Após escolher o idioma precisamos responder algumas perguntas:

1 – Se o Ossec será servidor (recebe informações de outros hosts), cliente (envia informação para outro host), ou local(coleta informações apenas da própria máquina);

2 – Diretório onde será instalado o Ossec, no /var/ossec (recomendado);

3 – Se deseja receber notificação por email e quais dados do seu servidor de Email;

4 – Se vai habilitar a verificação da Integridade dos hosts, recomendo sim (s);

5 – Se vai habilitar a detecção de rootkits, recomendo sim (s);

6 – Se vai habilitar a resposta automática a incidentes, se detectada invasão ele ativa regras de firewall para parar o acesso, recomendo sim (s);

7 – Verifique os endereços que não serão bloqueados automaticamente, seu gateway, seus servidores, seus hosts remotos, adicione a lista de serviços;

8 – Habilite o suporte a Syslog Remoto, lembrando de adicionar nos clientes o direcionamento dos logs para este servidor;

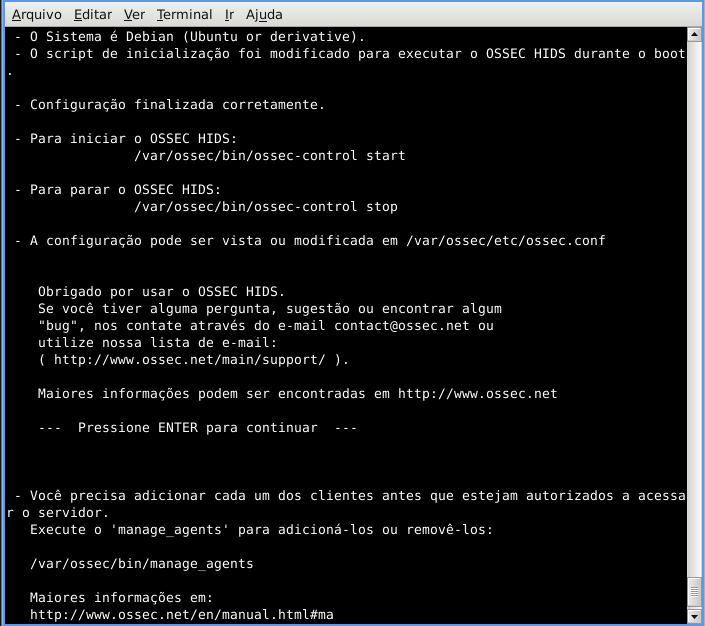

Agora basta pressionar enter para todas as outras requisições, assim vamos compilar o serviço e depois receberemos as instruções de como iniciar o serviço. Terminada a compilação veremos as seguintes informações:

Basta agora iniciar o serviço:

root:~# /etc/init.d/ossec start

Para facilitar a vida do Administrador, vamos instalar a interface de verificação Web Ossec-WUI (Web User Interface), Baixe o pacote ossec-wui com:

root:~# wget http://www.ossec.net/files/ui/ossec-wui-0.3.tar.gz

Descompacte e copie o diretório do ossec-wui para o diretório do seu servidor Web com um nome mais simples(ossec):

root:~# tar xvfz ossec-wui-0.3.tar.gz

root:~# cp -rfp ossec-wui-0.3 /var/www/ossec

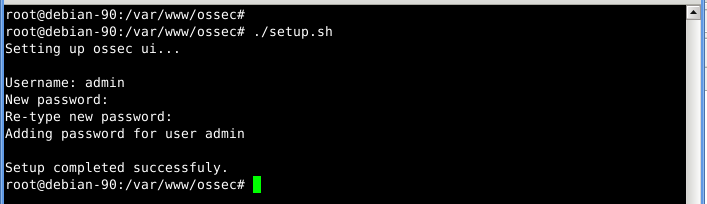

Entre no diretório e crie o usuário de acesso com o comando setup.sh:

root:~# cd /var/www/ossec

root:~# ./setup.sh

Adicionem o usuário www-data ao grupo ossec como seguinte comando:

root:~# adduser www-data ossec

Reinicie o Apache, lembrando que o suporte a PHP deve estar habilitado.

root:~# /etc/init.d/apache2 restart

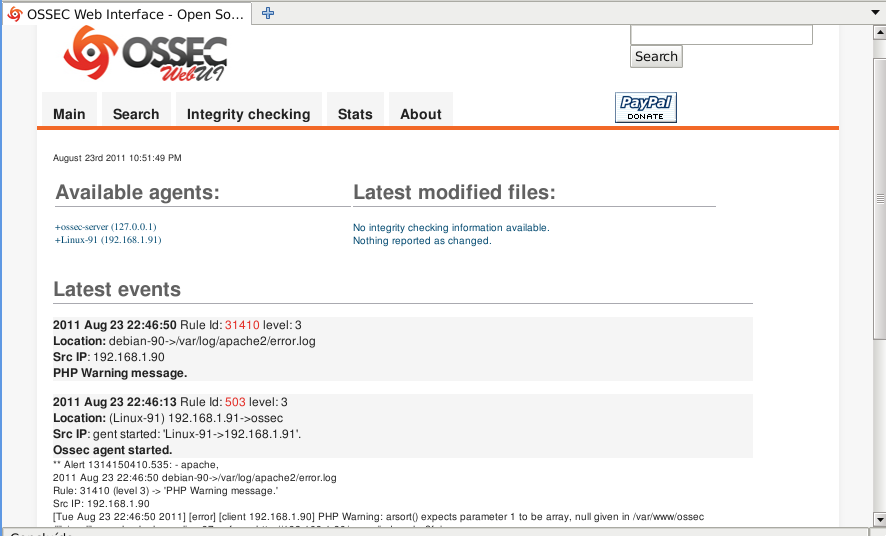

Agora basta acessar os relatórios pela interface Web com http://ip-do-servidor-ossec/ossec , como na figura abaixo:

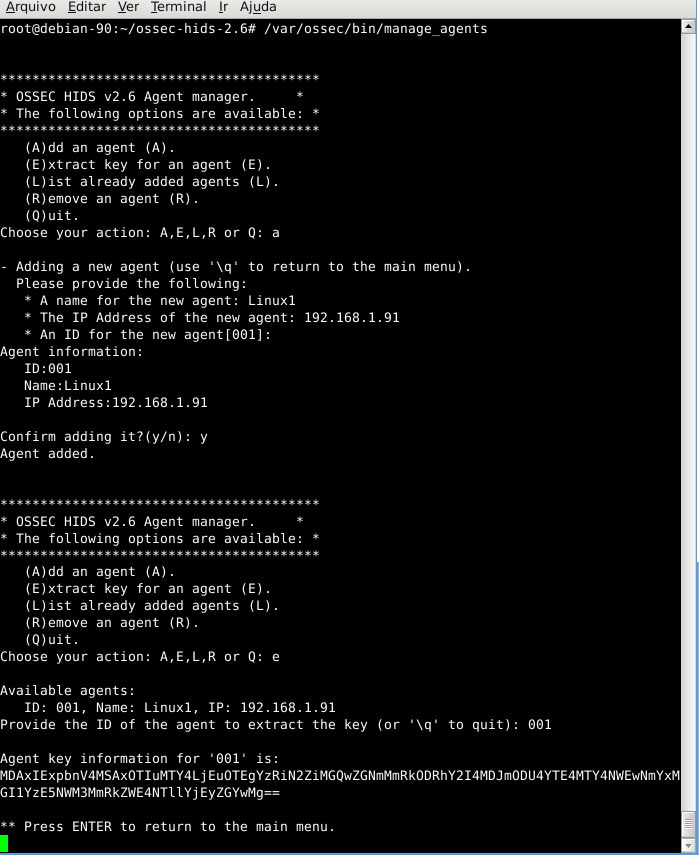

No servidor execute o comando para adicionar os agentes: /var/

root:~# /var/ossec/bin/manage_agents

Selecione A para adicionar um agente, preencha os dados como nome, IP;

Selecione E para mostrar a chave de autenticação do cliente:

Agora vamos ao clientes:

No cliente baixe o ossec-hids-2.6.tar.gz, descompacte como o servidor, entre no diretório e escolha:

1 – Instalar como Cliente, escolha o diretório e coloque o IP do servidor;

2 – Habilite a varificação de integridade;

3 – Habilite a detecção de rootkits;

4 – Desabilite a resposta automática;

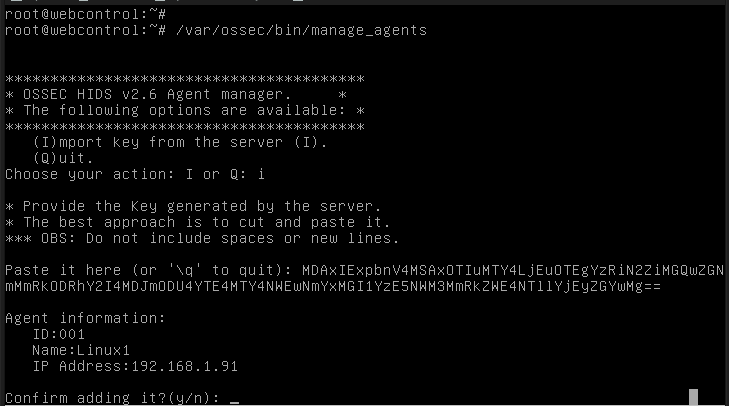

Compilado o software, basta agora adicionar a chave do agente, copie a chave mostrada pelo servidor e cole no cliente, como na figura abaixo:

root:~# /var/ossec/bin/manage_agents

Agora basta iniciar o serviço e ver os relatórios no servidor.

Caso o script não esteja iniciando corretamente basta executar o comando:

root:~# /var/ossec/bin/ossec-agentd

Espero que este post tenha sido útil na hora de proteger sua rede, afinal ser SysAdmin não é fácil 😉 .

Não se esqueça de comentar, indicar nosso portal e votar no TopBlog para que continuemos nosso bom trabalho junto a vocês.

Faltou descrever como ativar o agent no windows, tentei ativar o agent no server 2003 cadastrei e exportei a chave corretamente mas o ossec server não recebia informações do windows.

No Windows é preciso colocar o comando no menu para iniciar automático.

Esse vida de Sysadmin não é fácil…”eita” vida difícil….

belo post…parabéns!!!!

e vamos trabalhar…essa gripe ta fod@…hein…ahuAHuAHuHauHAuHAuHAuHA

😉

muito bom post. faltou realmente a parte do windows, mas deixamos mesmo só com a parte boa. excelente trabalho de vocês, parabens!

Vagner o Ntop faz o mesmo papel que o Ossec?

ola Vagner, parabéns pelo post, so uma duvida como colocar o agente no Windows ?

André,

Basta instalar o executável que você baixa no site do OSSEC.