Como implantar Políticas de Governança com o Azure Policy

O que é o Azure Policy?

O Azure Policy é um recurso dentro da suíte de governança que ajuda a impor padrões organizacionais e avaliar a conformidade em escala. Pelo painel de conformidade, é possível avaliar o estado geral do ambiente, com a capacidade de drill down para a granularidade por política. Ele também ajuda na correção em massa de recursos existentes e correção automática para novos recursos.

É comum usar o Azure Policy ao implementar a governança para consistência de recursos, conformidade regulatória, segurança, custo e gerenciamento. As definições de política para estes casos já estão disponíveis em seu ambiente do Azure como itens internos. Você já pode começar a usar!

Implementação de Políticas

As políticas a seguir podem ser aplicadas a um grupo de gerenciamento inteiro, a uma assinatura ou a um único grupo de recursos.

Limitar os tamanhos de VM do Azure: Com a política Allowed virtual machine size SKUs, você pode controlar quais séries e tamanhos de VM do Azure são permitidos para implantação.

Limitar a região de criação de recursos: A política Allowed locations permite que os recursos do Azure sejam criados apenas em regiões pré-definidas.

Atribuir tag para todos os recursos: A política Append a tag and its value to resource força a utilização de tags para todos os recursos criados no grupo de recurso especificado.

Passo a passo

Politica virtual machine size SKUs

01 – Faça login no portal do Azure.

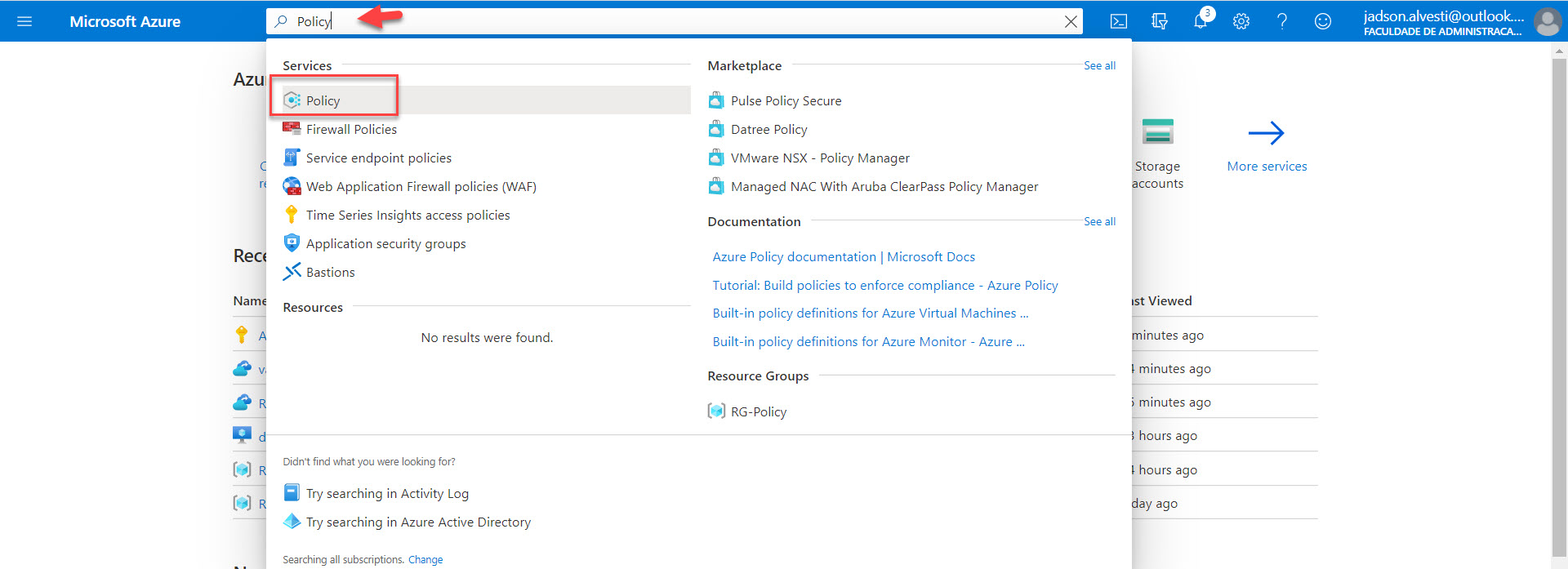

02 – No portal do Azure, pesquise por Policy.

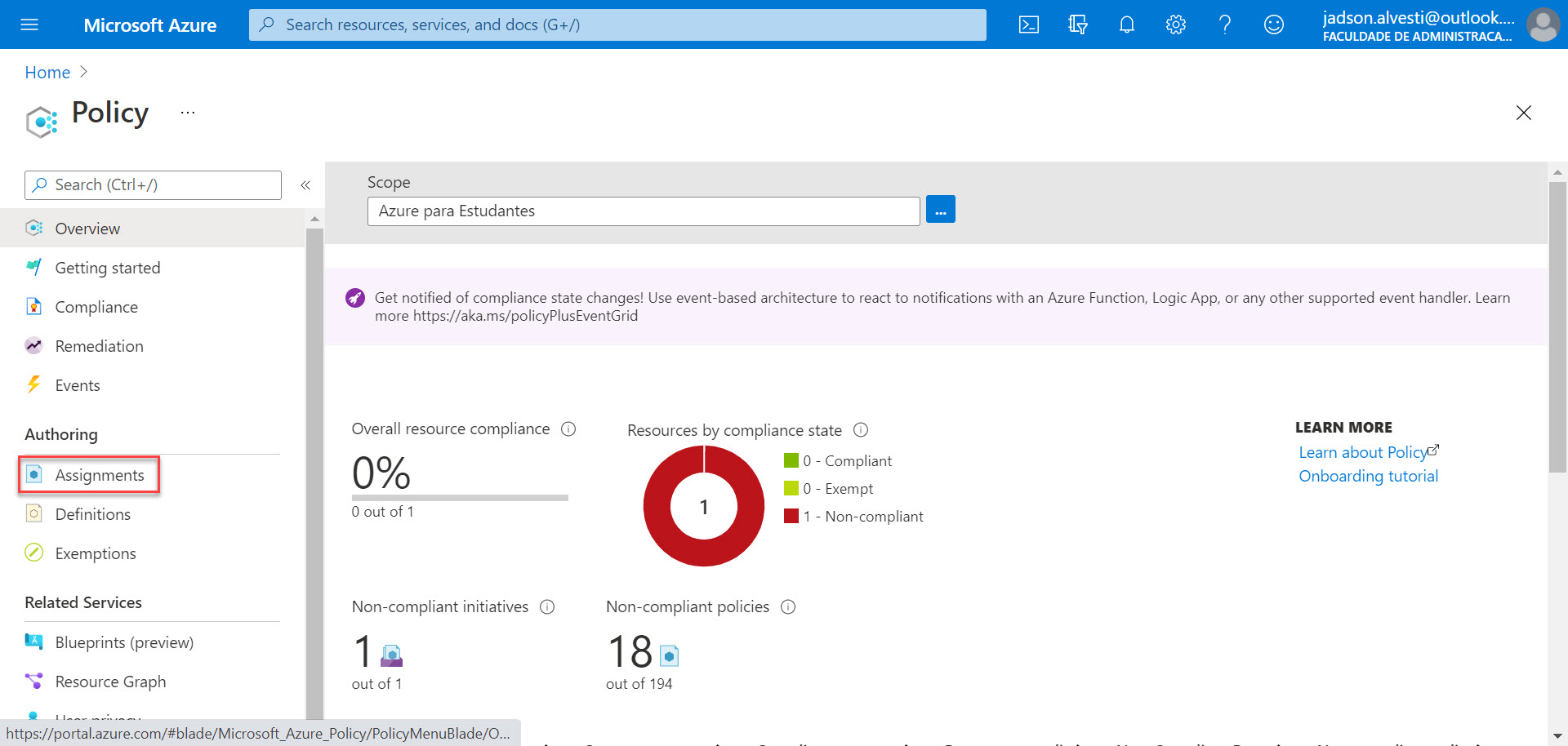

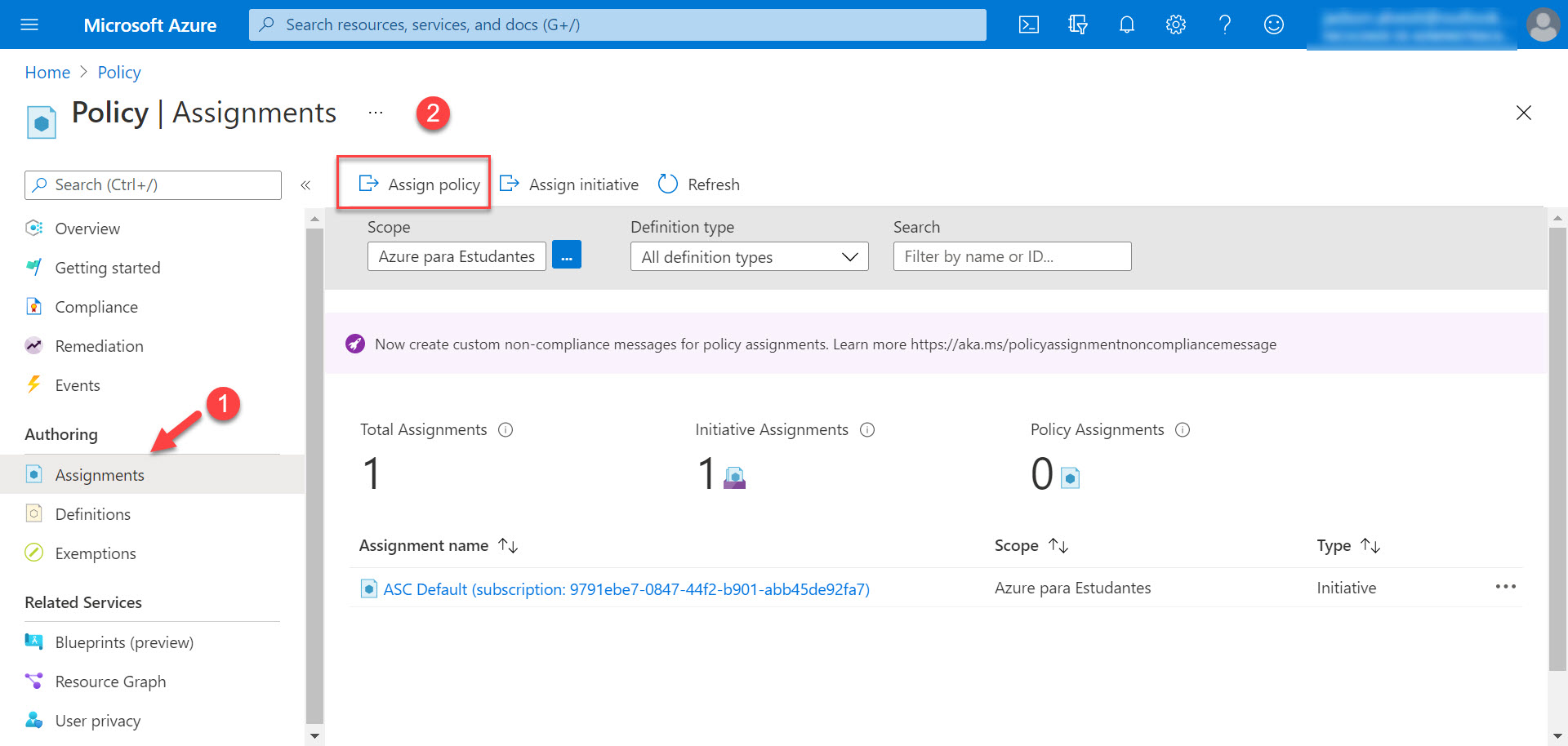

03 – Na tela Policy, navegue até Authoring e clique em Assignments.

04 – Na tela Assignments, clique em Assign policy.

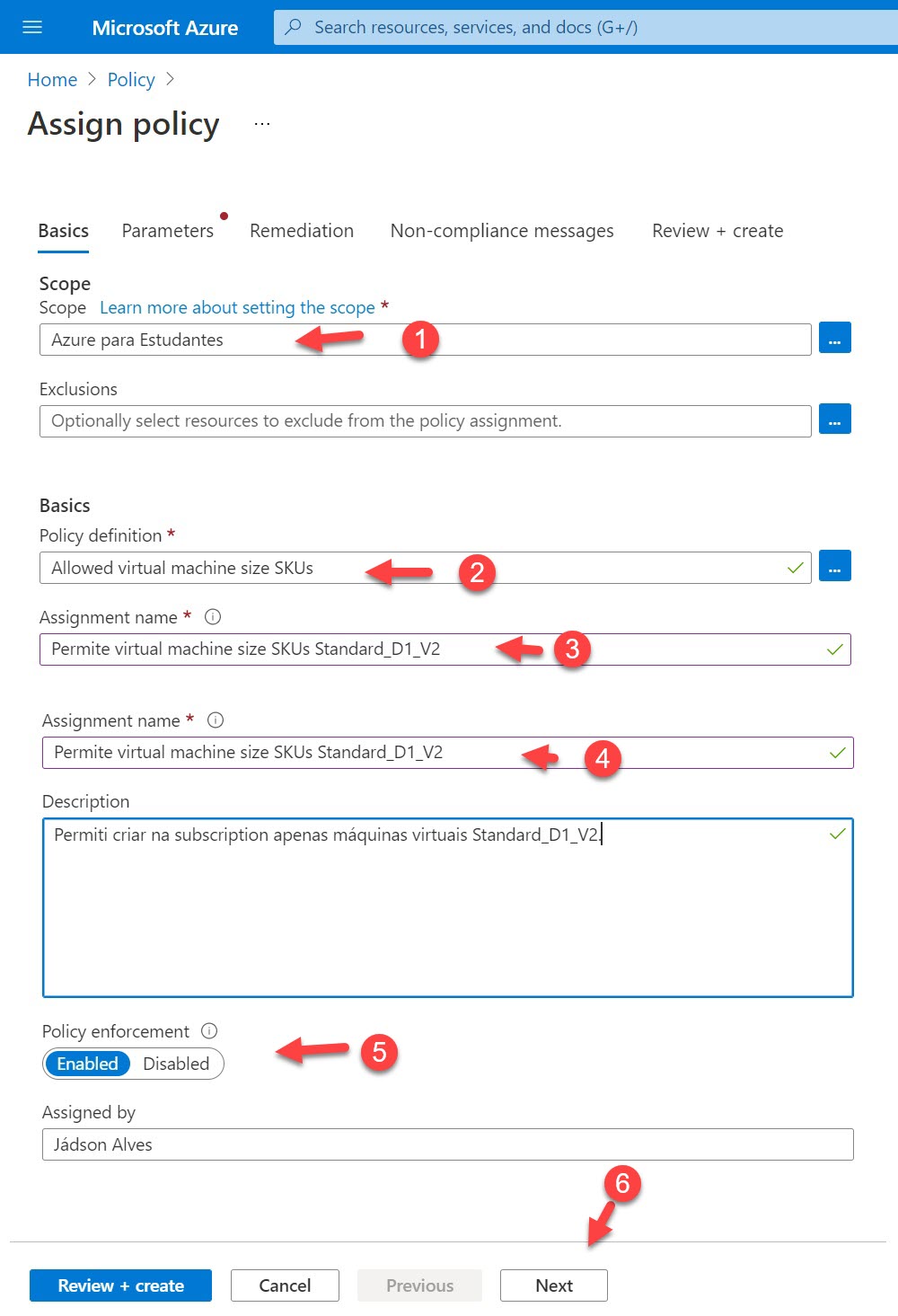

05 – Na tela Assign policy, selecione o scope ao qual a política será atribuída. O escopo pode ser a assinatura ou um resource group. Na opção Exclusions é possível selecionar quais grupos serão excluídos da política. Para a opção Basics selecione Policy definition. Nesta opção, selecione qual política deseja utilizar. Em Search, pesquise por SKU e selecione a política Allowed virtual machine size SKUs. Para a opção Assignment name, altere para um nome mais amigável. Para a opção Policy enforcement, deixe selecionado Enabled e em seguida clique em Next.

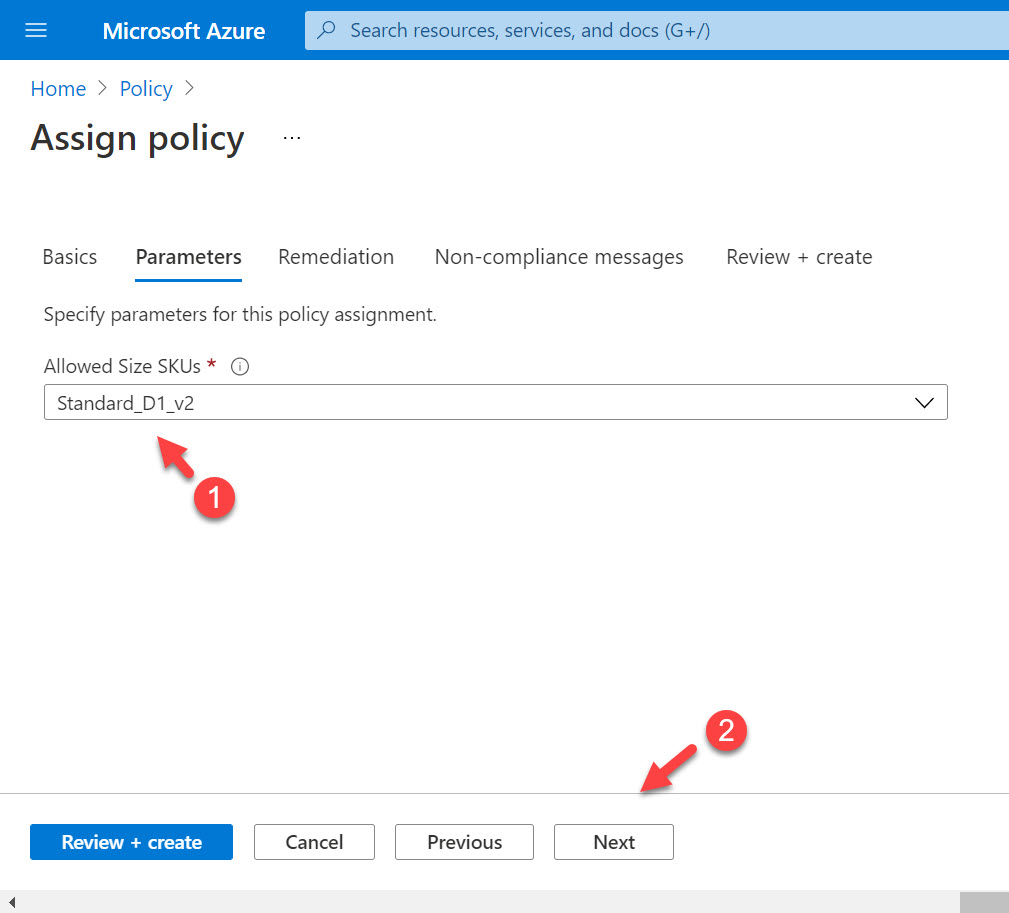

06 – Na tela Parameters, para a opção Allowed Size SKUs, selecione o SKU que deseja permitir. Neste exemplo vou permitir a criação apenas de SKU Standard_D1_V2. Em seguida, clique em Next.

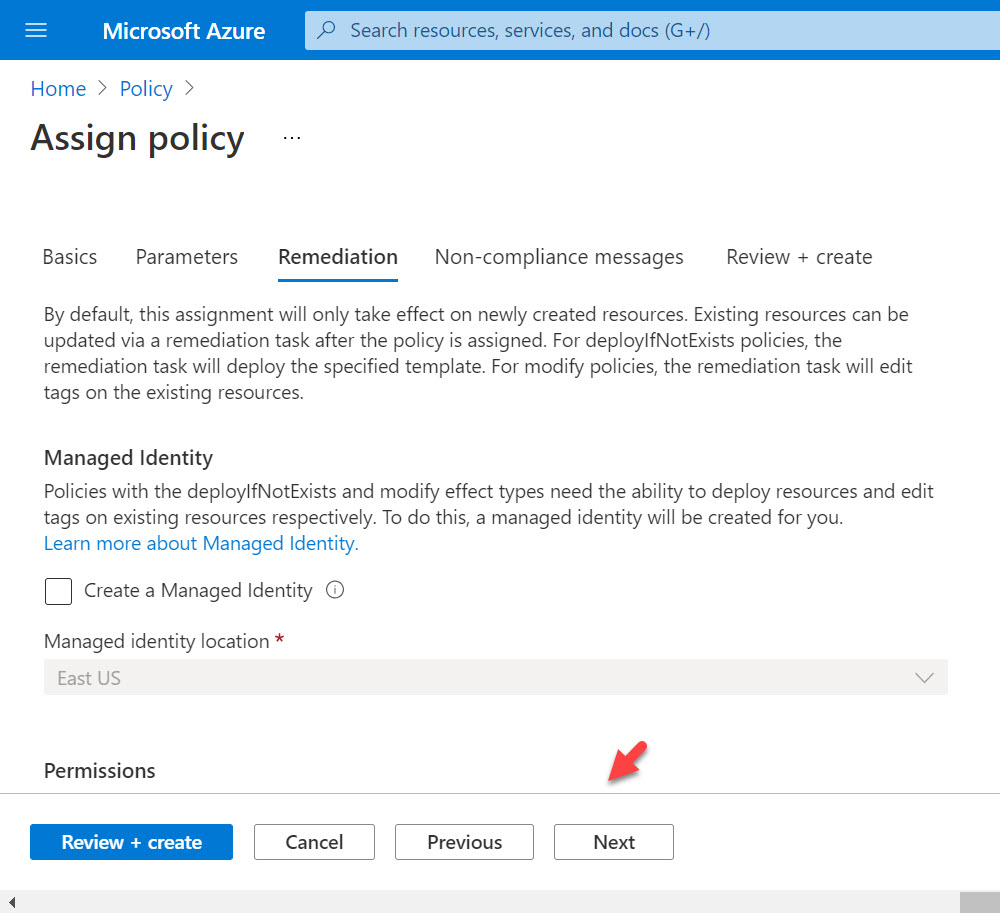

07 – Na tela Remediation, não realize nenhuma alteração e clique em Next.

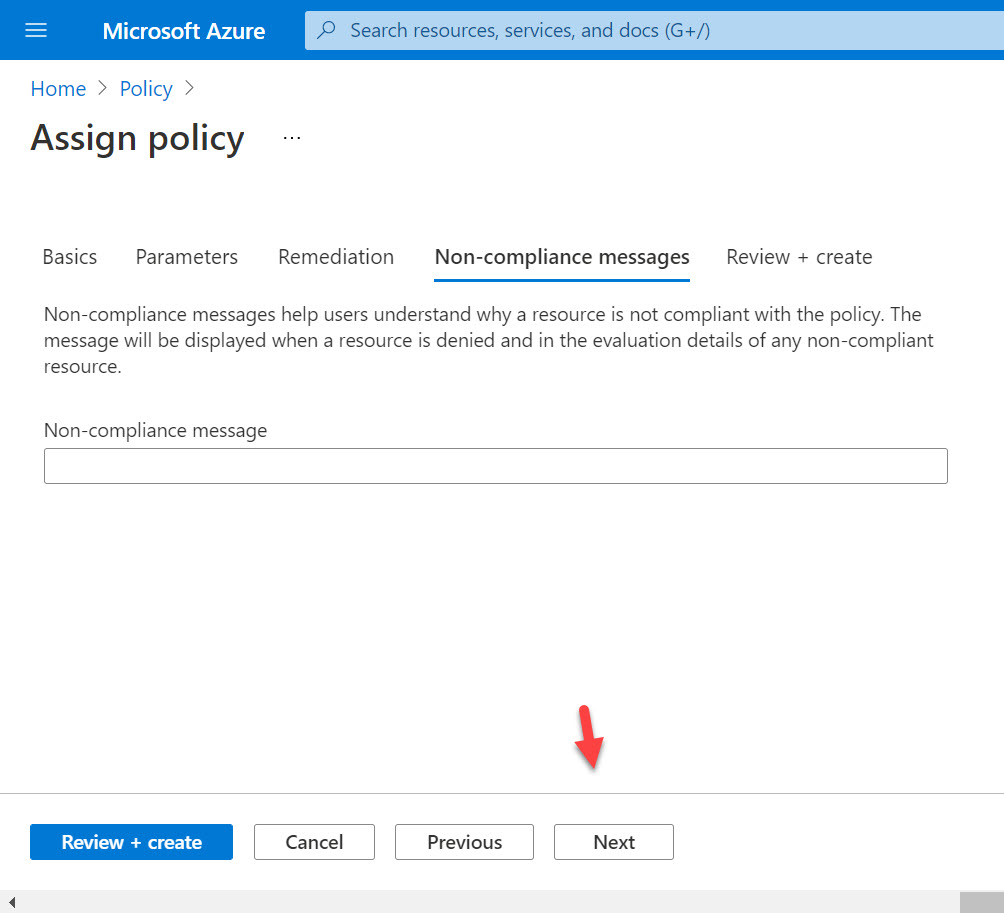

08 – Na opção Non-compliance messages não vou realizar nenhuma alteração. Clique em Next.

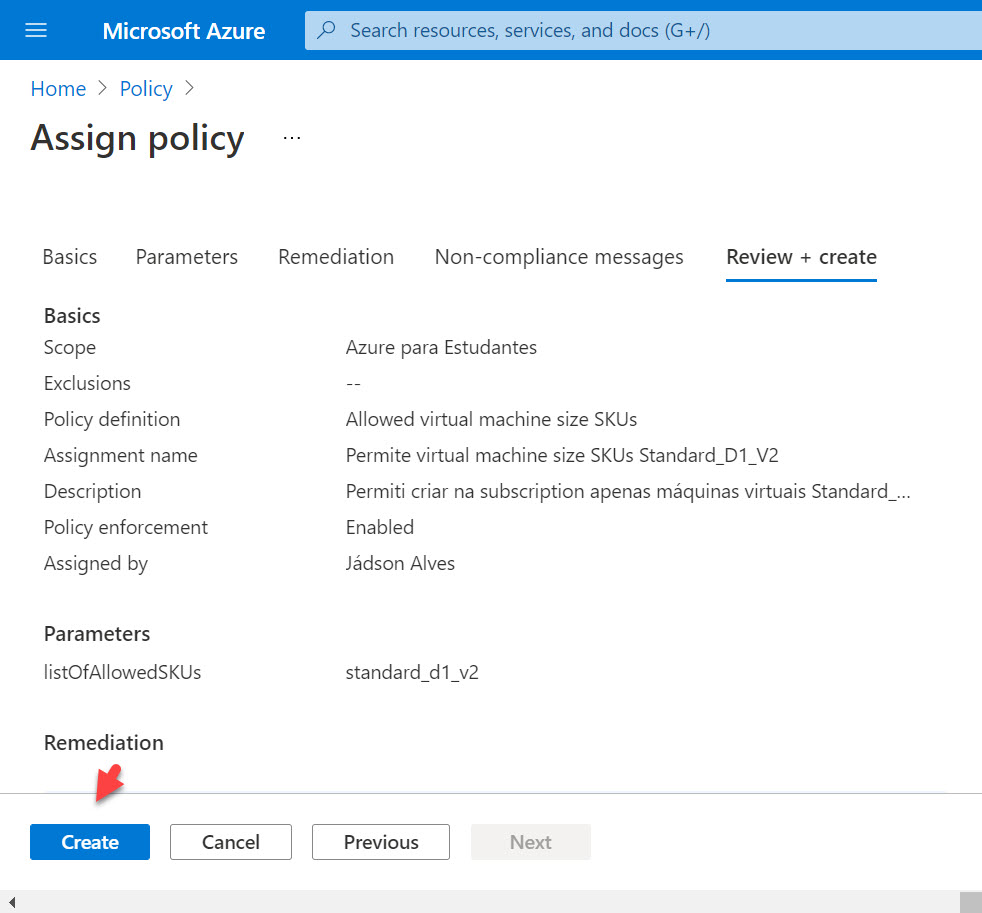

09 – Na tela Review + create, verifique se as informações selecionadas estão corretas e clique em Create.

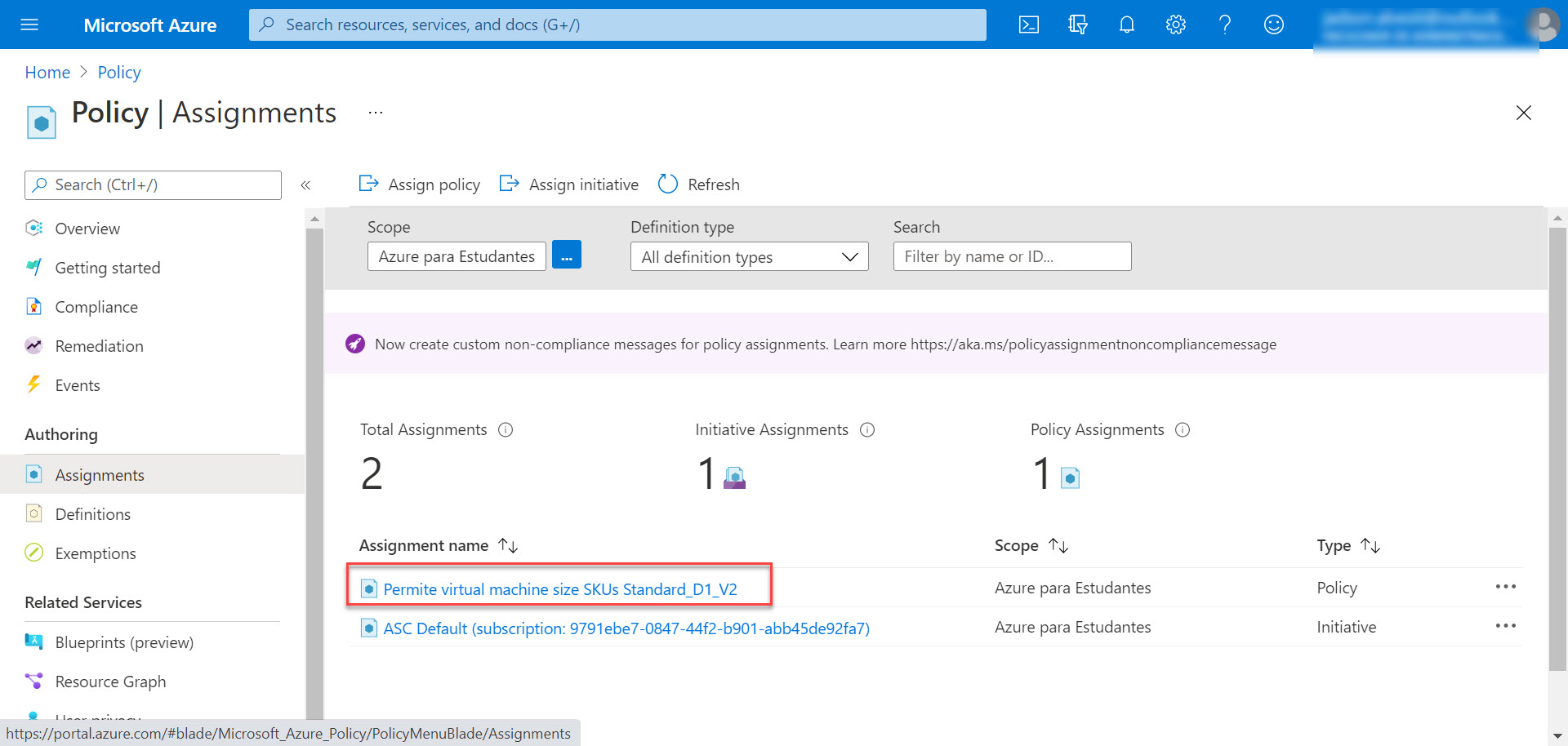

10 – Como é possível observar na imagem abaixo, a política foi criada.

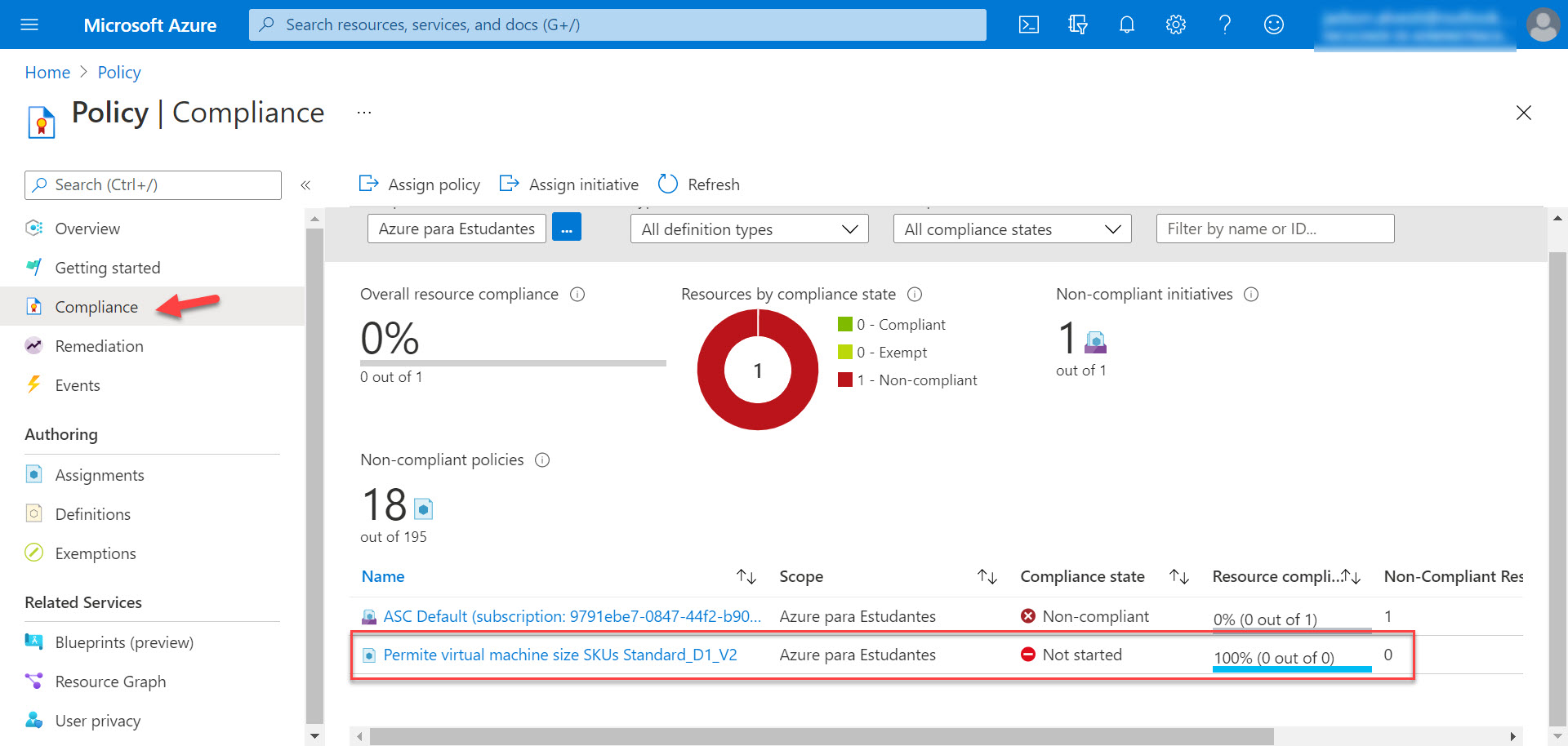

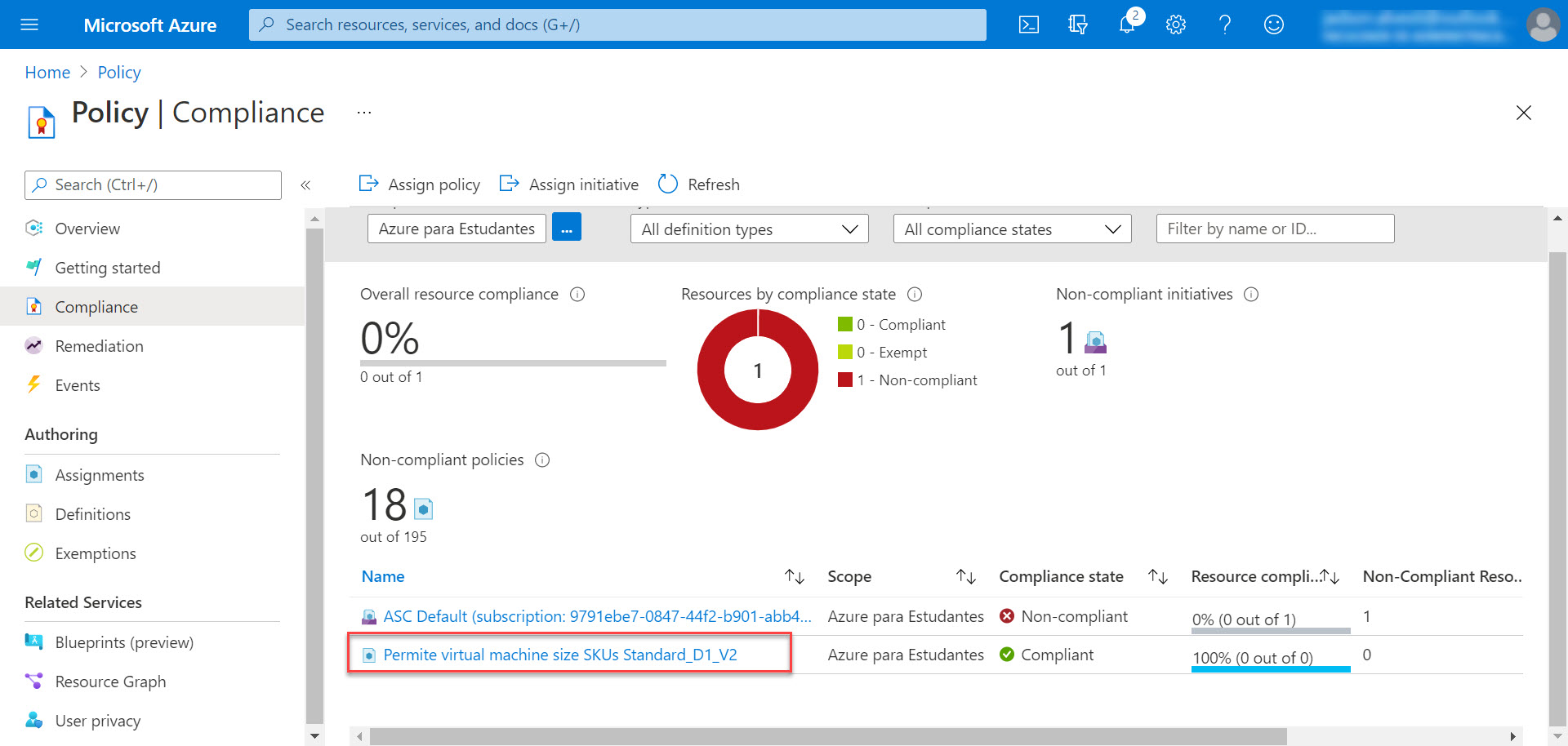

11 – Clique em Compliance. Observe que a política recém criada está com o Compliace state como Not started. A política demora até uma hora para ser iniciada.

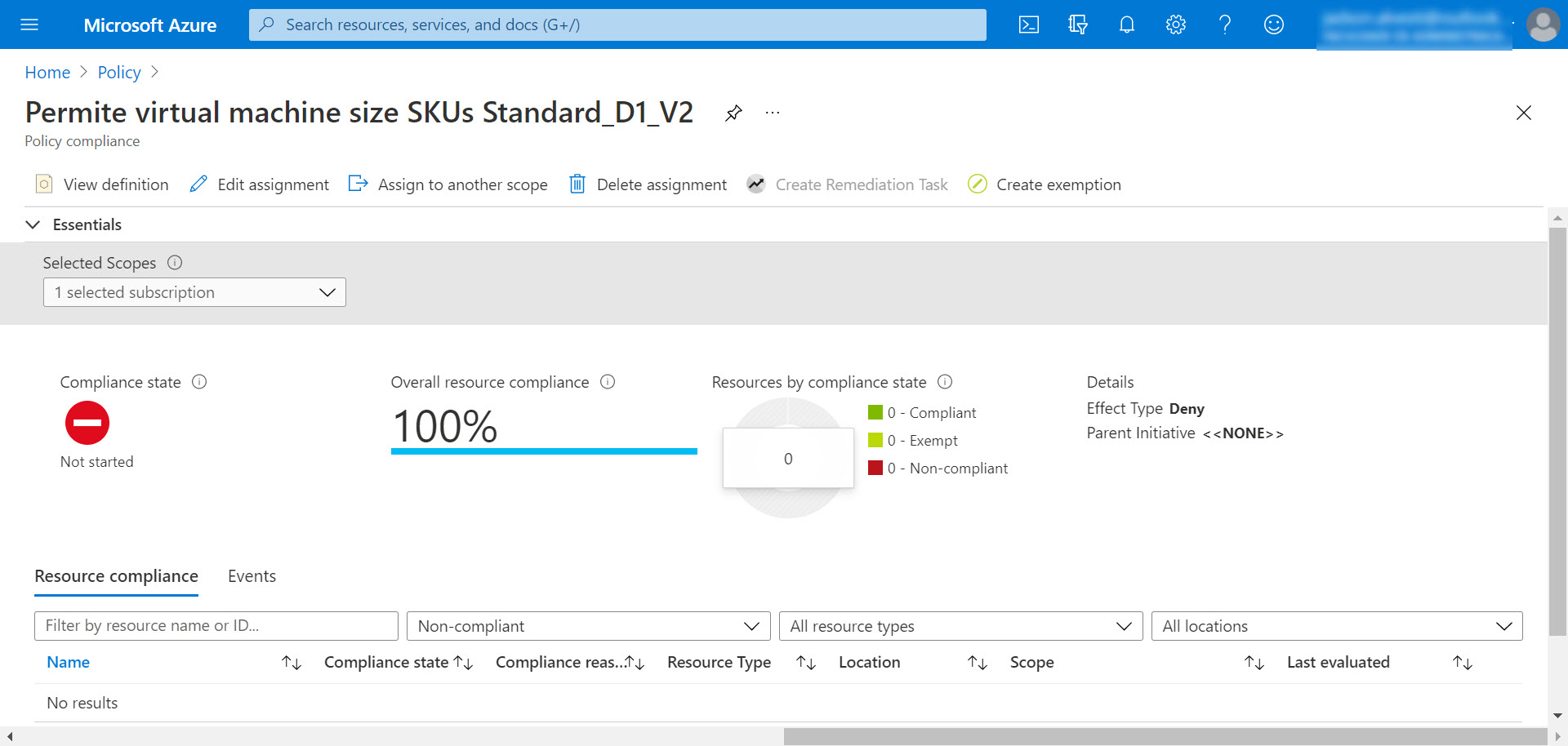

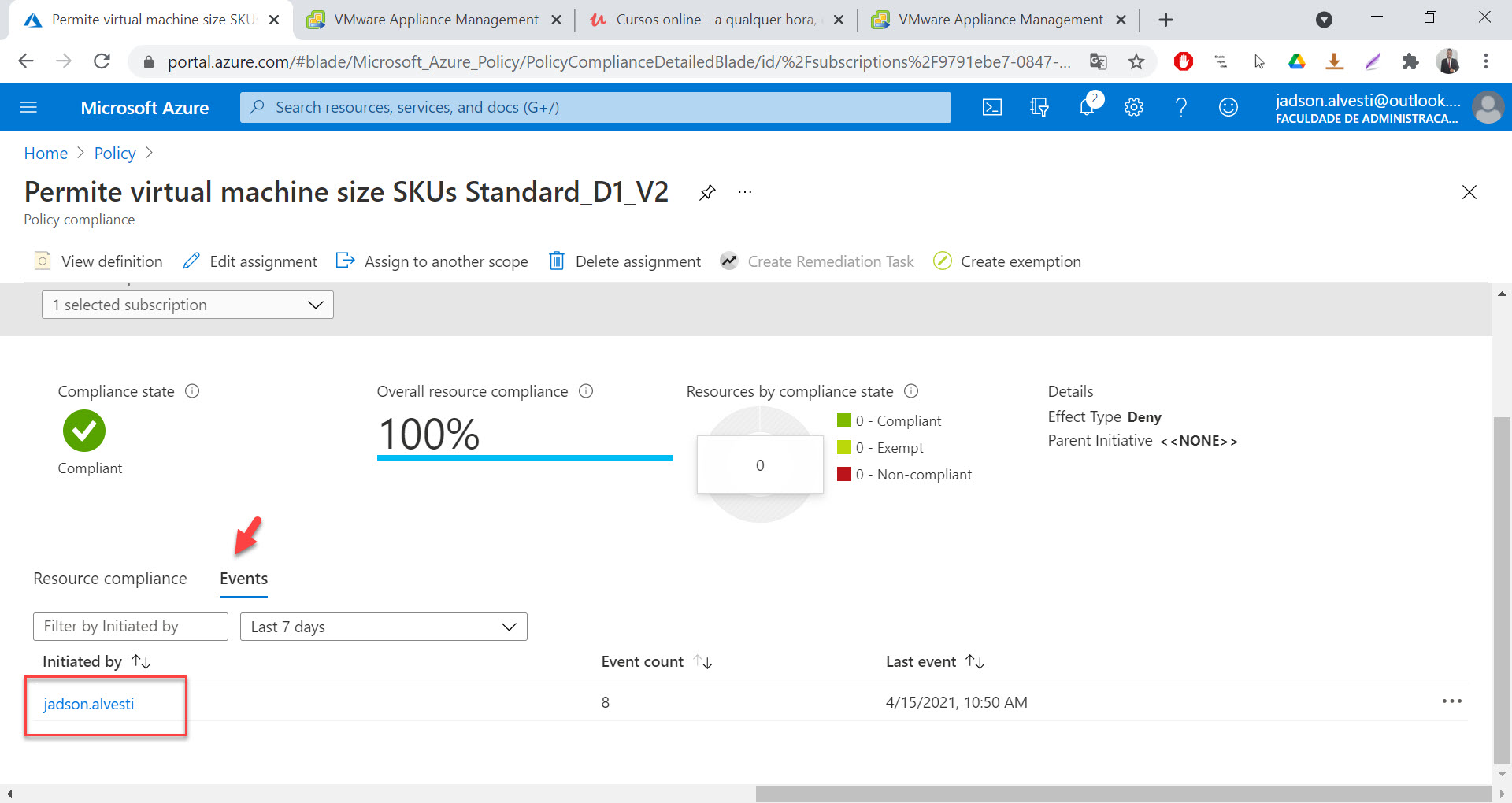

12 – Em Compliance, selecione a política Permite virtual machine size SKUs Standard_D1_V2. Observe que é possível ver algumas informações sobre esta política como status dos recursos que estão em compliance, eventos, etc.

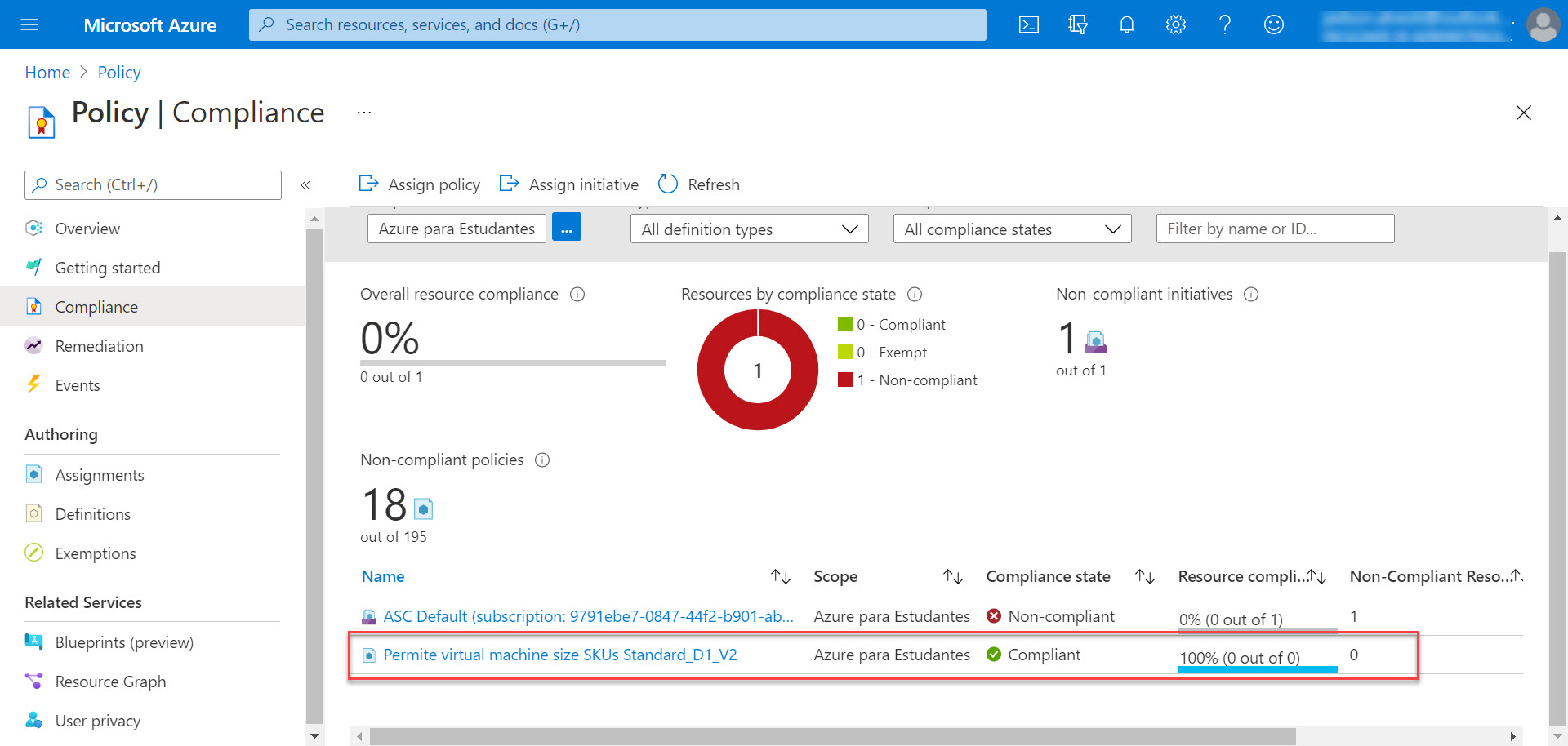

13 – Observe que a política Permite virtual machine size SKUs Standard_D1_V2 está com o status de Compliance. O próximo passo é testá-la.

14 – Teste a politica Permite virtual machine size SKUs Standard_D1_V2.

O vídeo abaixo simula a criação de um máquina virtual com o SKU Standard_D2_V2 que não foi definido na política. Em seguida, simula a criação da máquina virtual com o SKU Standar_D1_V2 permitido na política.

15 – Na tela do Azure Poly, clique em Compliance e selecione a política Permite virtual machine size SKUs Standard_D1_V2.

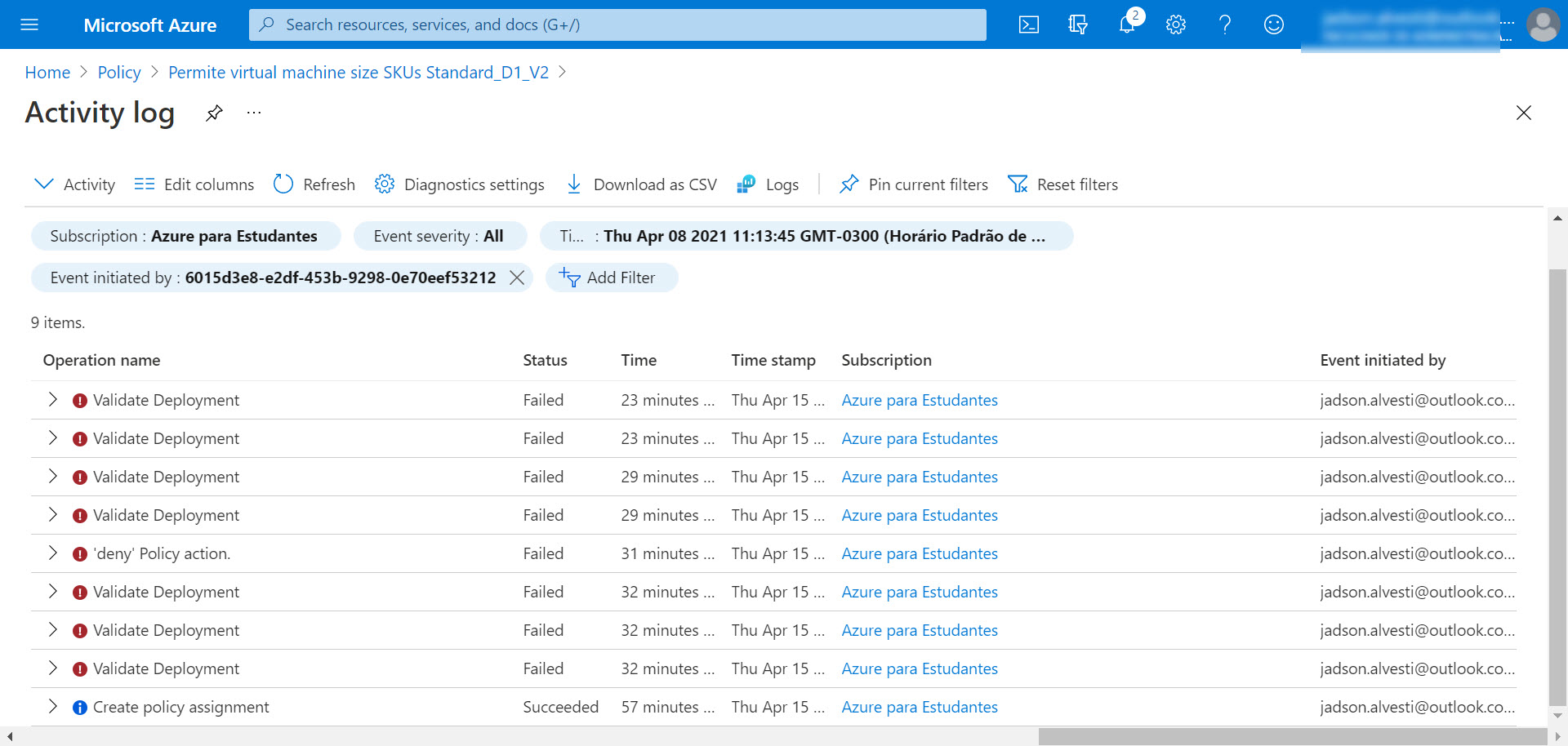

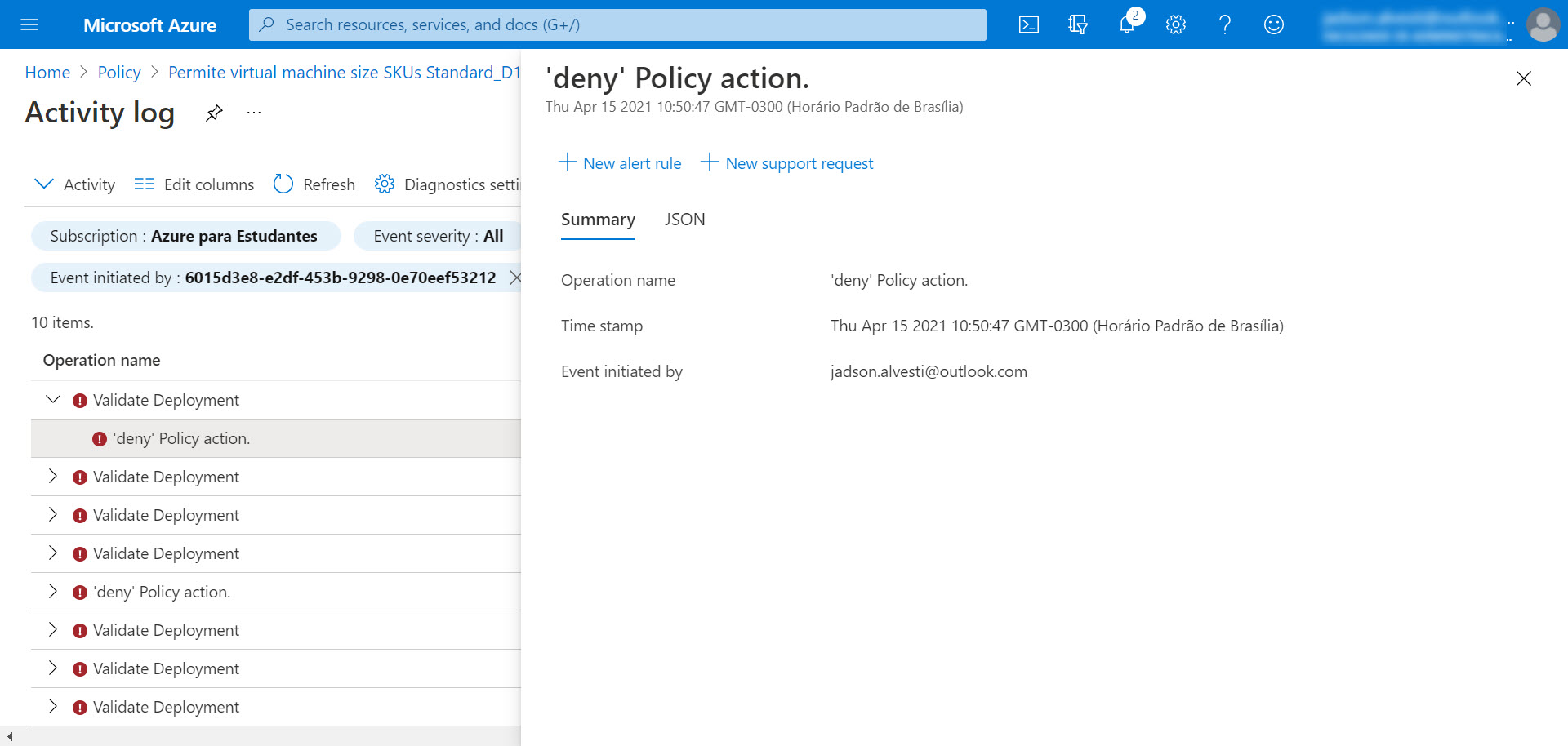

16 – Após selecionar a política, observe que existe a opção de Events, com um histórico de todos os eventos iniciados por determinado usuário.

17 – Neste exemplo, vou selecionar os eventos do meu usuário jadson.alvesti. Assim, é possível analisar todos os eventos deste usuário.

Politica Allowed locations

Esta política permite restringir os locais especificados pela sua organização ao implantar recursos.

18 – No portal do Azure, pesquise por Policy.

19 – Na tela Policy, navegue até Authoring e clique em Assignments.

20 – Na tela Assignments, clique em Assign policy.

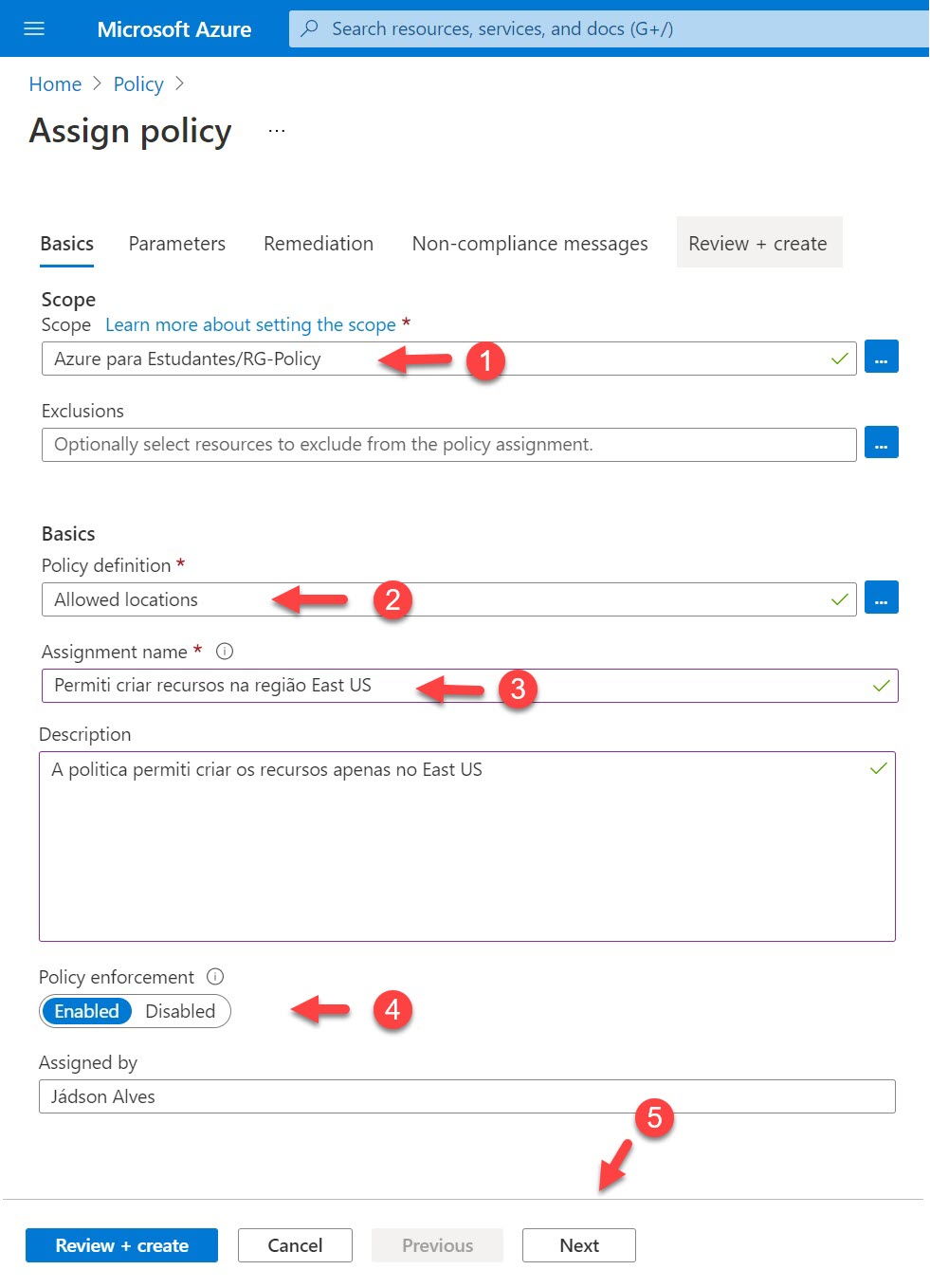

21 – Na tela Assign policy, selecione o scope ao qual a política será atribuída. O escopo pode ser a assinatura ou um resource group. Neste exemplo, vou aplicar a política ao grupo de recursos RG-Policy, ou seja, os recursos criados nesse grupo de recurso deverão estar na região East US. Na opção Exclusions, é possível selecionar os grupos excluídos da política. Na opção Basics, selecione a Policy definition. Nesta opção, selecione qual política deseja utilizar. Em Search, pesquise por locations e selecione a política Allowed locations. Na opção Assignment name, altere para um nome mais amigável. Nara a opção Policy enforcement, deixe selecionado Enabled e clique em Next.

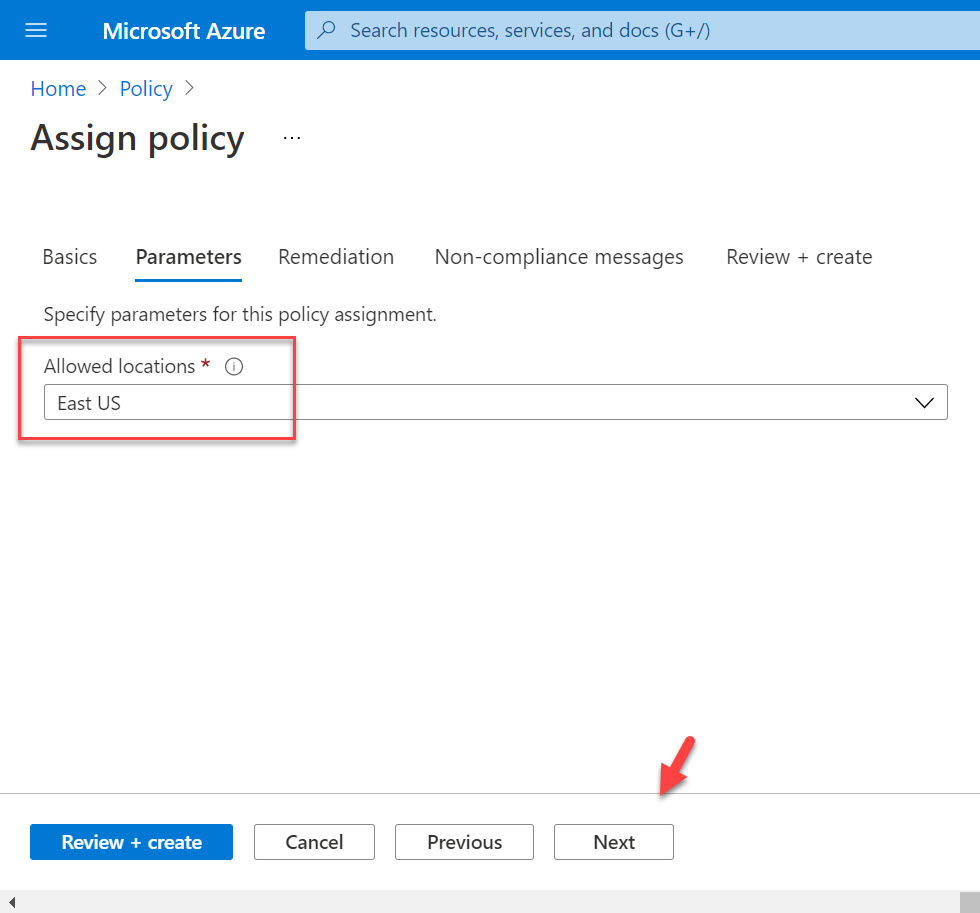

22 – Na tela Parameters, na opção Allowed locations, selecione a localização permitida para criação de recursos. Neste exemplo, vou permitir a região East US. Em seguida, clique em Next.

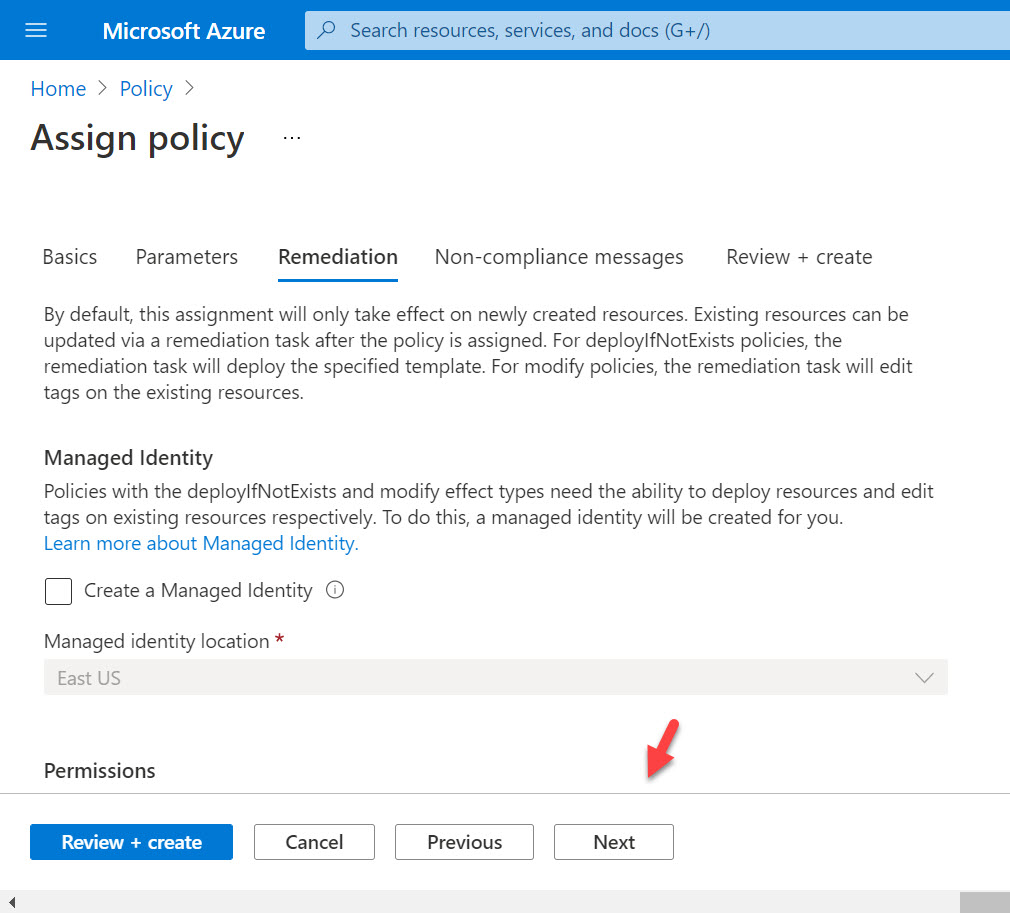

23 – Na tela Remediation não vou realizar nenhuma alteração. Clique em Next.

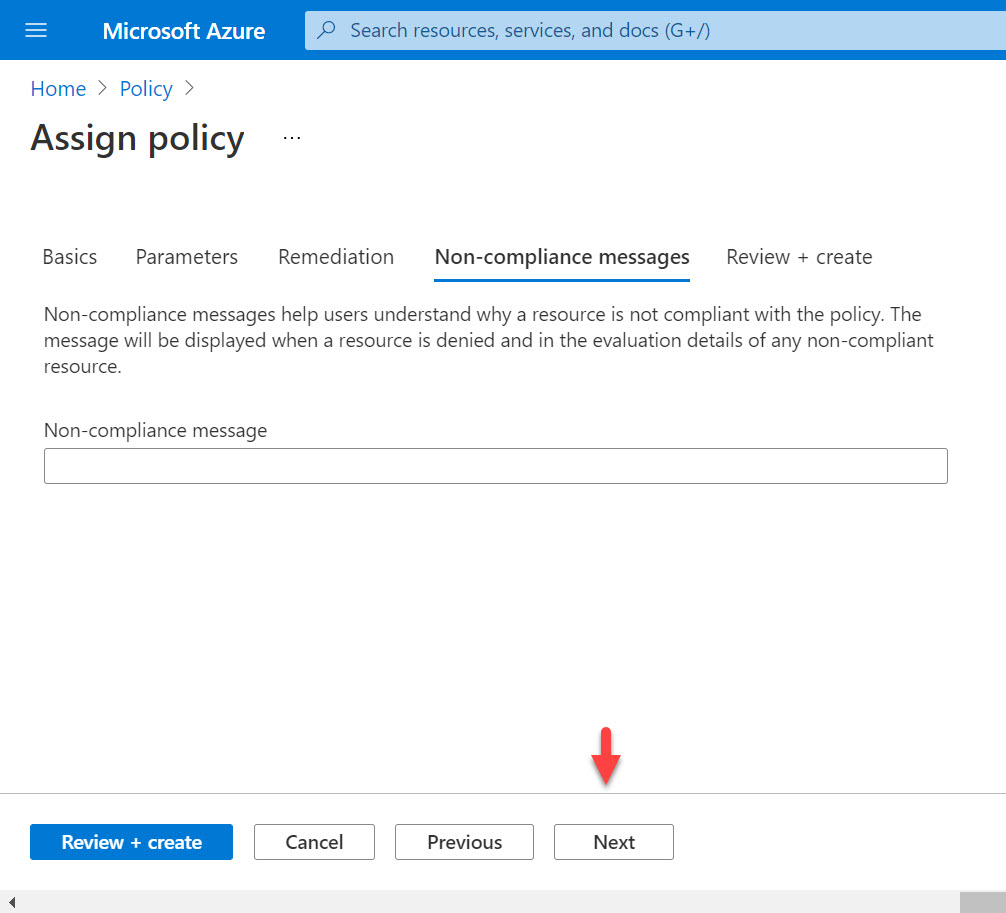

24 – Na opção Non-compliance messages não vou realizar nenhuma alteração. Clique em Next.

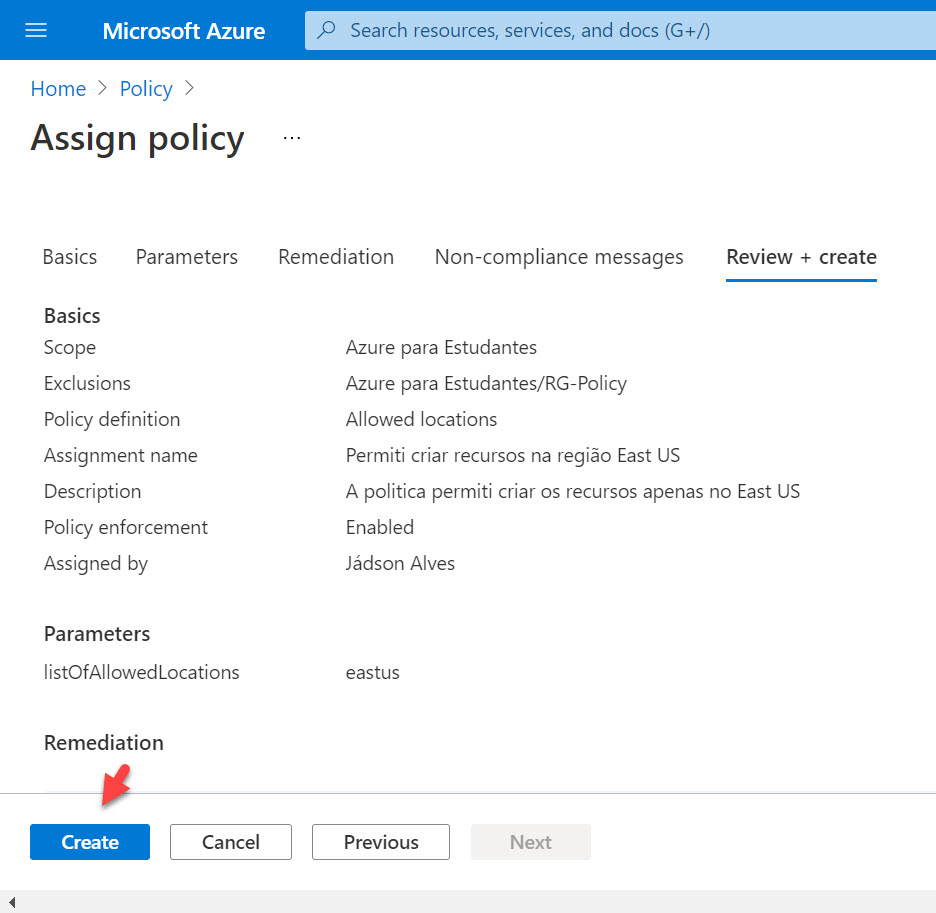

25 – Na tela Review + create, verifique se as informações selecionadas estão corretas e clique em Create.

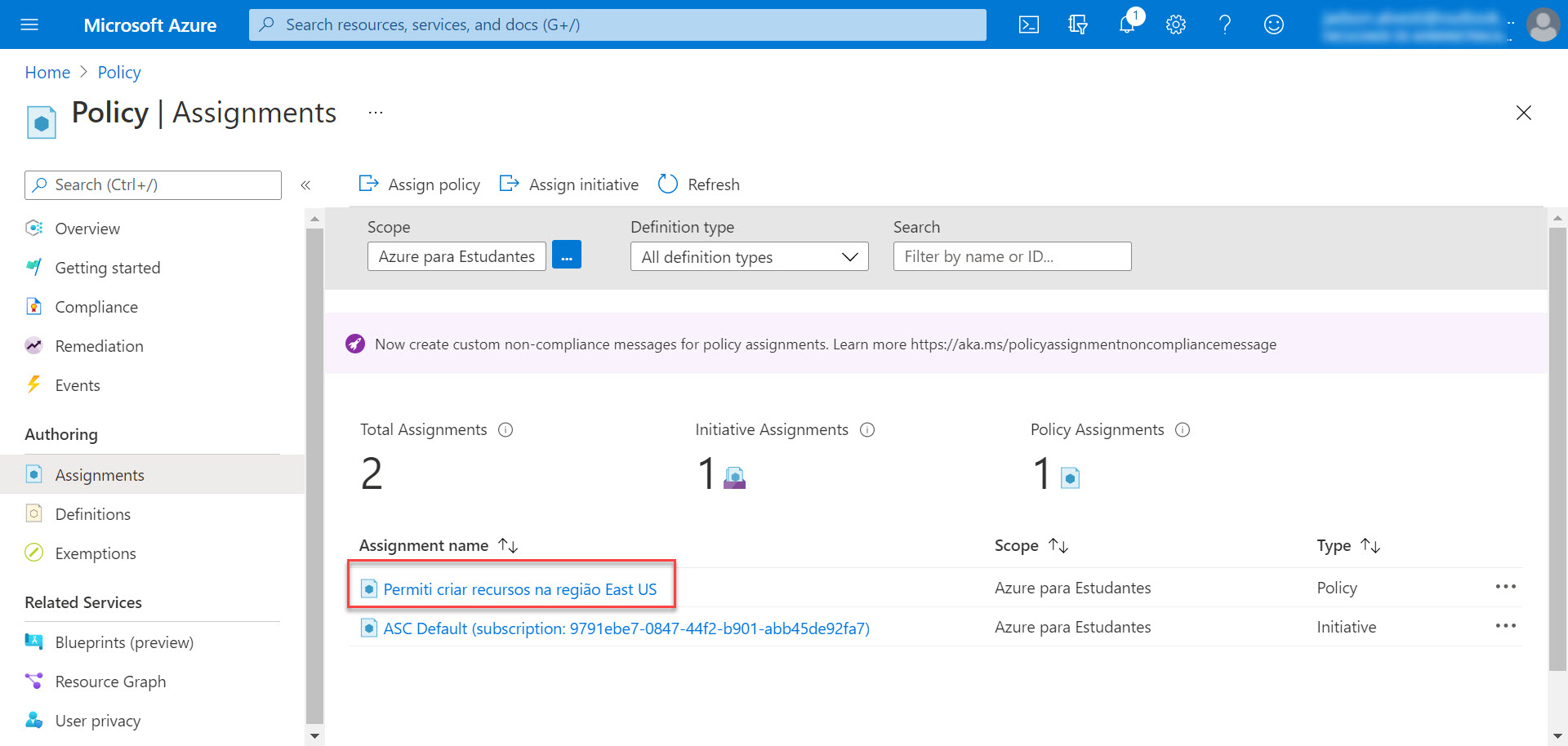

26 – É possível observar na imagem abaixo que a política foi criada.

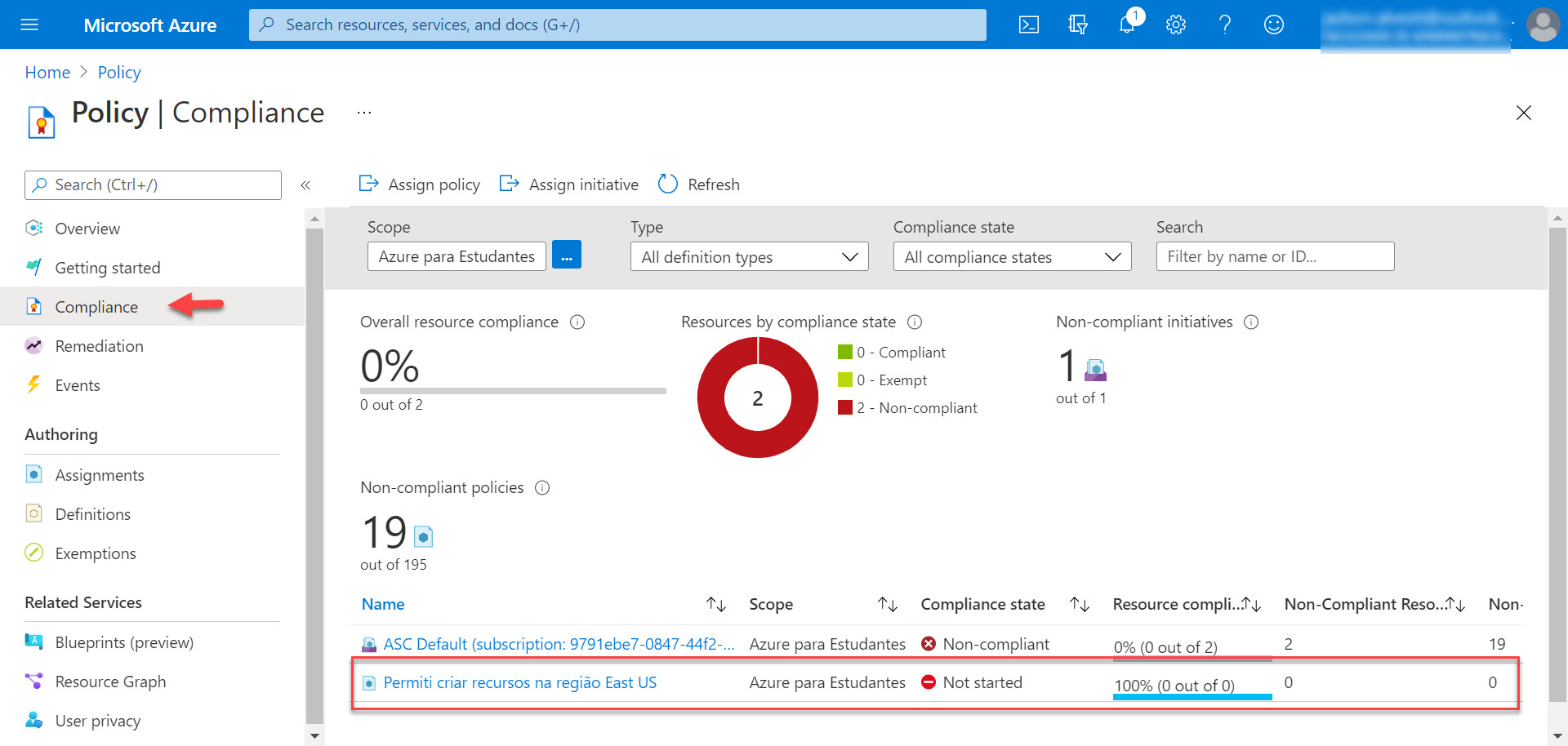

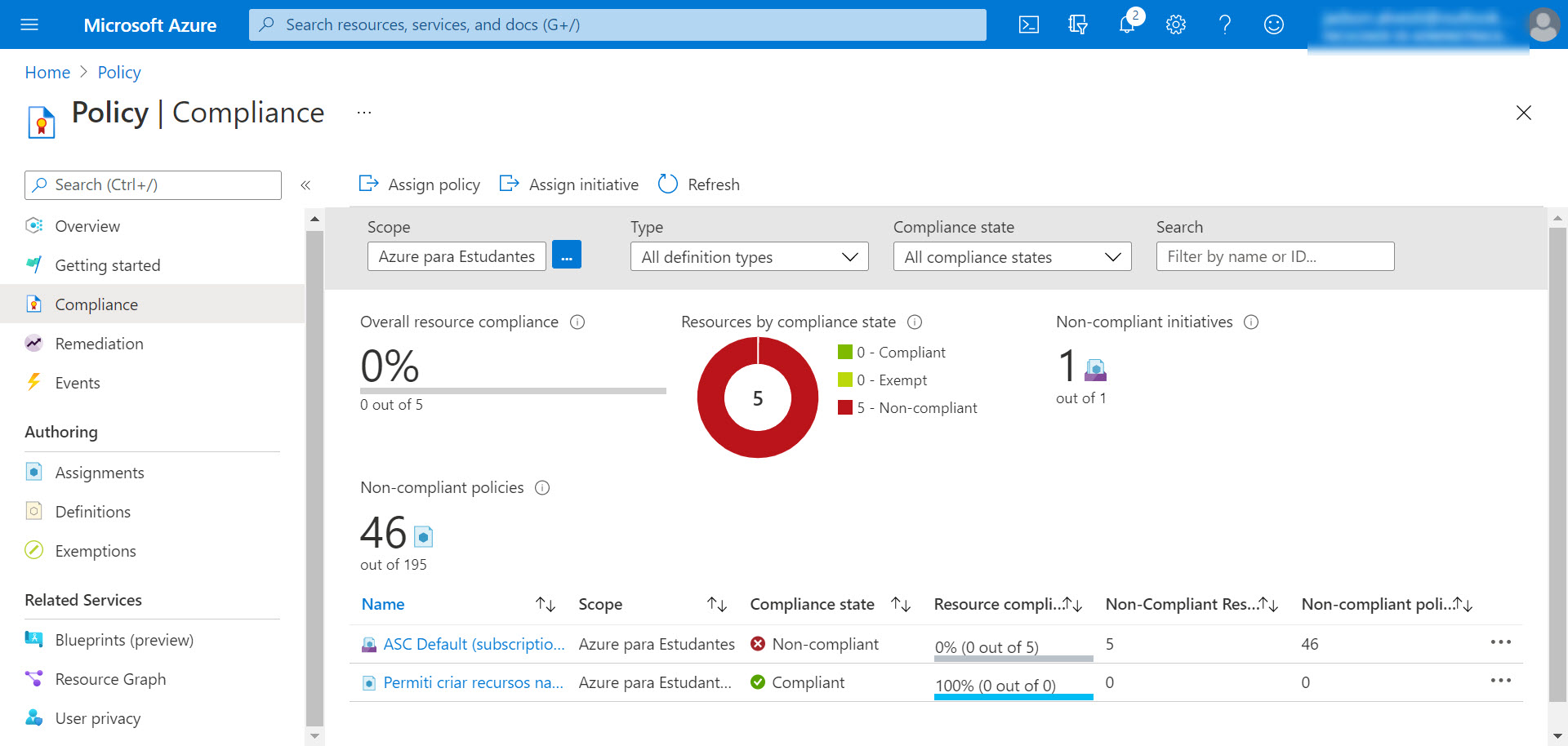

27 – Clique em Compliance. Observe que a política está com o Compliace state como Not started. A política demora até uma hora para ser iniciada.

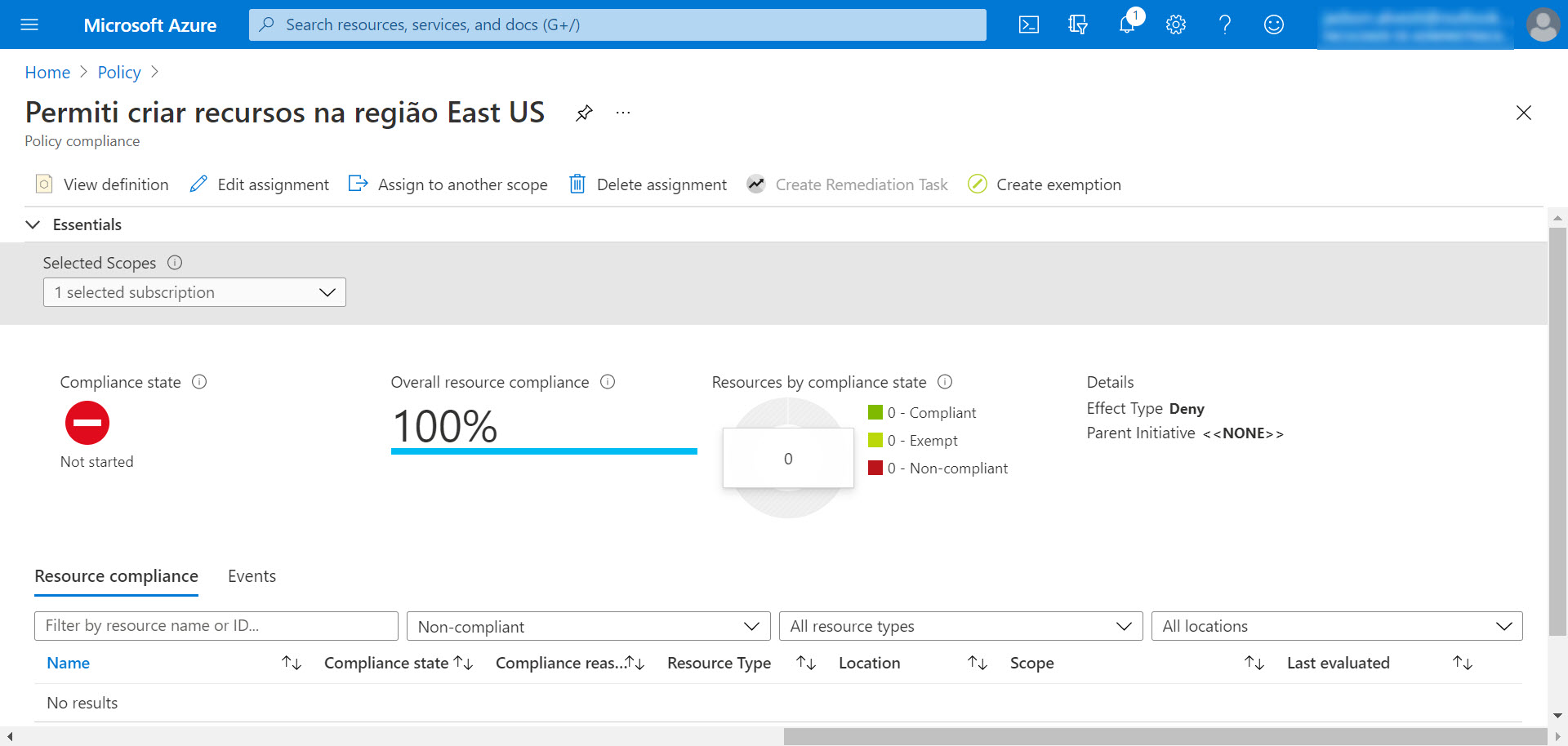

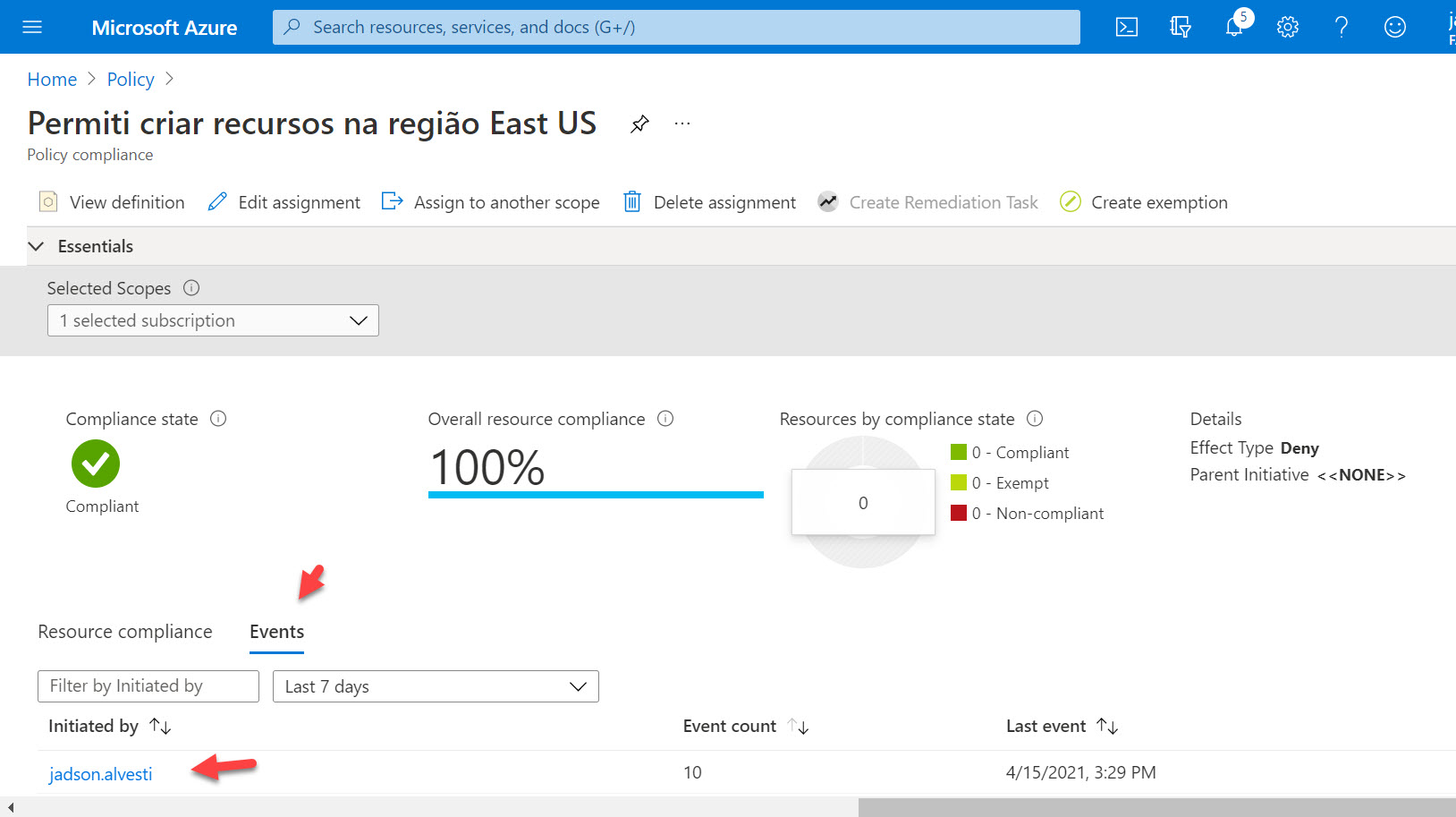

28 – Em Compliance, selecione a política Permite criar recursos na região East US. Observe que é possível ver algumas informações sobre a política como status, os recursos que estão em compliance, eventos, etc.

29 – Observe na imagem abaixo que a política Permite criar recursos na região East US está com o status de Compliance. O próximo passo é testá-la.

30 – Vou testar a política Permite criar recursos na região East US.

O vídeo abaixo simula a criação de uma máquina virtual na região do Brazil South (South America) que não foi definida na política. Em seguida, simula a criação da máquina virtual na região East US que foi permitida na política.

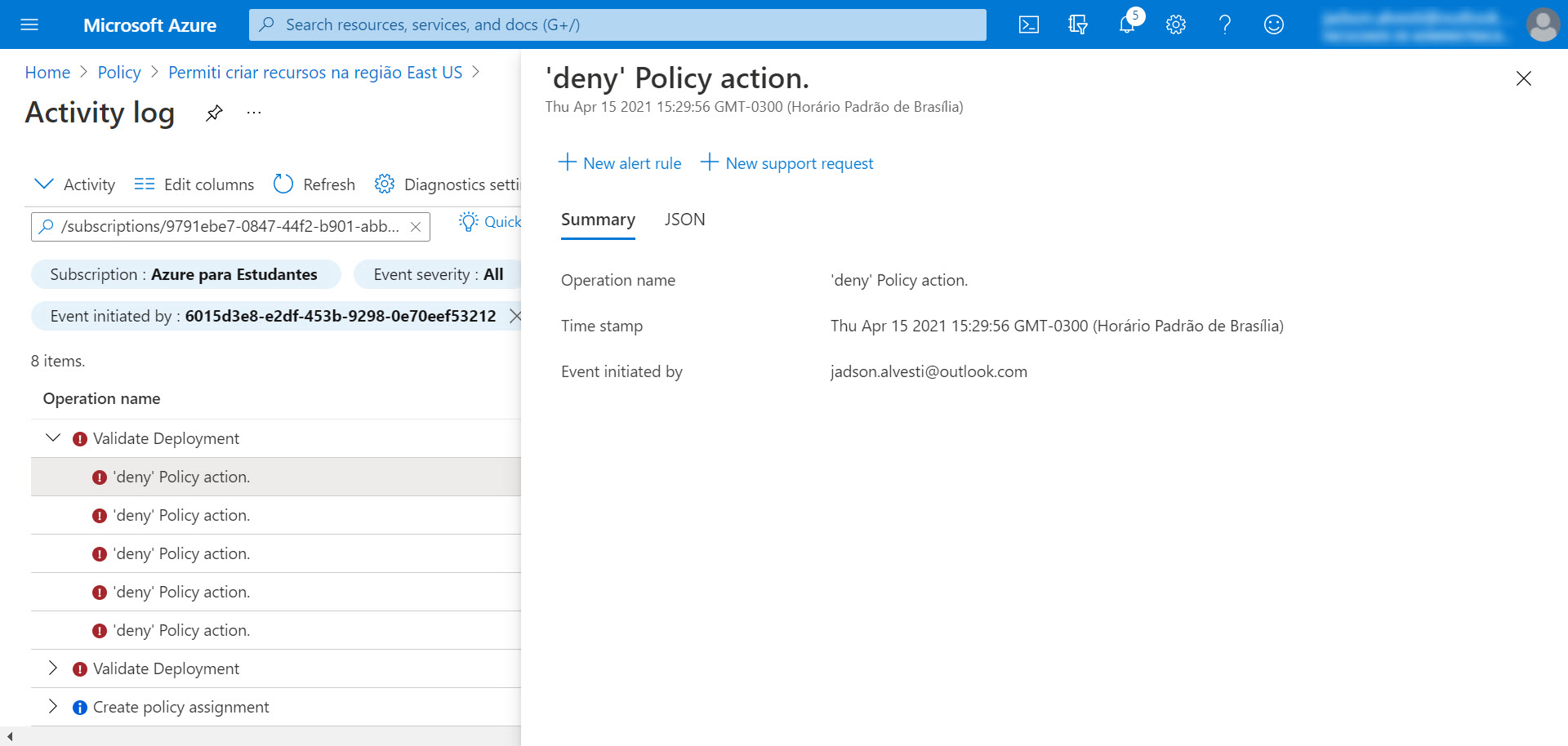

31 – Na tela do Azure Poly, clique em Compliance e selecione a política Permite virtual machine size SKUs Standard_D1_V2. Após selecionar a política, observe que existe a opção de Events, com um histórico de todos os eventos iniciados por determinado usuário.

32 – Vou selecionar os eventos do meu usuário jadson.alvesti. Assim, é possível analisar todos os eventos do usuário.

Politica Append a tag and its value to resources

Esta política permite restringir os locais que sua organização pode especificar ao implantar recursos. Ela anexa tag e valor especificados quando qualquer grupo de recursos sem essa tag é criado ou atualizado. Ela não modifica as marcações de grupos de recursos criados antes da aplicação desta política. .

33 – No portal do Azure, pesquise por Policy.

34 – Na tela Policy, navegue até Authoring e clique em Assignments.

35 – Na tela Assignments, clique em Assign policy.

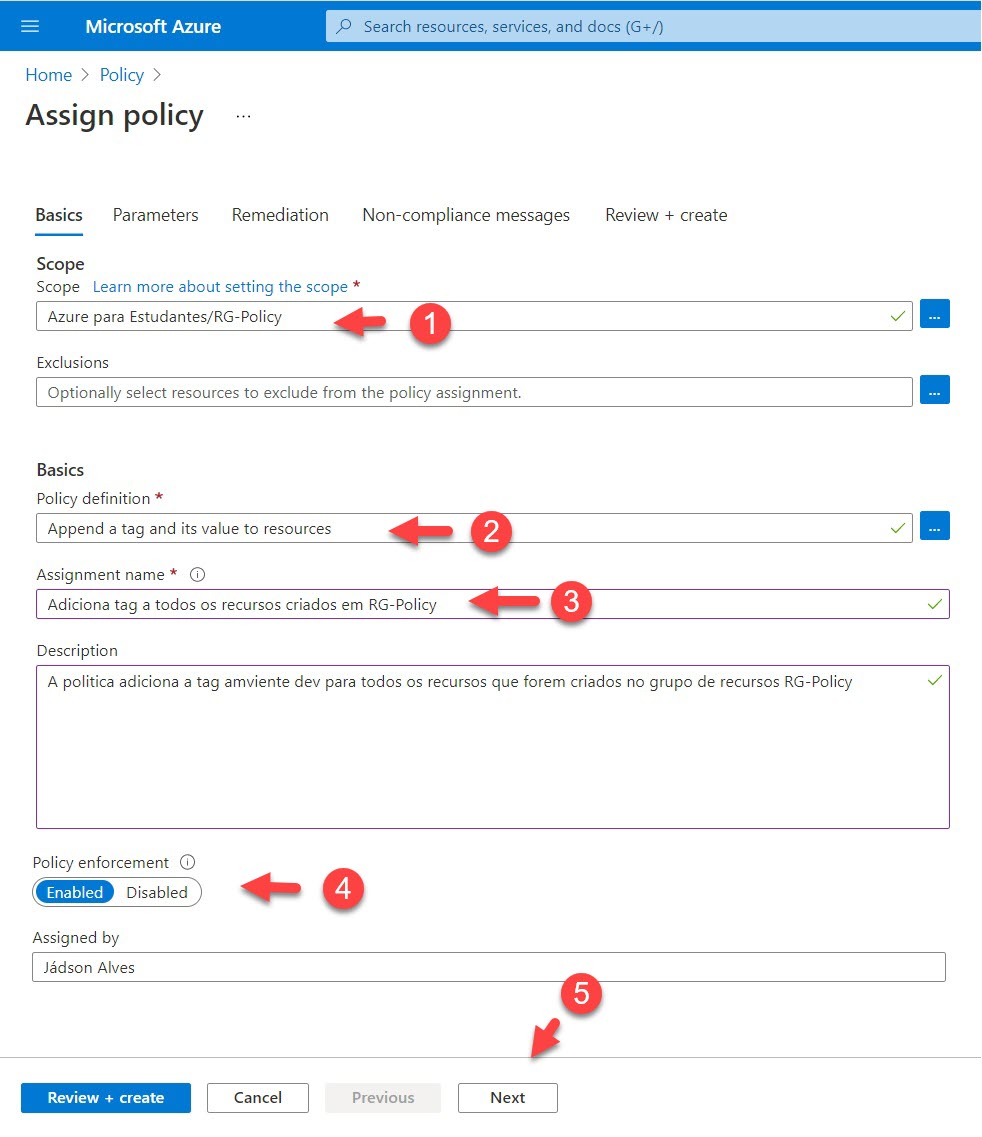

36 – Na tela Assign policy, selecione o scope ao qual política será atribuída. O escopo pode ser a assinatura ou um resource group. Neste exemplo, vou aplicar a política ao grupo de recursos RG-Policy, ou seja, apenas os recursos criados nesse grupo terão a tag atribuída . Na opção Exclusions, é possível selecionar os resource grups que serão excluídos da política. Na opção Basics, selecione a Policy definition. Nesta opção, selecione qual política deseja utilizar. Em Search, pesquise por Append a tag and its value to resources e selecione a política Append a tag and its value to resources. Na opção Assignment name, altere para um nome mais amigável. Na opção Policy enforcement, deixe selecionado Enabled e clique em Next.

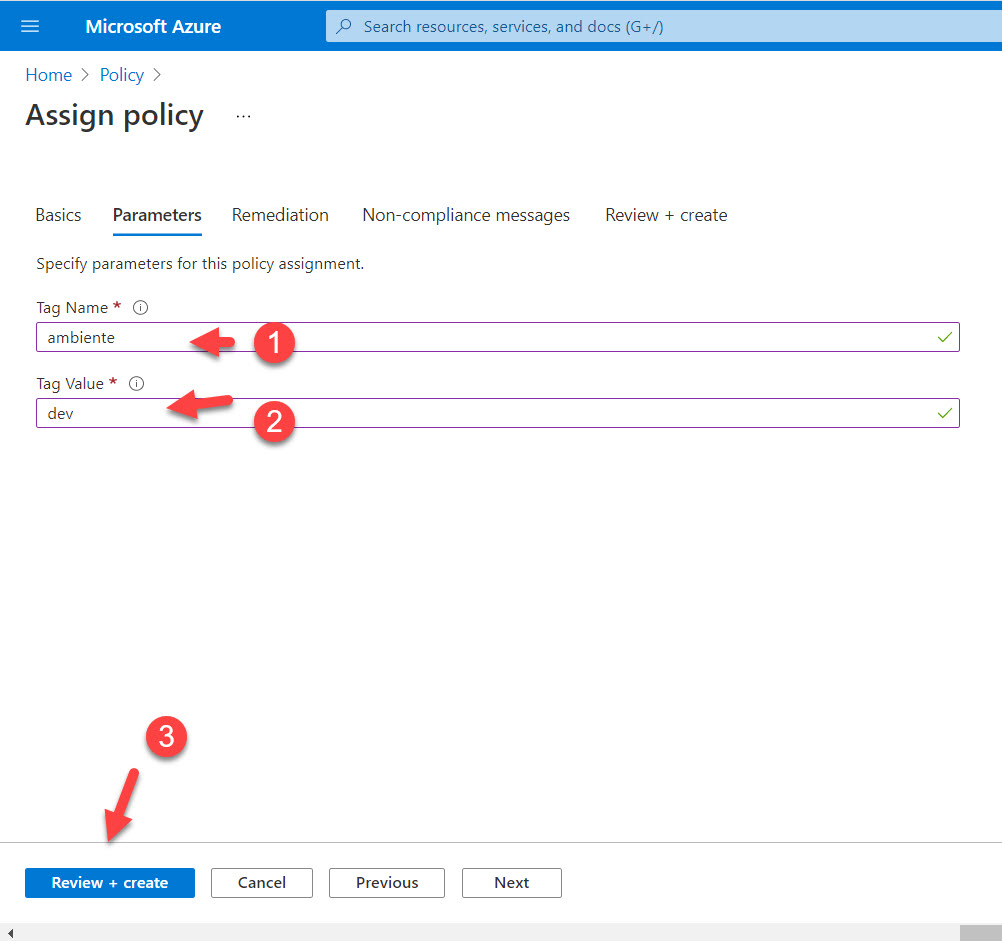

37 – Na tela Parameters, preencha as opções Tag Name e Tag Value. Neste exemplo, vou utilizar a tag name ambiente e tag value dev. Não vou realizar nenhuma alteração nas opções Remediation e Non-compliance messages. Clique em Review + Create.

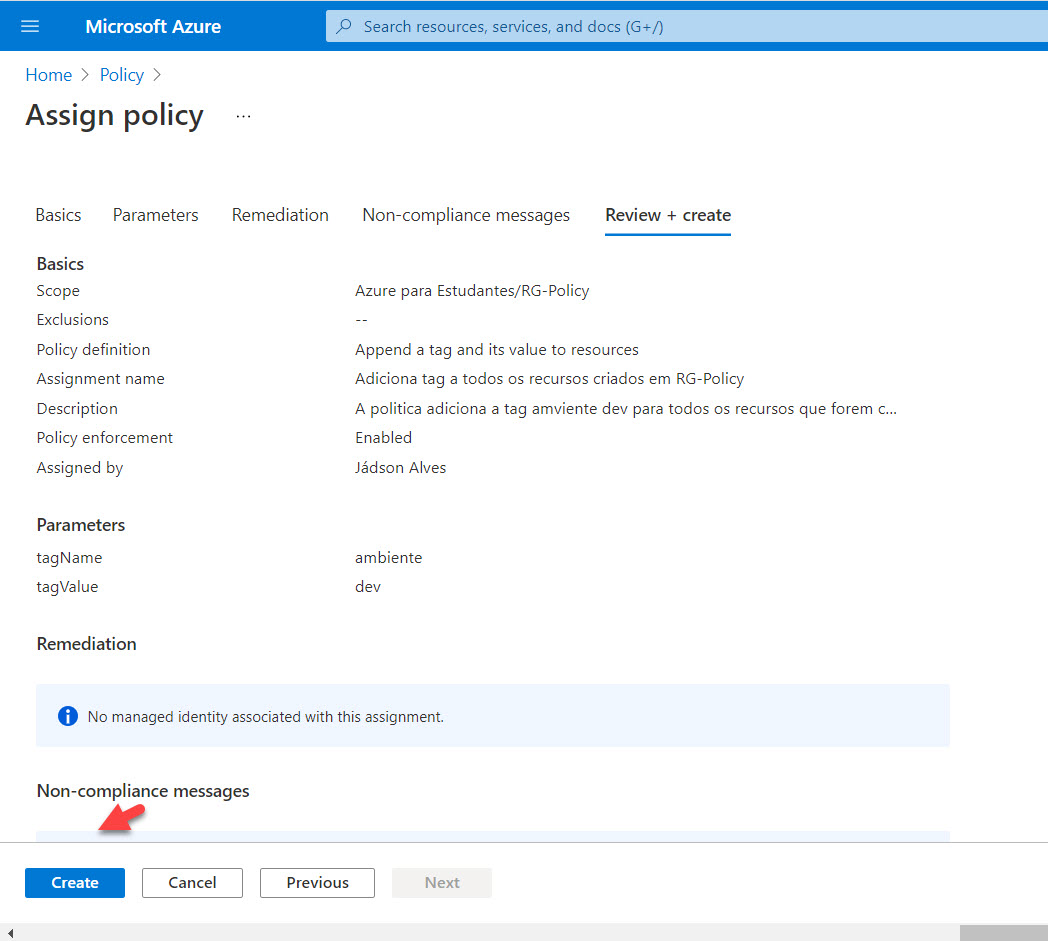

38 – Na tela Review + create, revise se todas as informações e clique em Create.

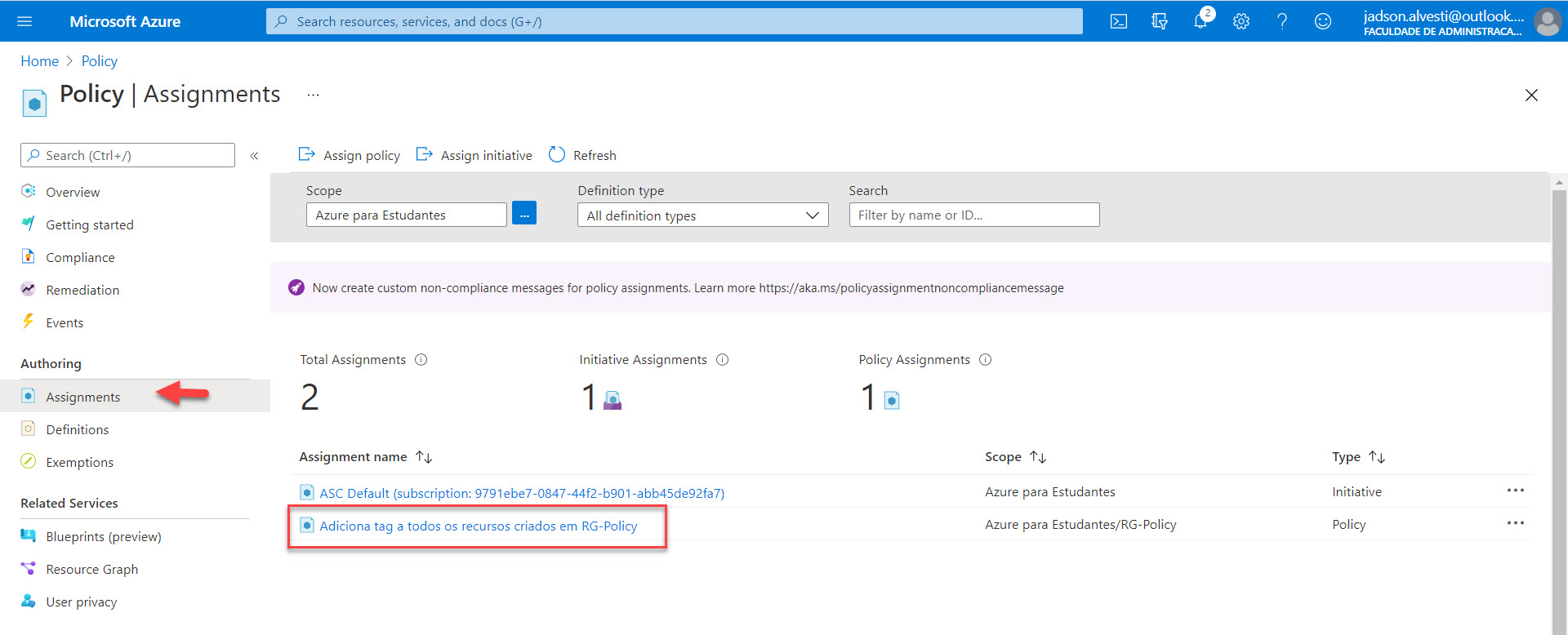

39 – Observe na imagem abaixo que a política foi criada.

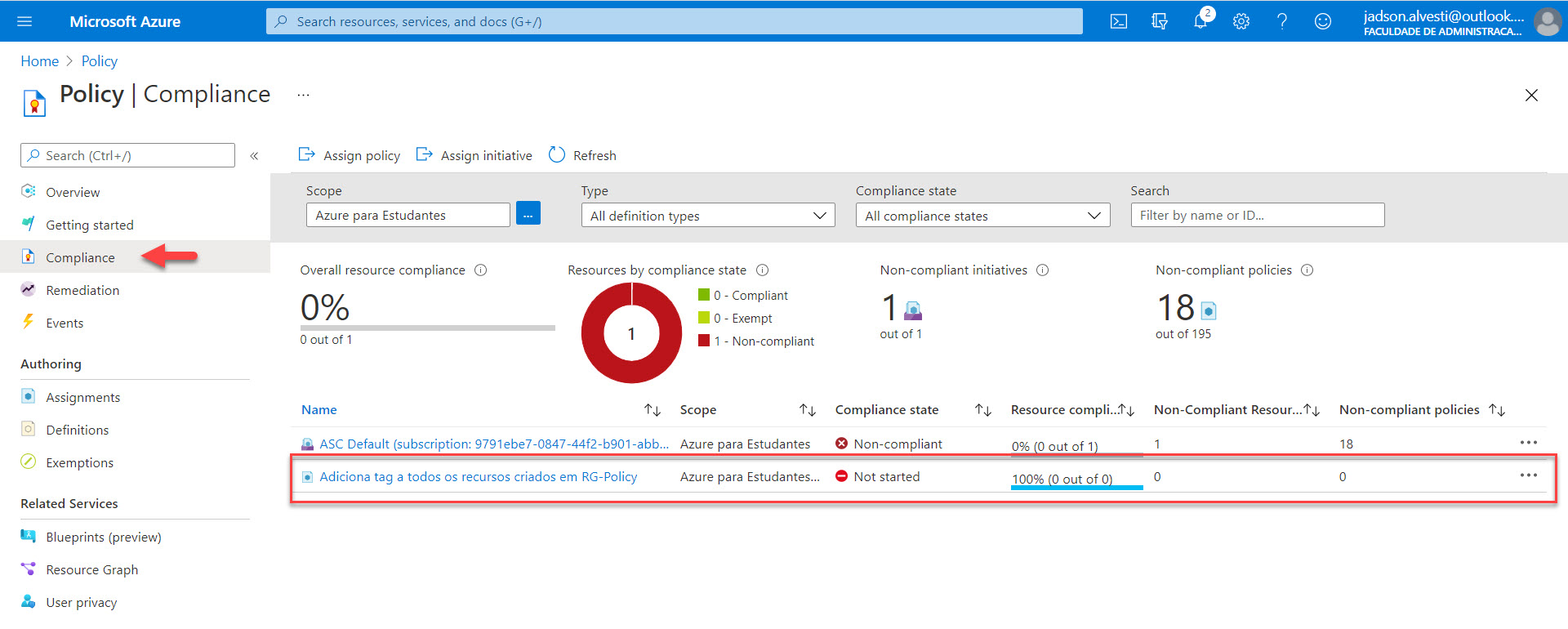

40 – Aguarde a política ser iniciada, isso pode demorar até uma hora.

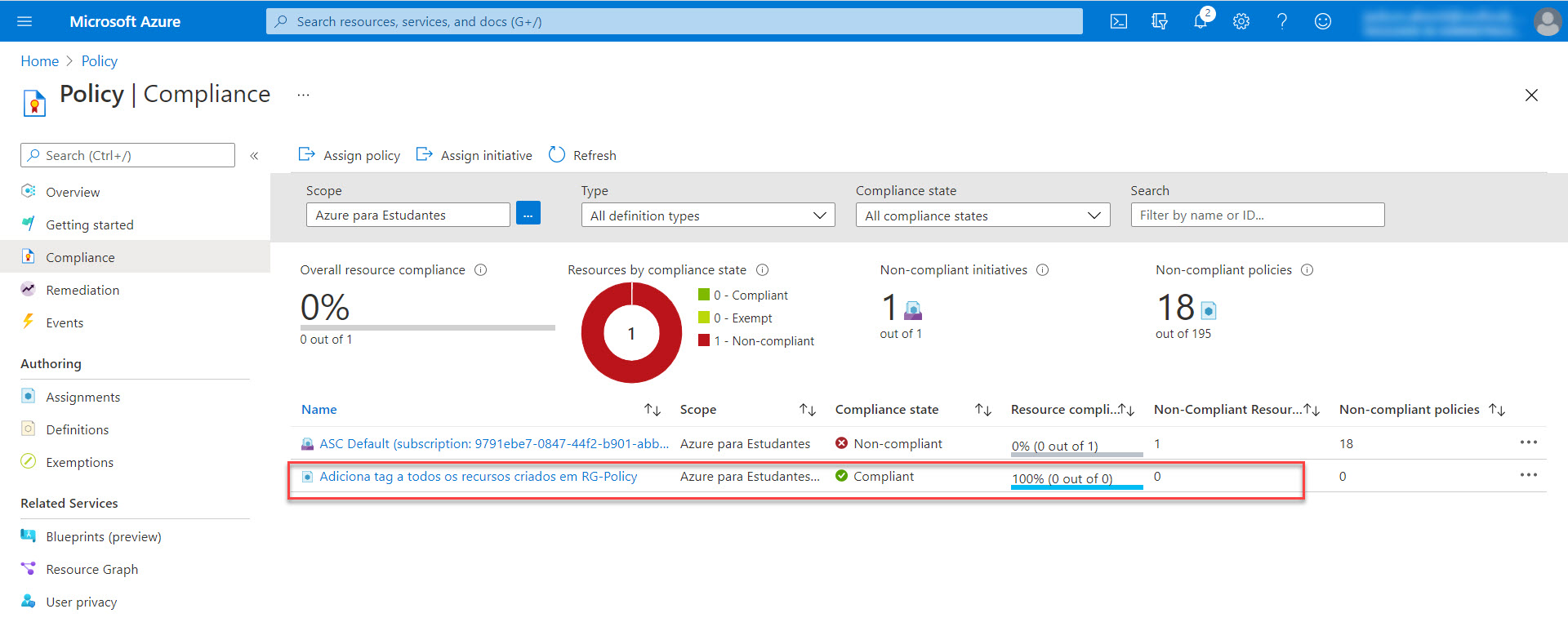

41 – Observe que a política foi iniciada.

42 – Teste a política Adicionar tag a todos os recursos criados em RG-Policy.

O vídeo abaixo simula a criação de um network security group no grupo de recursos RG-Policy. A tag será atribuída ao recurso automaticamente após ele ser provisionado.

Comente, faça suas sugestões e observações!

Forte abraço, obrigado e até o próximo post.

Graduado em Informática Licenciatura pela Universidade Tiradentes, Pós Graduado em Administração e Segurança de Sistemas Computacionais pela Universidade Estácio de Sá, MBA em Gestão de Redes de Computadores pela FANESE, Certificações MCT, Azure Administrator, MCSE Core Infrastructure e MCSA Windows Server 2012, com mais de 07 anos de experiência em TI. Com conhecimento em Windows Server, Linux, Virtualização, Azure, Zabbix.