Utilizando o aplicativo DIG para verificação de DNS

Utilizando o aplicativo DIG para verificação de DNS

Existe um aplicativo bastante simples para nos dar algumas informações sobre estruturas DNS, e que não é nativa do Windows Server: o DIG ( Domain Internet Groper ).

Obtendo DIG

Trata-se de uma ferramenta grátis, e pode ser baixada e instalada conforme passos abaixo:

1. Ir para http://www.isc.org/downloads/ .

2. Mais abaixo na página, vá em “Downloads” e clique em “BIND”. Enquanto escrevo isto, é BIND 9.10 ARM, mas regularmente sai nova versão, clique em “DOWNLOAD”, escolha sua plataforma de sistema operacional. Clique faça Download (arquivo em ZIP).

3. Descompacte o arquivo dentro de uma pasta, eu criei e usei uma pasta chamada C: \ DIG, mas você pode usar qualquer nome de pasta.

4. <<ESTE PASSO NÃO É OBRIGATÓRIO>> Coloque essa pasta nas variáveis de sistema. Em Painel de Controle / Sistema e as configurações de Segurança / Segurança / Sistema Avançado / Variáveis Ambientais, em seguida, em “Variáveis do sistema,” encontrar “PATH”, clique “editar …” e, na caixa de diálogo resultante, vá ao final da seqüência de caminho atual, digite um ponto e vírgula e, em seguida, o nome da pasta que você acabou de criar e clique em OK.

5. Vá na pasta criada (no meu caso C:\DIG) e deixe apenas os seguinstes arquivos:

– DIG.exe

– DIG.html

– lib *. dll (haverá oito deles na versão mais recente)

– vcredist_x86.exe

6. Execute vcredist_x86.exe – se você não fizer isso, você obterá um erro, informando que o DIG não pode ser executado.

Executando o DIG

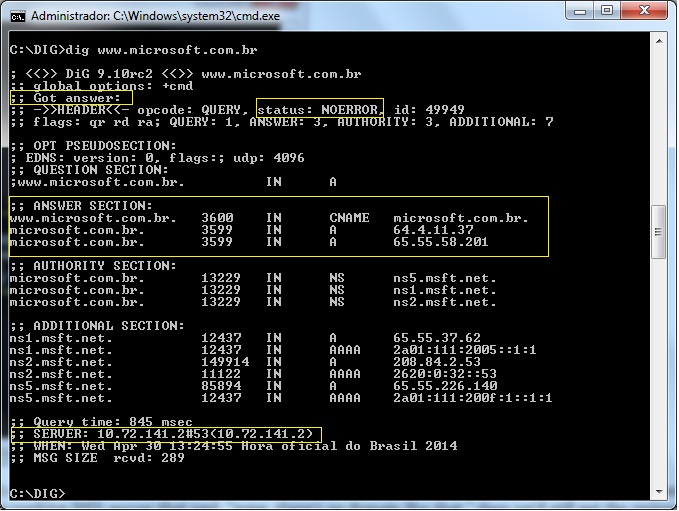

Em seguida, vamos testá-lo, resolvendo o endereço do site, www.microsoft.com.br.

Basta abrir uma nova janela do prompt de comando e digitar:

1 | <span style="color: #000000">C:\DIG>dig www.microsoft.com.br</span> |

1 2 3 4 5 | <span style="color: #000000">; <<>> DiG 9.10rc2 <<>> www.microsoft.com.br</span> <span style="color: #000000"> ;; global options: +cmd</span> <span style="color: #000000"> ;; Got answer:</span> <span style="color: #000000"> ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 60647</span> <span style="color: #000000"> ;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 3, ADDITIONAL: 7</span> |

1 2 3 4 | <span style="color: #000000">;; OPT PSEUDOSECTION:</span> <span style="color: #000000"> ; EDNS: version: 0, flags:; udp: 4096</span> <span style="color: #000000"> ;; QUESTION SECTION:</span> <span style="color: #000000"> ;www.microsoft.com.br. IN A</span> |

1 2 3 4 | <span style="color: #000000">;; ANSWER SECTION:</span> <span style="color: #000000"> www.microsoft.com.br. 398 IN CNAME microsoft.com.br.</span> <span style="color: #000000"> microsoft.com.br. 398 IN A 65.55.58.201</span> <span style="color: #000000"> microsoft.com.br. 398 IN A 64.4.11.37</span> |

1 2 3 4 | <span style="color: #000000">;; AUTHORITY SECTION:</span> <span style="color: #000000"> microsoft.com.br. 19593 IN NS ns1.msft.net.</span> <span style="color: #000000"> microsoft.com.br. 19593 IN NS ns2.msft.net.</span> <span style="color: #000000"> microsoft.com.br. 19593 IN NS ns5.msft.net.</span> |

1 2 3 4 5 6 7 | <span style="color: #000000">;; ADDITIONAL SECTION:</span> <span style="color: #000000"> ns1.msft.net. 18801 IN A 65.55.37.62</span> <span style="color: #000000"> ns1.msft.net. 18801 IN AAAA 2a01:111:2005::1:1</span> <span style="color: #000000"> ns2.msft.net. 156278 IN A 208.84.2.53</span> <span style="color: #000000"> ns2.msft.net. 17486 IN AAAA 2620:0:32::53</span> <span style="color: #000000"> ns5.msft.net. 92258 IN A 65.55.226.140</span> <span style="color: #000000"> ns5.msft.net. 18801 IN AAAA 2a01:111:200f:1::1:1</span> |

1 2 3 4 | <span style="color: #000000">;; Query time: 177 msec</span> <span style="color: #000000"> ;; SERVER: 10.72.141.2#53(10.72.141.2)</span> <span style="color: #000000"> ;; WHEN: Wed Apr 30 11:38:51 Hora oficial do Brasil 2014</span> <span style="color: #000000"> ;; MSG SIZE rcvd: 289</span> |

Se parece muita informação (adiante mostrarei em quais observar), veja o comando resumido pelo acréscimo do +short :

1 2 3 4 | <span style="color: #000000">C:\DIG>dig www.microsoft.com.br +short</span> <span style="color: #000000"> microsoft.com.br.</span> <span style="color: #000000"> 64.4.11.37</span> <span style="color: #000000"> 65.55.58.201</span> |

Quero saber quem são os servidores de nomes da Microsoft:

1 | C:\DIG>dig microsoft.com.br |

1 | C:\DIG>dig microsoft.com.br MX |

1 | C:\DIG>dig microsoft.com.br NS +noall +answer |

1 | C:\DIG>dig microsoft.com.br MX +noall +answer |

1 | C:\DIG>dig microsoft.com.br ANY +noall +answer |

Analisando um pouco melhor: o que devemos olhar e não olhar?

Observe o status: NOERROR, o que significa dizer que está tudo ok. Caso fizéssemos uma consulta com um domínio maluco, tipo xcvvxc2121.com, iríamos observar a respos de status: NXDOMAIN, que significa “Domínio inexistente” (nonexistent domain).

Já em ANSWER SECTION, podemos verificar quais os registros CNAME, A, etc do domínio.

Por último, no campo SERVER, podemos ver o servidor responsável por nossa pesquisa (e resposta), no caso, meu servidor DNS local. #53 foi a porta utilizada para a consulta (porta padrão DNS).

Caso precise consultar mais opções do aplicativo, você pode utilizar o comando: dig -h

Até a próxima,

Edinaldo Oliveira