AppLocker no Windows 10 Enterprise

Neste artigo vou demostrar como implantar AppLocker no Windows Enterprise 10 utilizando o Windows Server 2016.

O AppLocker pode ajudar você a controlar quais aplicativos e arquivos os usuários podem executar. Estes incluem arquivos executáveis, scripts, arquivos do Windows Installer, bibliotecas de vínculo dinâmico (DLLs), embaladas apps e embalagem instaladores de app.

AppLocker pode ajudá-lo:

Defina regras com base em atributos de arquivo que persistem através de atualizações de app, como o nome do Publicador (derivado de assinatura digital), nome do produto, nome de arquivo e versão do arquivo. Você também pode criar regras baseadas no caminho do arquivo e hash.

Atribua uma regra a um grupo de segurança ou um usuário individual.

Crie exceções às regras. Por exemplo, você pode criar uma regra que permite que todos os usuários executar todos os binários do Windows, exceto o Editor do registro (regedit.exe).

Use o modo somente auditoria para implantar a diretiva e entender seu impacto antes da execução.

Criar regras em um servidor de teste, testá-las, em seguida, exportá-los para seu ambiente de produção e importá-los para um objeto de diretiva de grupo.

Simplifica a criação e gerenciamento de regras de AppLocker usando o Windows PowerShell.

AppLocker ajuda a reduzir a sobrecarga administrativa e ajuda a reduzir o custo da organização do gerenciamento de recursos de computação, diminuindo o número de chamadas de Help Desk que resultam de usuários que executam aplicativos não aprovados.

AppLocker aborda os seguintes cenários de segurança de aplicativo:

Inventário de aplicativos

O AppLocker tem a capacidade de impor sua política em um modo somente auditoria onde todas as atividades de acesso do app é registrada nos logs de evento. Esses eventos podem ser coletados para posterior análise. Cmdlets do Windows PowerShell também ajudá-lo a analisar estes dados programaticamente.

Proteção contra softwares indesejados

O AppLocker tem a capacidade de negar apps de execução quando você os exclui da lista de aplicativos permitidos. Quando as regras de AppLocker são aplicadas no ambiente de produção, todos os apps que não estão incluídos nas regras permitidas são bloqueados de execução.

Licenciamento de conformidade

AppLocker pode ajudá-lo criar regras que impedem software sem licença de funcionamento e restringem o software licenciado a usuários autorizados.

Padronização de software

AppLocker diretivas podem ser configuradas para permitir apenas suportado ou aprovado apps para executar em computadores dentro de um grupo de negócios. Isto permite uma implantação de app mais uniforme.

Melhoria da capacidade de gerenciamento

AppLocker inclui uma série de melhorias na capacidade de gerenciamento em comparação com seu antecessor, diretivas de restrição de Software. Importação e exportação de diretivas, geração automática de regras de múltiplos arquivos, implantação de modo somente auditoria e cmdlets do Windows PowerShell são algumas das melhorias sobre diretivas de restrição de Software.

Quando usar AppLocker

Em muitas organizações, informação é o ativo mais valioso, e garantir que somente usuários autorizados tenham acesso a essa informação é imperativo. Acesso a tecnologias de controle, como o Active Directory Rights Management Services (AD RMS) e acessar listas de controle (ACLs), controle de ajuda de que os usuários têm permissão para acessar.

No entanto, quando um usuário executa um processo, esse processo tem o mesmo nível de acesso aos dados que o usuário tem. Como resultado, informações confidenciais podem facilmente ser excluídas ou transmitidas fora da organização, se um usuário consciente ou inconscientemente executa software malicioso. AppLocker pode ajudar a atenuar esses tipos de falhas de segurança, restringindo os arquivos que os usuários ou grupos têm permissão para executar. Editores de software estão começando a criar mais apps que podem ser instalados por usuários não-administrativos. Isto poderia comprometer a diretiva de segurança de escrita de uma organização e contornar soluções de controle tradicional app que contam com a incapacidade dos usuários de instalar apps. Criando uma lista de permitidos de aprovados arquivos e apps, AppLocker ajuda a impedir a execução de tais aplicativos por usuário. Porque AppLocker pode controlar as DLLs, também é útil para controlar quem pode instalar e executar controles ActiveX.

AppLocker é ideal para organizações que atualmente usam a diretiva de grupo para gerenciar seus PCs.

A seguir estão exemplos de cenários em que o AppLocker pode ser usado:

Política de segurança da sua organização determina o uso de apenas o software licenciado, então você precisa impedir que os usuários executando o software sem licença e também restringir o uso do software licenciado para usuários autorizados.

Um aplicativo não é mais suportado pela sua organização, então você precisa impedir que está sendo usado por todos.

O potencial que o indesejado software pode ser introduzido em seu ambiente é alto, então você precisa reduzir esta ameaça.

Foi revogada a licença para um app ou é expirou em sua organização, então você precisa impedir que está sendo usado por todos.

Um novo aplicativo ou uma nova versão de um aplicativo é implantada, e você precisa impedir que usuários executem a versão antiga.

Ferramentas de software específicas não são permitidas dentro da organização, ou apenas a usuários específicos devem ter acesso a essas ferramentas.

Um único usuário ou pequeno grupo de usuários precisa usar um aplicativo específico que é negado por todos os outros.

Alguns computadores na sua organização são compartilhados por pessoas que têm necessidades de uso de software diferente, e você precisa proteger aplicativos específicos.

Além de outras medidas, você precisa controlar o acesso a dados confidenciais por meio do uso de app.

AppLocker pode ajudá-lo a proteger os ativos digitais dentro da sua organização, reduzir a ameaça de software malicioso que seja introduzida em seu ambiente e melhorar a gestão de controle de aplicação e a manutenção das políticas de controle do aplicativo.

Antes de configurar o AppLocker temos uma consideração a fazer.

O AppLocker só pode ser aplicado nas seguintes versões:

Windows Server 2016

Windows 10 Enterprise

Windows 10 Educação

Windows Server 2012 R2

Windows Server 2012

Windows 8.1 Enterprise

Windows 8 Enterprise

Windows Server 2008 R2 Standard

Windows Server 2008 R2 Enterprise

Windows Server 2008 R2 Datacenter

Windows Server 2008 R2 para sistemas baseados em Itanium

Windows 7 Ultimate

Windows 7 Enterprise

O AppLocker também tem outra particularidade, existem sistemas operacionais que só podem ser configurados, há também as regras disponíveis. Para maiores informações acesse: https://docs.microsoft.com/en-us/windows/security/threat-protection/applocker/requirements-to-use-applocker

Maiores informações sobre AppLocker: https://docs.microsoft.com/en-us/windows/security/threat-protection/applocker/what-is-applocker

Agora vamos ao nosso exemplo. Suponha que nosso objetivo é restringir os usuários posso executar apenas um único aplicativo de terceiros instalado por um administrador, por exemplo o 7-Zip.

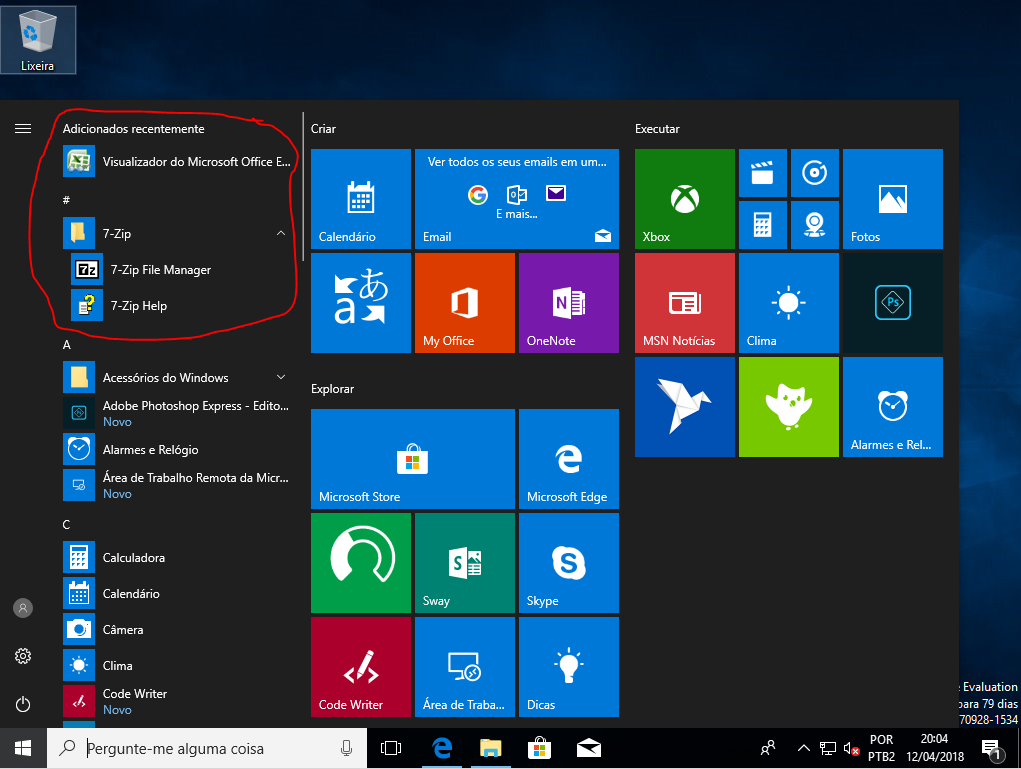

Para começar vamos dar uma olhada no computador cliente com Windows 10 Enterprise instalado.

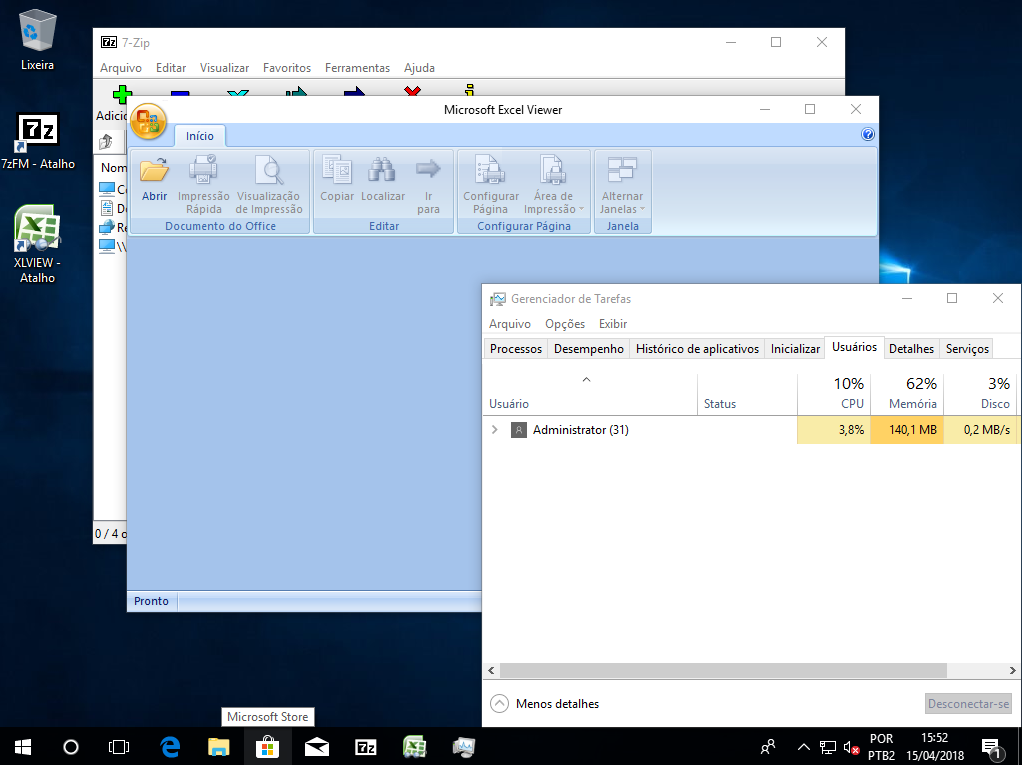

Como podemos ver, temos dois programas recentemente instalados, 7-Zip e MS Excel Viewer. Agora quero que outros usuários não administradores consigam executar somente uma aplicação, neste exemplo o 7-Zip, já a aplicação MS Excel Viewer será bloqueada.

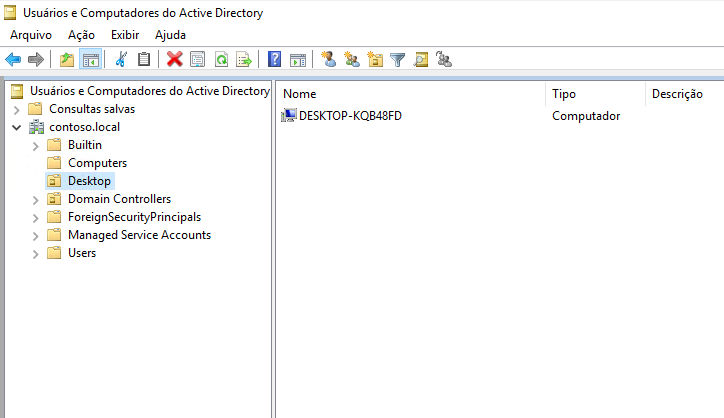

Como eu gostaria de criar uma política que seja aplica a todos os computadores clientes do Active Directory tenho que criar uma UO Desktop.

Crie uma UO como nome Desktop, mova as contas do tipo computador para essa nova UO.

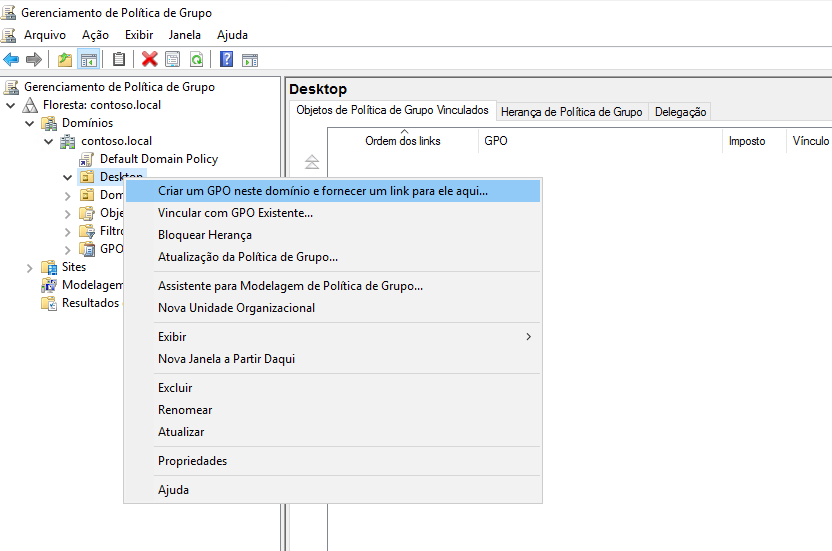

Agora vamos criar uma GPO vinculada a nova UO chamada Desktop.

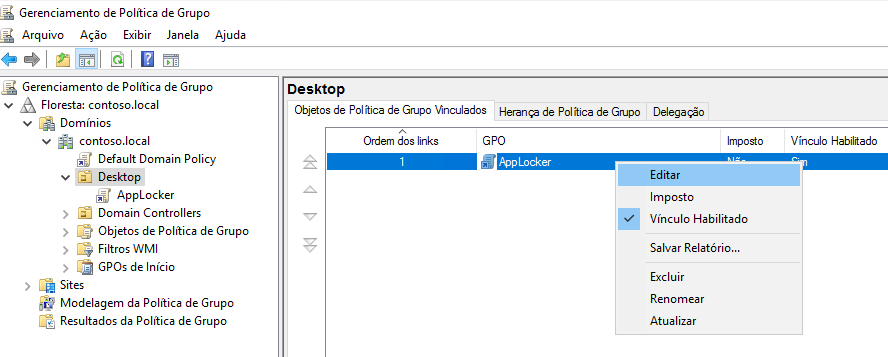

Agora vamos editar a GPO criada com o nome AppLocker.

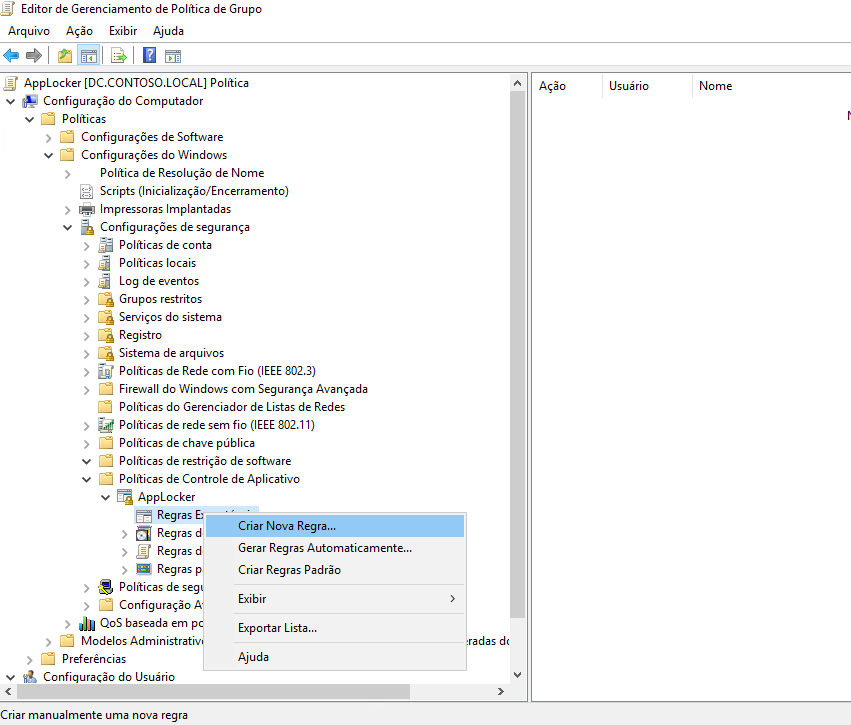

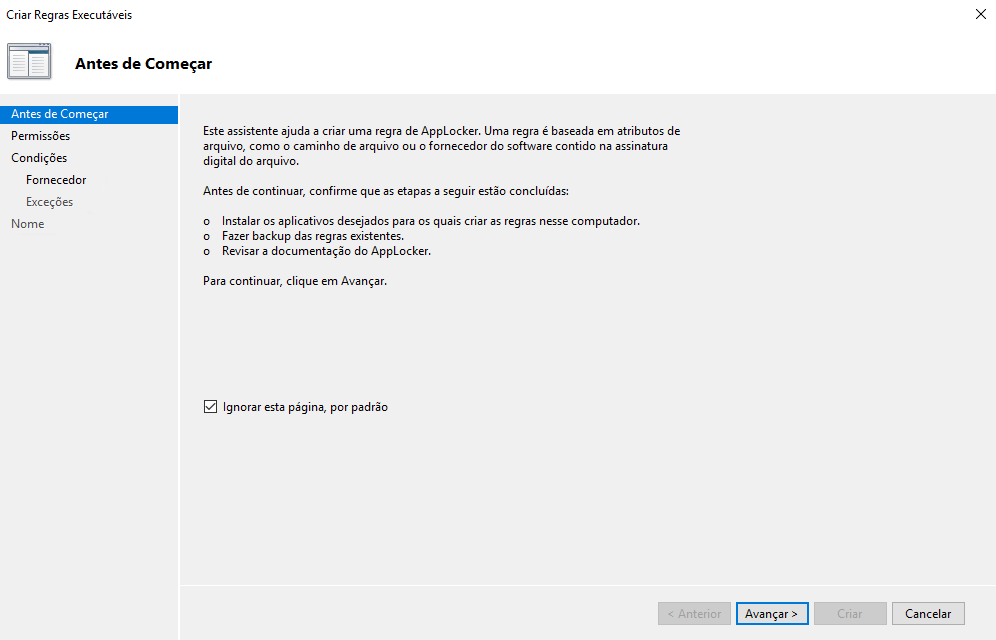

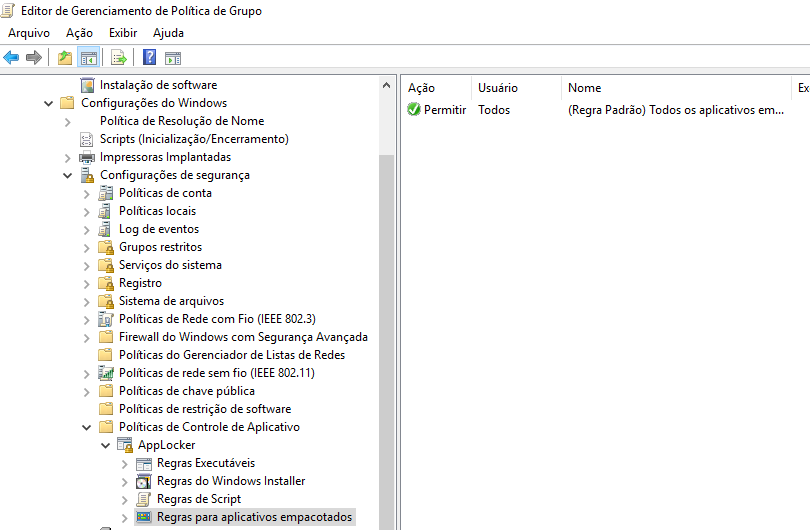

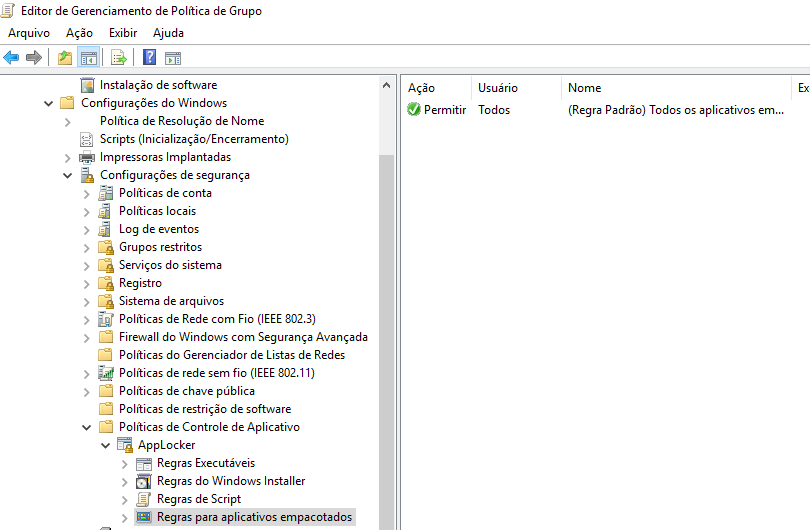

Navegamos até: Configuração do ComputadorPoliticasConfiguração do WindowsConfiguração de segurançaPolíticas de Controle de AplicativoAppLockerRegras Executáveis

Depois clicamos em Criamos uma regra.

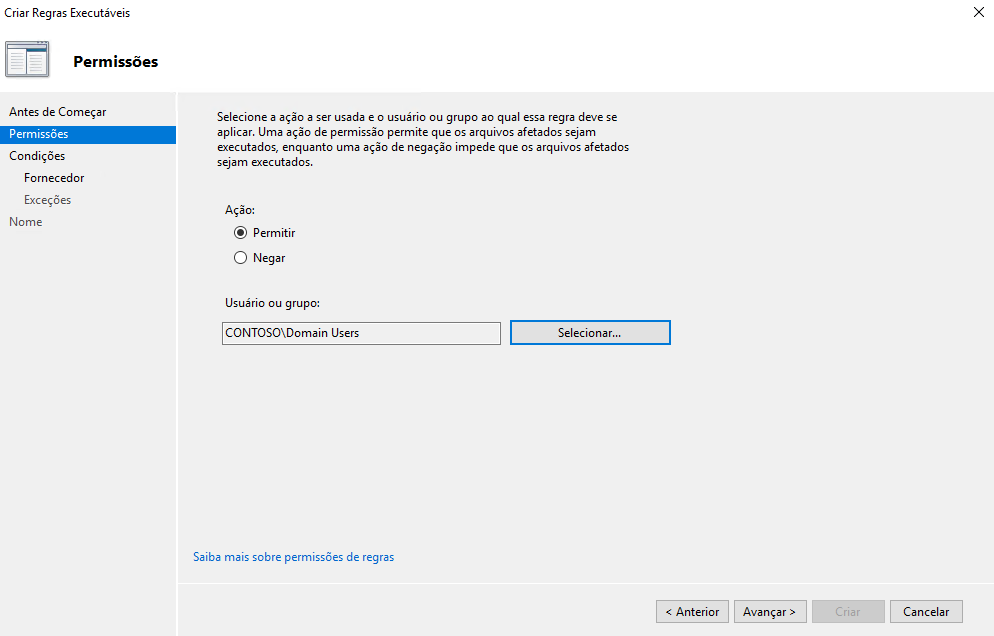

Vamos primeiro permitir a regra a todos usuários do domínio (Domain Users).

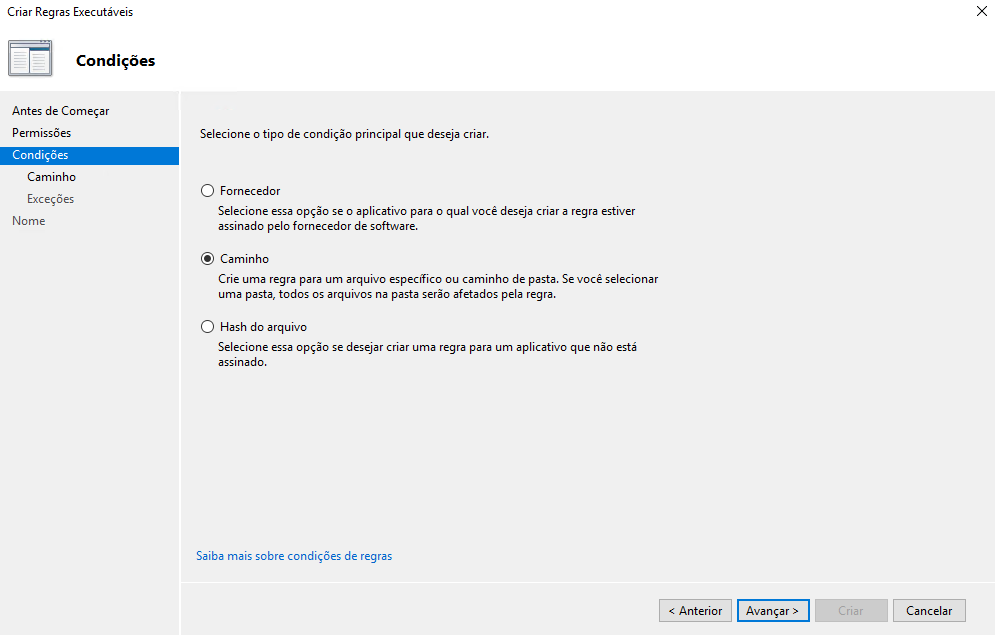

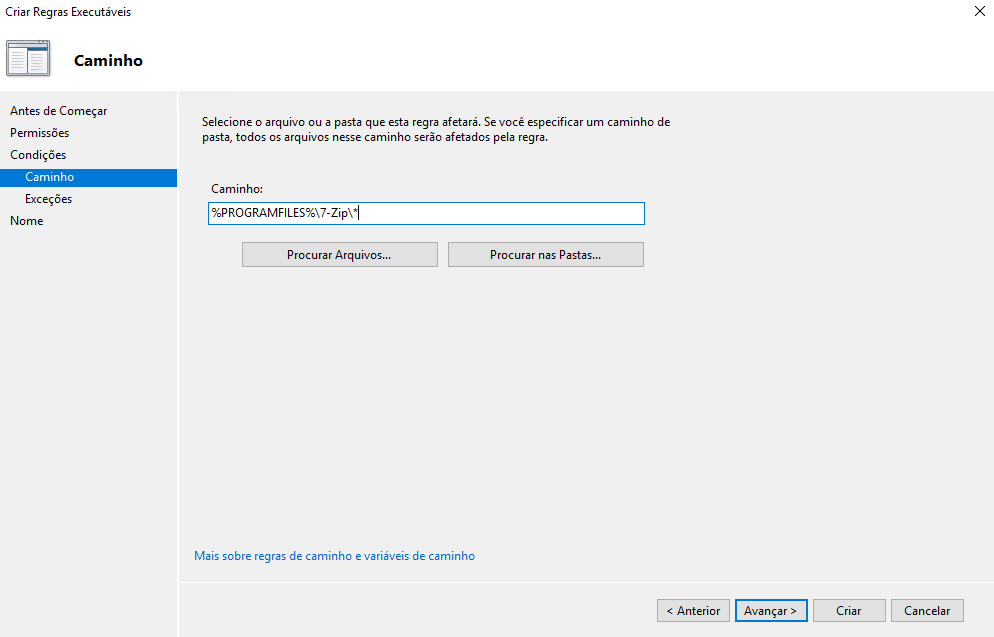

Clicamos em Caminho.

Agora especificamos o caminho. %PROGRAMFILES%7-Zip*

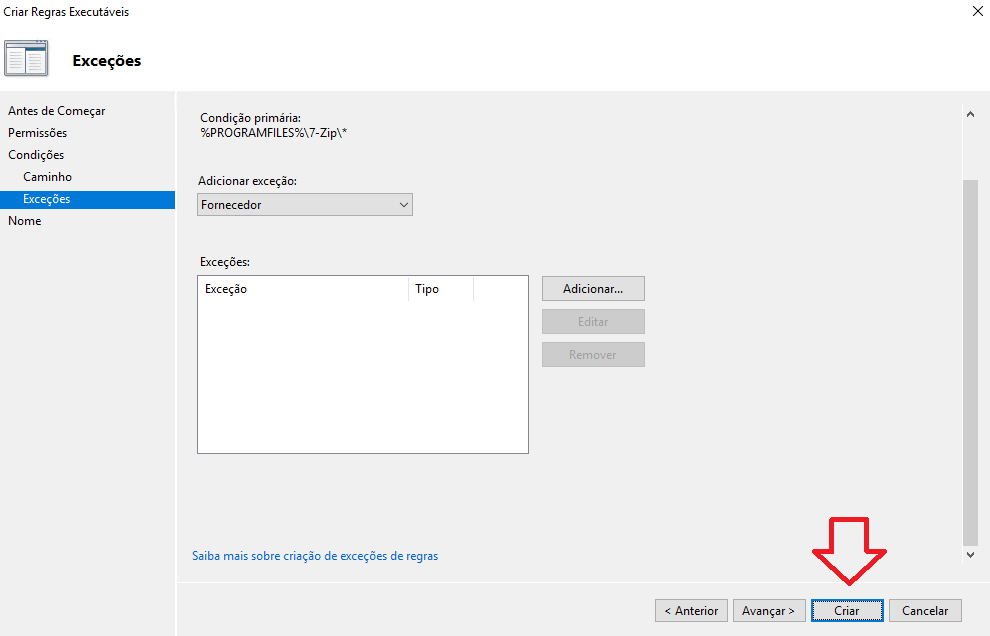

Agora é só clicar em Criar.

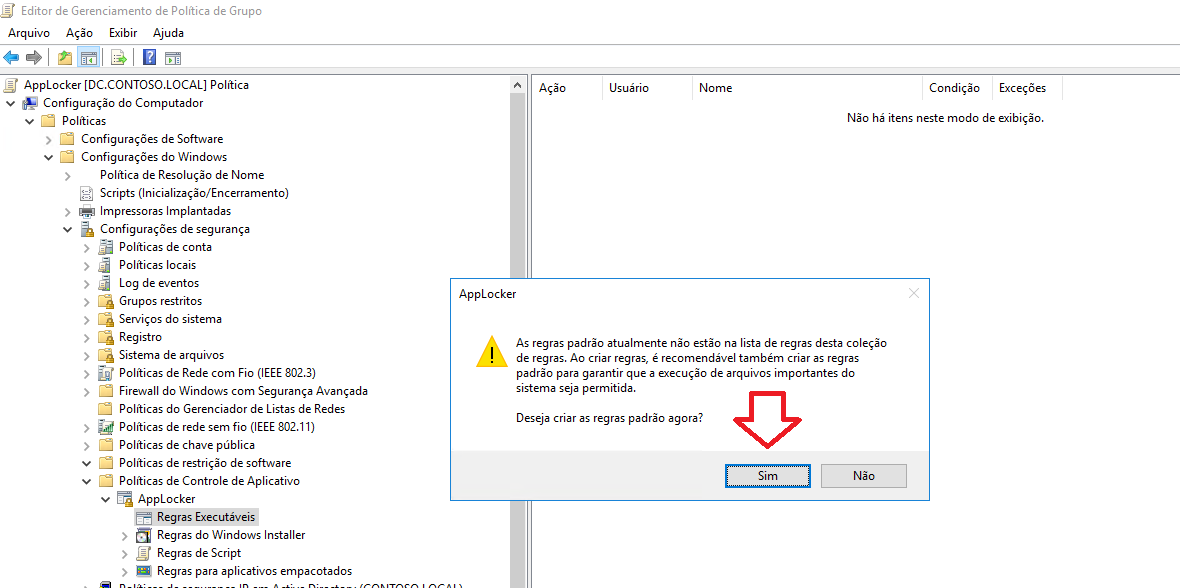

Regras padrão devem serem criadas para permitir que arquivos importantes do sistema seja permitida, clique em Sim.

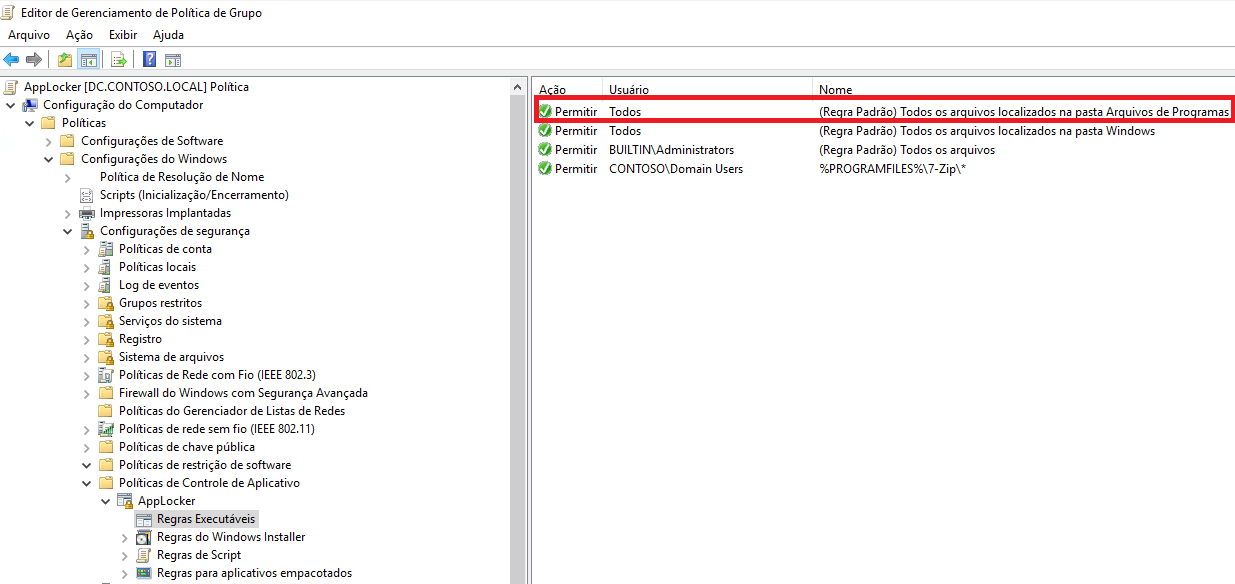

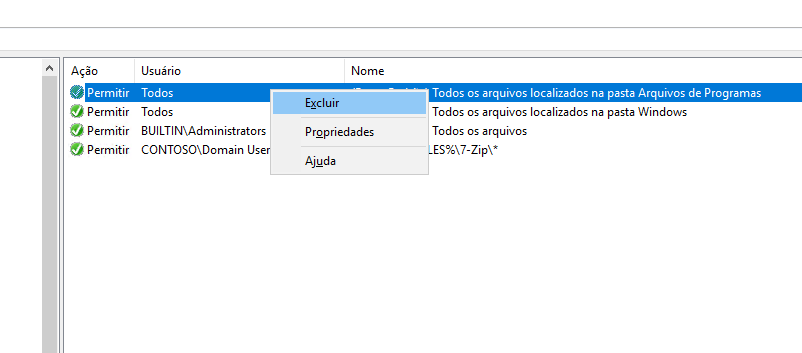

A primeira regra padrão permite executar programas localizados na pasta Arquivos e Programas (Program Files). Temos que excluir essa regra, caso contrário MS Excel Viewer poderia ser executado por todos os usuários.

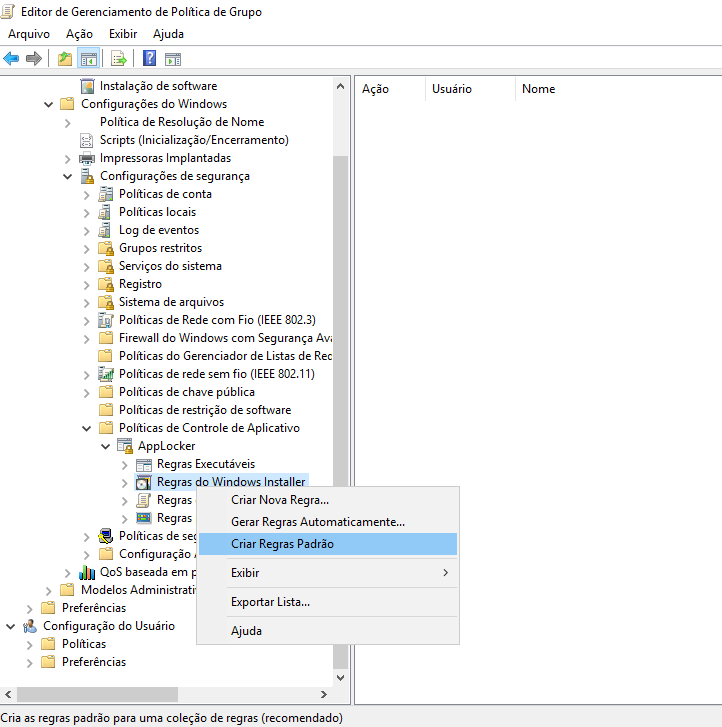

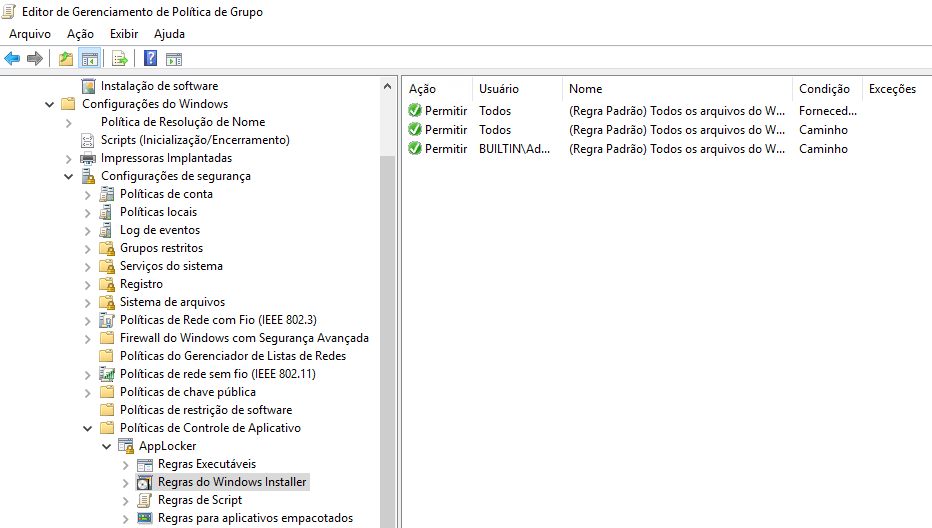

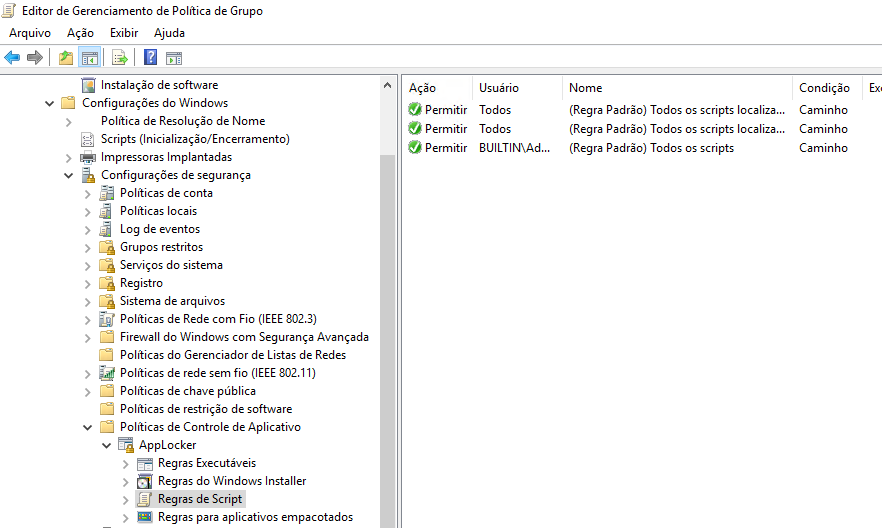

Observação: Não se esquece de Criar Regras Padrão para Regras de Windows Installer, Regras de Script e Regras para aplicativos empacotados, caso contrário você não consegue abrir o Menu Iniciar do Windows.

Para cria as Regras Padrão clique com o botão direito do mouse, depois em Criar Regras Padrão. Faça isso com as regras: Regras de Windows Installer, Regras de Script e Regras para aplicativos empacotados.

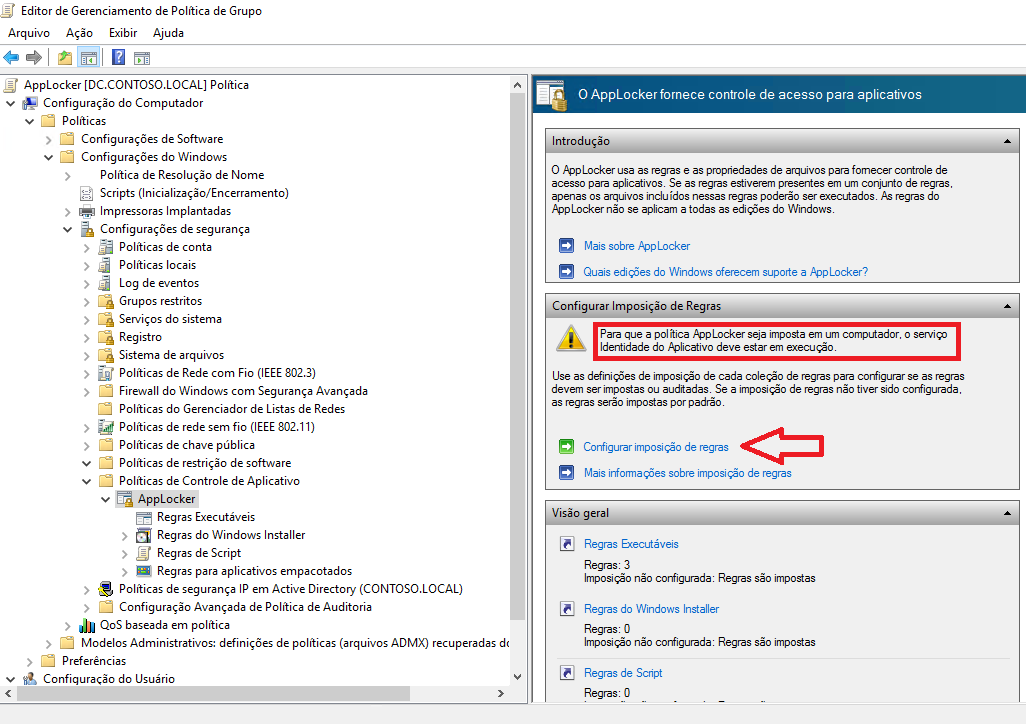

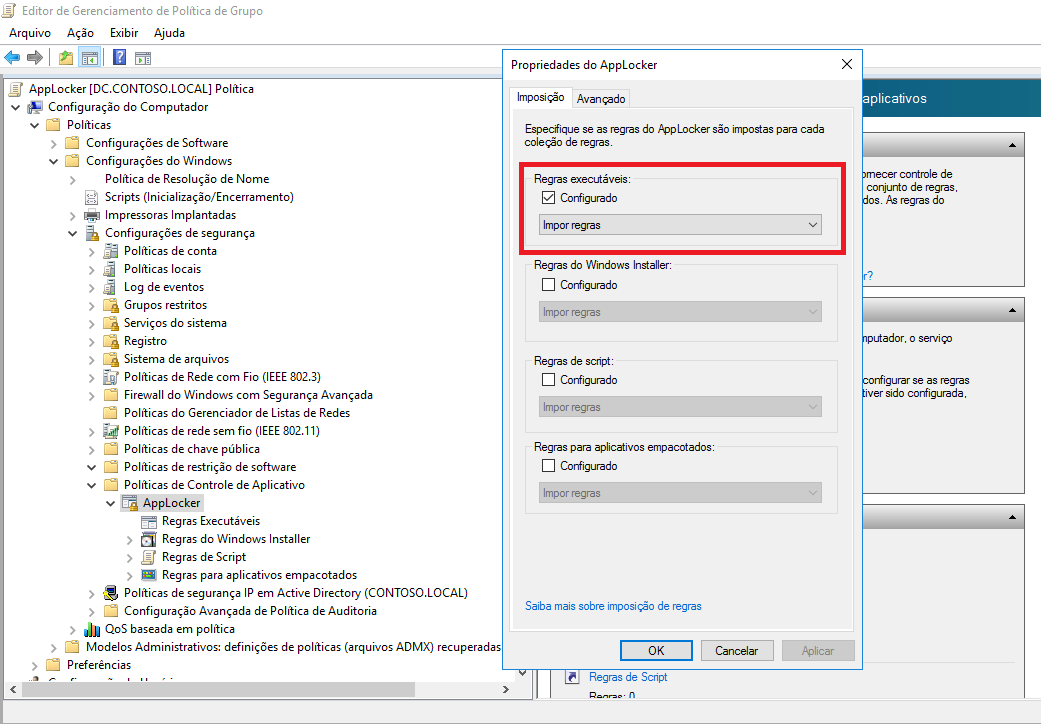

Agora devemos impor as regras.

Clicamos em Configurado, selecionamos Impor regras.

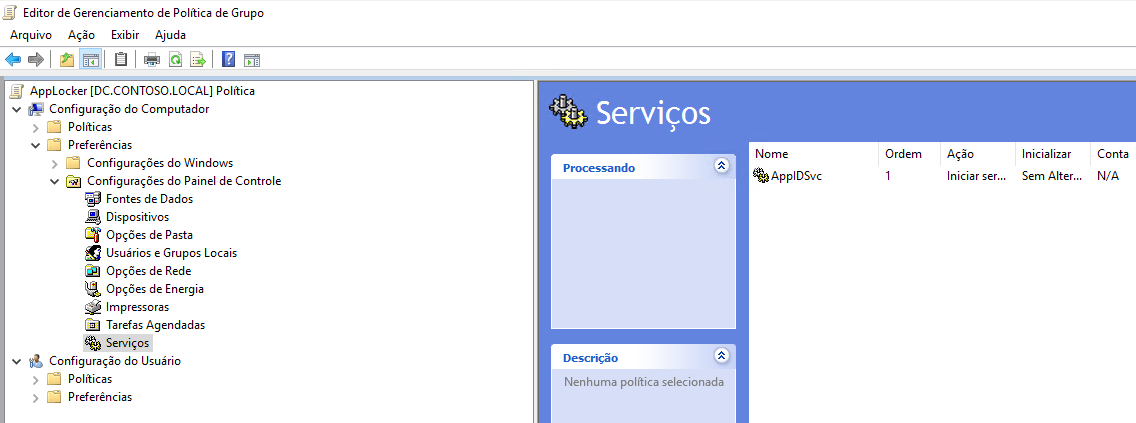

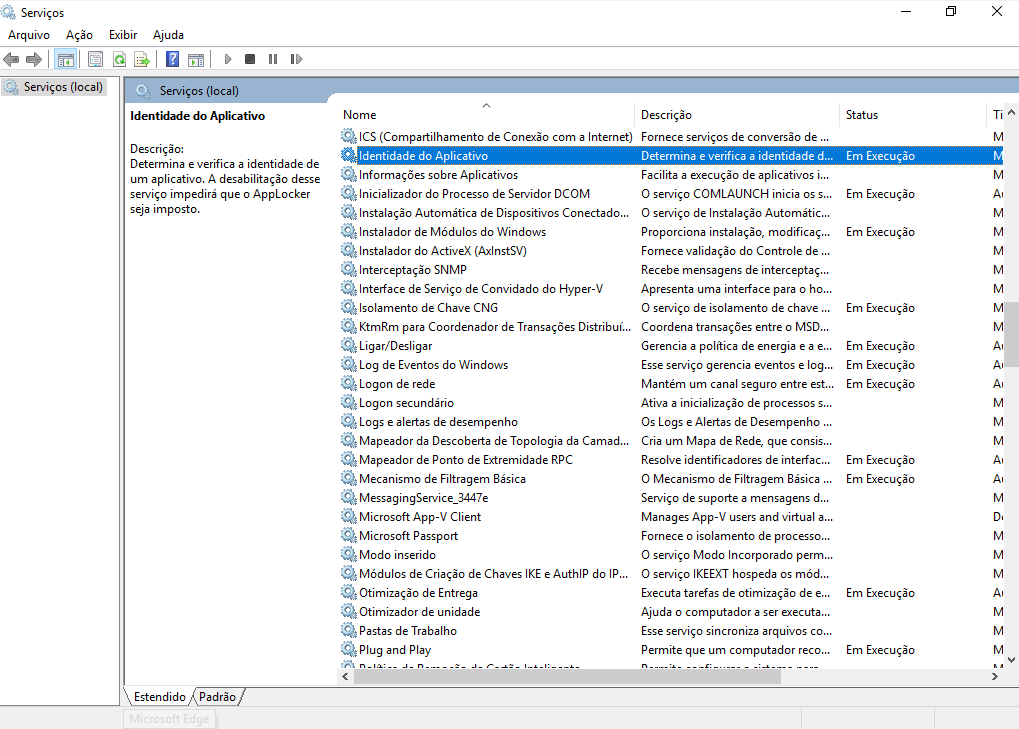

Para a política AppLocker ser aplicada em um computador o serviço de Identidade de aplicativo deve estar em execução.

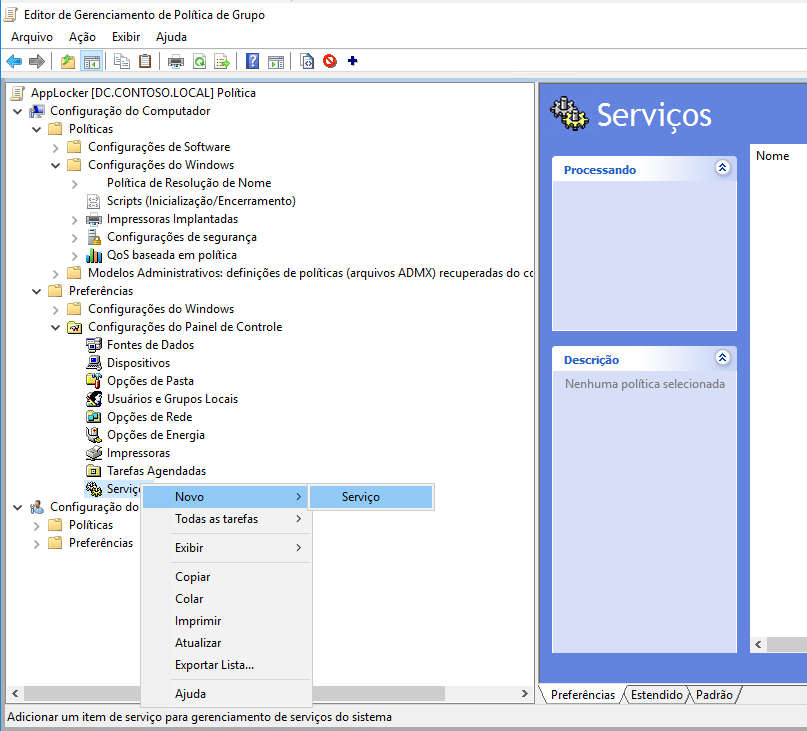

Navegue até: Configuração do ComputadorPreferênciasConfiguração do Painel de ControleServiços

Clique com botão direito em Serviços, depois Novo Serviço.

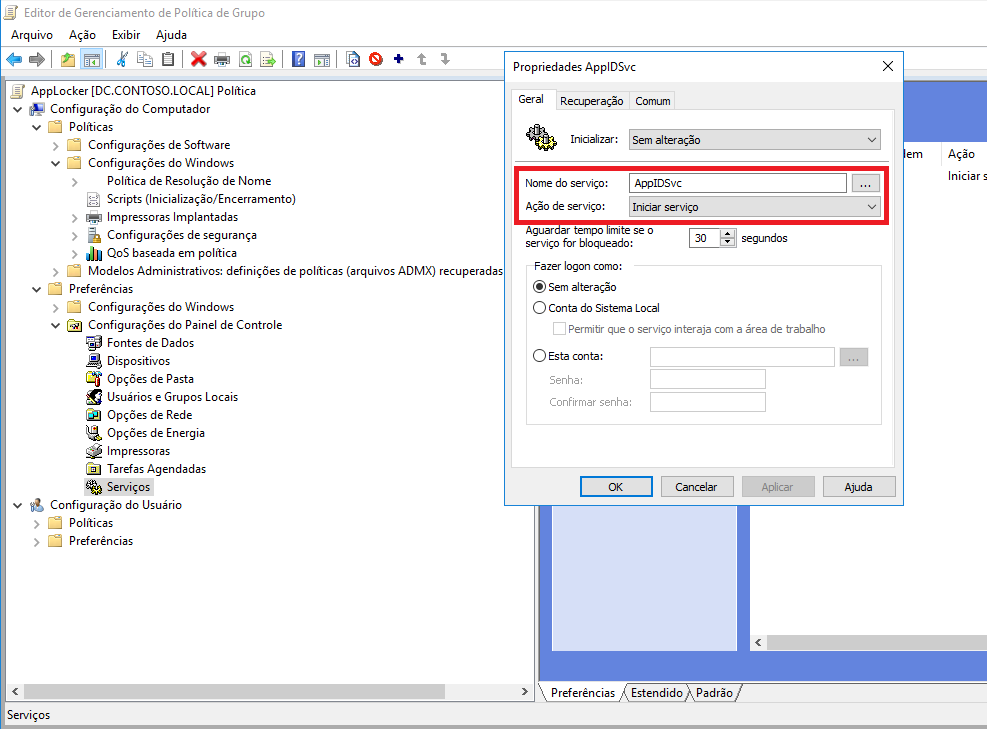

Agora escreva em Nome do serviço: AppIDSvc.

Em Ação do serviço selecione Iniciar serviço.

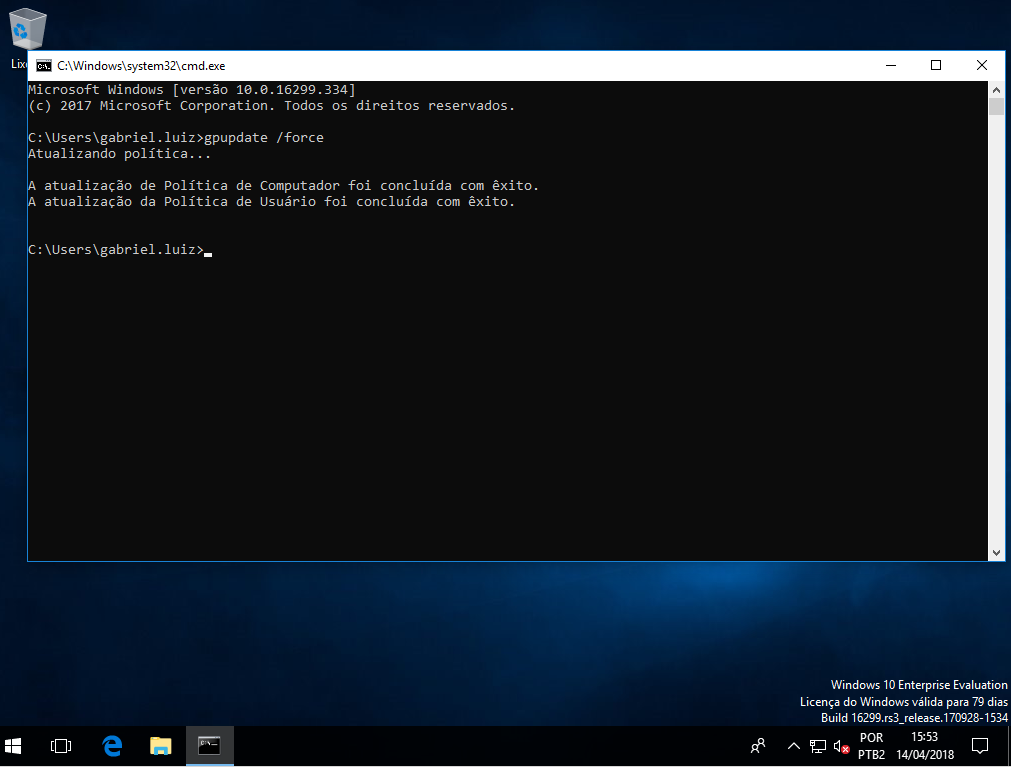

Execute o comando gpupdate /force no computador Windows 10 Enterprise, reinicie o computador.

Agora vamos verificar se o serviço de Identidade de aplicativo está em execução no Windows 10 Enterprise.

Abra o Serviços do Windows. Verifique se o serviço Identidade do Aplicativo está em execução.

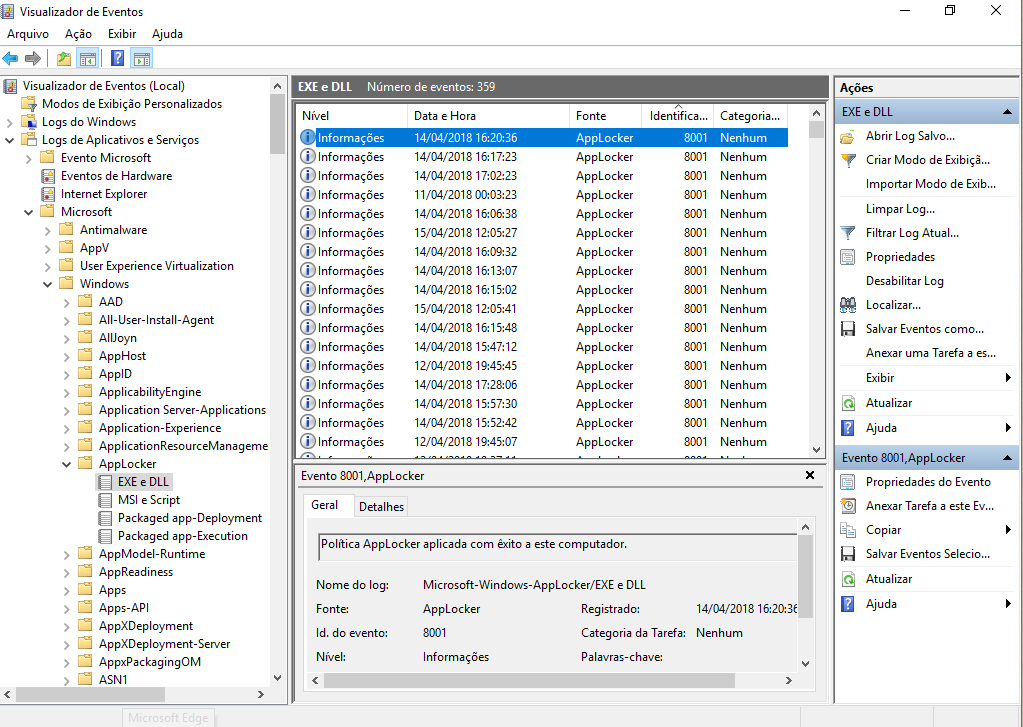

Outra forma de verificar e através do Visualizador de Eventos. Para isso abara o Visualizador de Eventos, navegue até Logs de Aplicativos e ServiçosMicrosoftWindowsAppLockerEXE e DLL. Evento ID 8001 – Política AppLocker aplicada com êxito a este computador.

Agora chegou a hora de testar se realmente o AppLocker está funcionando corretamente.

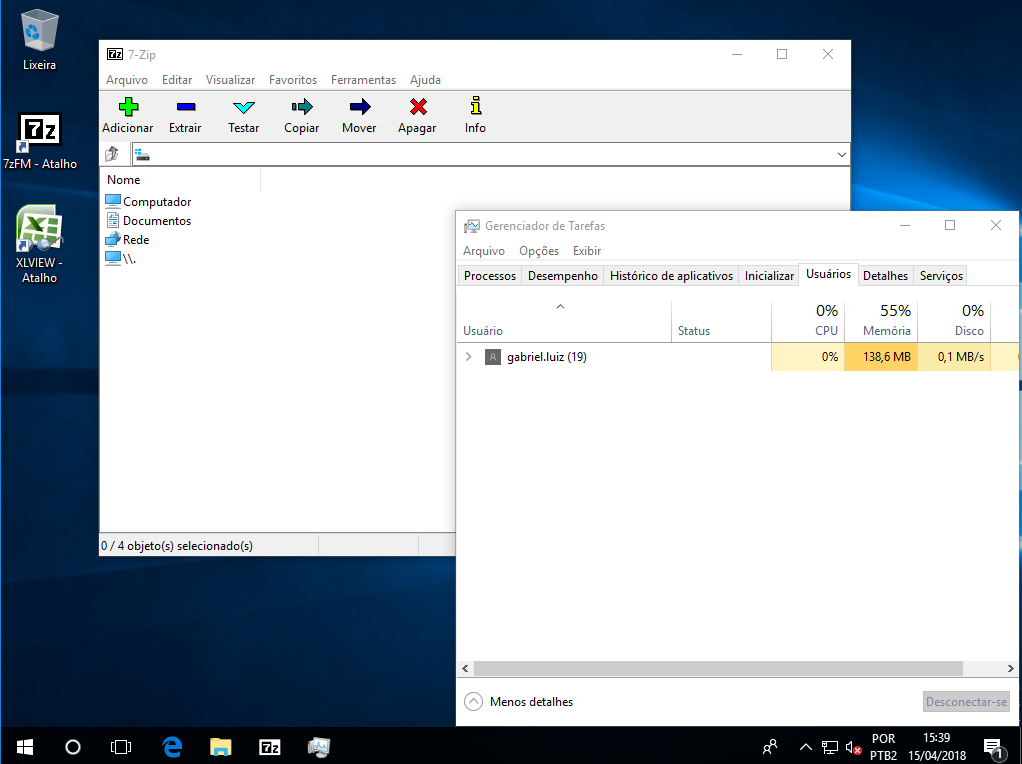

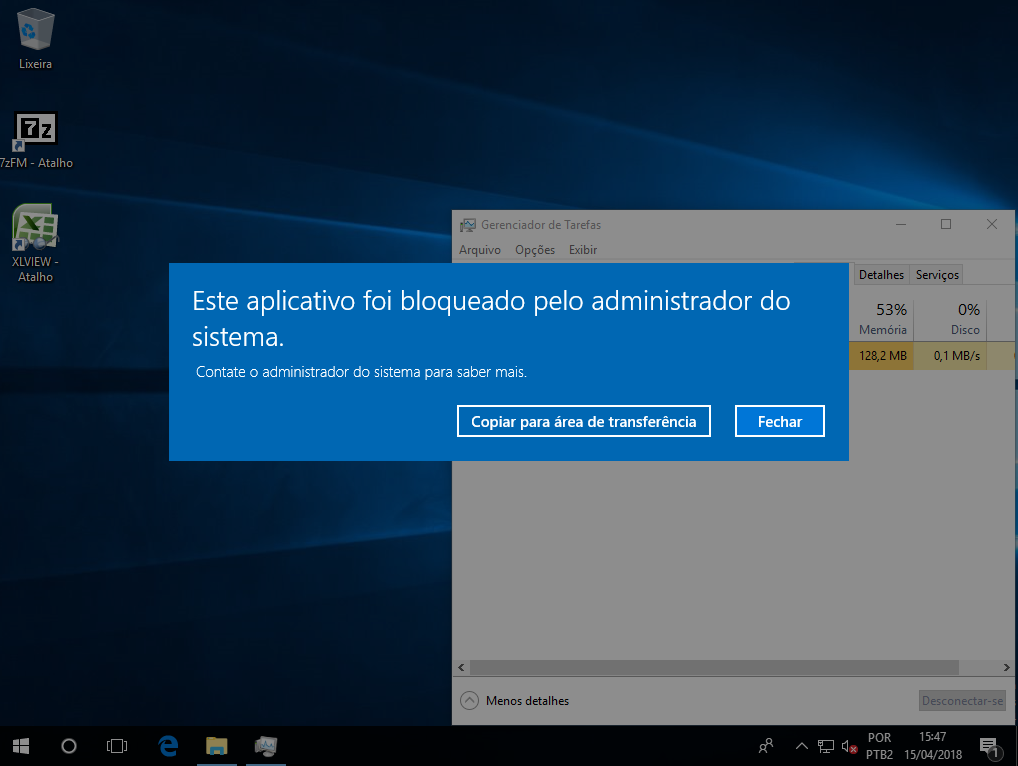

Em nosso teste o usuário gabriel.luiz do domínio não pode abrir MS Excel Viewer mas poder abrir o 7-Zip.

7-Zip aberto

MS Excel Viewer bloqueado

Já usuários administradores domínio podem executar as duas aplicações.

Inscreva-se no meu canal do YouTube ative o sininho para receber as notificações!

Há 10 anos atuo na área de TI focado em suporte e administração de infraestrutura, especializado em plataformas Microsoft. Tenho grande experiência em troubleshooting, implantação, configuração e administração de funções e recursos de tecnologia Microsoft. Formado em Redes de Computadores pela faculdade Estácio de Sá de Belo Horizonte.

Comecei a compartilhar o meu conhecimento no ano de 2012, fazendo artigos e vídeos para o meu Blog. Em 2017 comecei a escrever artigos para o portal Cooperati, em 2020 fui premiado como Microsoft MVP, na categoria Cloud and Datacenter Management.

Sou apaixonado em compartilhar o meu conhecimento. Meu lema é: O conhecimento só é válido quando compartilhado.