Crysis – Nova versão do Vírus que Criptografa Arquivos

Nesse artigo deixaremos mais um alerta sobre o vírus de criptografia de arquivos. Esse vírus vem se atualizando a cada dia e infectando diversos servidores e estações de forma irreversível. Em versões anteriores esse vírus não conseguia criptografar arquivos compactados e extensões de backups .vhd, mas agora ele está conseguindo.

Segue abaixo algumas orientações de segurança para você se proteger do CRYSIS:

- Manter permissões dos usuários como “Usuário de Domínio”;

- Manter Firewall do Windows habilitado;

- Impedir instalação de programas;

- Criar uma política de senha mais complexa em sua organização para todos os usuários;

- Criação GPO para impedir modificações no “AppData”;

- Revisar portas abertas para serviços externos e internos;

- Manter Windows atualizado;

- Desabilitar compartilhamento de arquivos em Nics de Internet.

- E o mais importante: Montar uma palestra ou documentação alertando todos usuários de sua organização sobre acesso aos e-mails e procedimentos básicos de segurança.

Alertar os usuários pode fazer muita diferença. Pode levar pouco tempo e pode ajudar em sua administração.

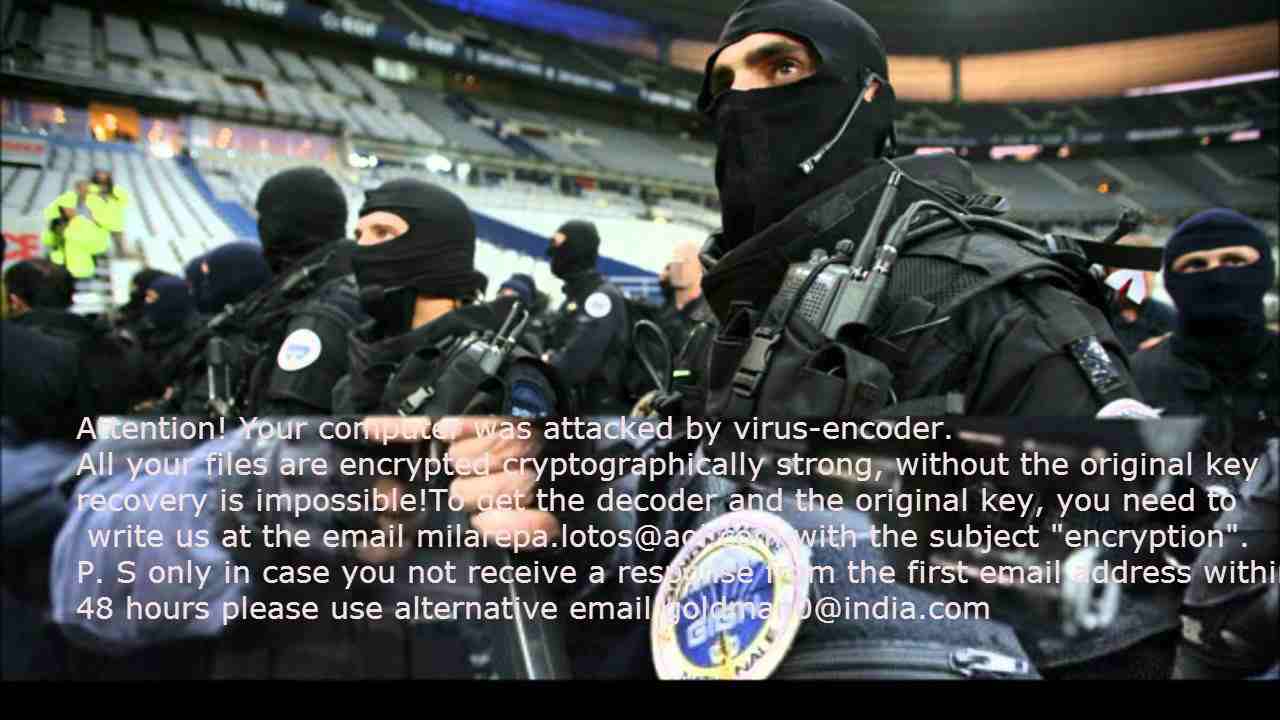

Vamos ver agora avisos desse novo vírus Crysis:

Veja a imagem que será encontrada na máquina que está infectada, geralmente é encontrada no desktop do usuário ou na raz do c:.

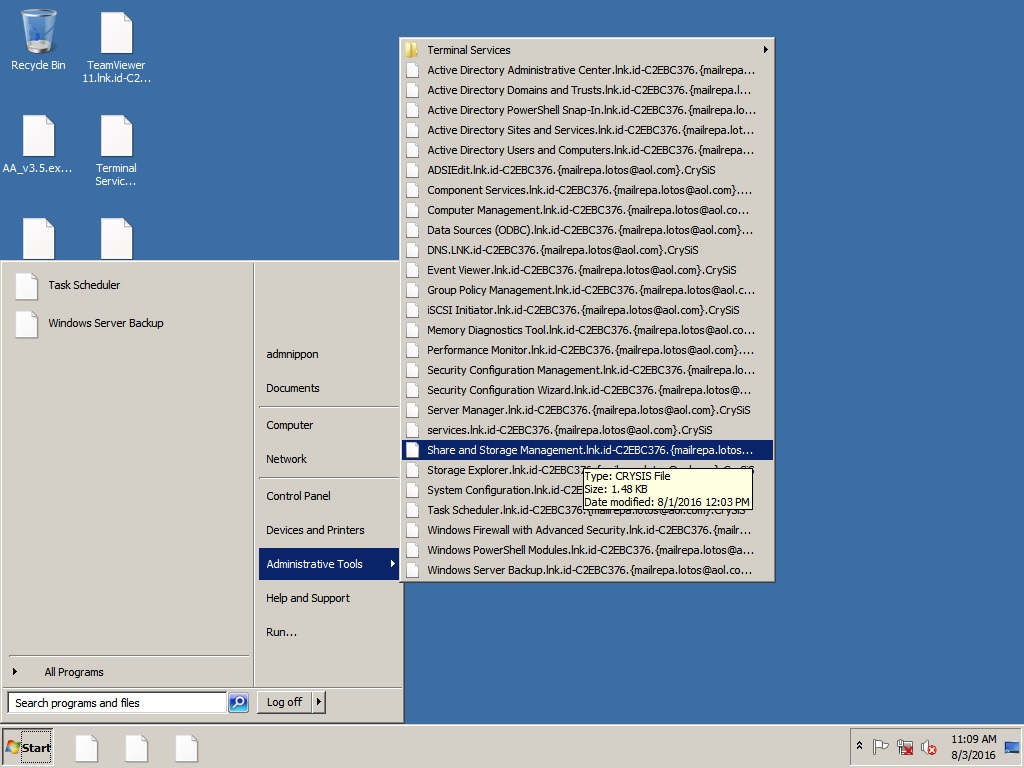

Veja o que o vírus faz em os atalhos das ferramentas administrativas e deixando o administrador totalmente sem acesso:

Veja o que o vírus faz em os atalhos das ferramentas administrativas e deixando o administrador totalmente sem acesso:

Um arquivo de texto é criado com o nome “Decryption Intructions” com a seguinte mensagem:

- All of your files are encrypted, to decrypt them write me to email: [email protected], or alternative mail: [email protected]

Teste efetuados:

- Enviamos um e-mail para [email protected] para sabermos o que aconteceria e o mesmo não foi entregue.

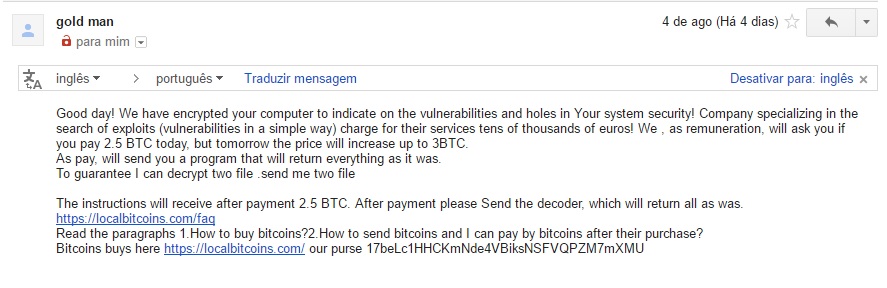

- Enviamos para o e-mail alternativo [email protected], e foi retornado a seguinte mensagem abaixo após 1 dia.

Esperamos que essas informações sejam úteis para todos os administradores e continuem protegendo suas rede, utilizando backups em locais geográficos diferentes e mantendo um ambiente mais seguro em relação as permissões.

Qualquer informação sobre melhorias a esse artigo, por favor deixem um comentário para ajudarmos todos os profissionais e a comunidade técnica.

Segue outros artigo mais antigos sobre criptografia de arquivos:

https://cooperati.com.br/2015/07/20/virus-criptografa-arquivos-cryptowall-help-decrypt/

https://cooperati.com.br/2015/10/29/descriptografar-arquivos-roubados-virus-cryptawall/

https://cooperati.com.br/2016/04/25/descriptografar-arquivos-infectador-novo-utilitario-kaspersky/