Dicas Remoção / Prevenção Virus brsechvs1 Criptografa Arquivos

Nesse artigo vamos dar uma dica de segurança e tentativa de remoção de um vírus que vem atacando muitos servidores em todo Brasil. Esse vírus já está na nuvem desde o ano passado e ainda não possui uma solução definitiva. Vamos explicar o que esse vírus anda fazendo.

Por onde ele ataca:

Esse vírus efetua seu ataque pela porta 3389 do Terminal Server que permitem acesso de qualquer ip remoto, permitindo logon ao serviços de terminal e aproveita-se de usuários que possuem senhas fracas ou obvias como: Ex: Internet / Internet. Com essas vulnerabilidades o logon é efetuado na console do servidor e assim o ataque é iniciado. Também através do e-mails com arquivos parecidos com extensões .pft e pacote office.

Sintomas:

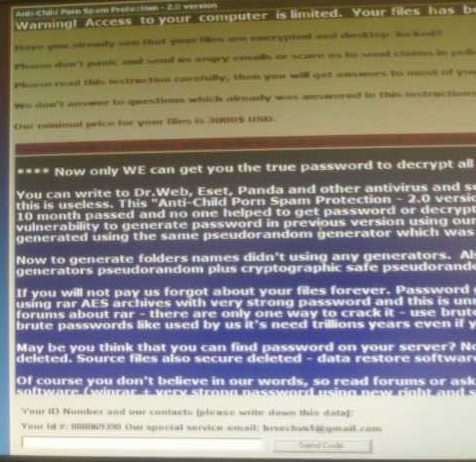

Sua rede local e externa é totalmente desativada. O login com qualquer usuário na console do servidor é efetuado, mas não conseguindo efetuar nenhum procedimento de ação como: Abrir o “Gerenciado de Tarefas”, “MSCONFIG”, “REGEDIT”, entre outros. É apresentado uma tela com diversos procedimentos para remoção do mesmo e recuperação de seus arquivos. Não é possível efetuar nenhuma tarefa no servidor exceto “Logon” e “Logout”. 90% dos serviços do servidor são desativados impossibilitando a remoção com o servidor em funcionamento normal. Segue imagens da tela apresentada:

Nome: Anti-Child Pron Spam Protection – 2.0 Version

Instruções explicativas apresentada pela infecção, solicitando envio do ID para o e-mail [email protected] para desbloqueio dos dados criptografados.

Como resolver problemas no login e inicialização:

– Primeiramente utilize um sistema de boot a partir de um pendrive ou CD como (Hirens, Mini XP, Ubuntu, entre outros). Com isso você terá acesso aos seus disco.

– Remova as pastas ocultas que são apresentadas na raiz do c: (Geralmente com o nome semelhante à números Ex: 6774835263)

– Limpe os arquivos em C:\Windows\Temp

– Verifique todos os perfis dos usuários em seu servidor e limpe os temporários;

– Remova as entradas do agendador de tarefas C:\WINDOWS\Tasks, para eliminar as tarefas agendadas no próximo logon.

Obs: Após os procedimentos acima, se tentar subir o servidor em modo normal, o mesmo vai travar em “Preparando as conexões de rede”, pois os serviços estão quase todos desativados.

Após esses procedimentos, inicie seu servidor em “Modo de restauração dos serviços de diretórios”. Nesse procedimento, você vai precisar efetuar o login com a conta local do seu servidor, pois a conta de domínio pode não funcionar.

Limpeza no services.msc:

Com o login do servidor efetuado com sucesso, vá até services.msc e encontre um serviço com o nome parecido como ” Windows Security…”. Pegue o nome do executável que será (brsechvs1) e remova todas as entradas encontradas. Reinicie o servidor.

Iniciando os serviços:

Após restart do servidor, você vai verificar que diversos serviços vão estar como “Desativados”. Inicie todos que são necessários e reinicie novamente o servidor.

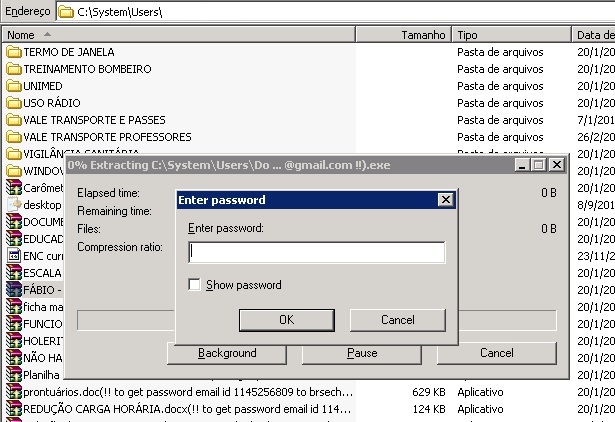

Com isso, seu servidor já pode estar operacional e respondendo sua rede local e externa, mas ainda não acabou. Esse vírus é conhecido como criptografar seus arquivos e definir uma senha em criptografia muito forte. Seus dados não poderão ser acessados, como mostra a imagem abaixo:

Veja que os arquivos avulsos foram todos criptografados, ao tentar descompactá-los a senha é exibida.

Dicas para remover senha e descobrir senhas:

– Utilizar o Notepad ++ e identificar a senha;

– Rodar Passware Kit Enterprise 9.0 para quebrar a senha ou descobri-la;

Prevenir o ataque:

– Alterar a porta de escuta padrão 3389;

– Impedir acesso remoto de qualquer IP externo;

– Aumentar a complexidade das senhas;

– Alterar usuários com nomes comuns e descoberta fácil;

– Manter Firewall do Windows ativado.

– Diminuir tentativas para bloqueio de senhas, caso seja digitada incorretamente.

Importante: Manter sempre backup dos dados fora do disco c:.

Espero que a ajude a todos e novas dicas para remoção serão postadas.

Escrito por Vinicius Mozart